Garantir la tranquillité d'esprit dans le monde IIoT sans fil

Avec la contribution de Rédacteurs européens de DigiKey

2017-08-24

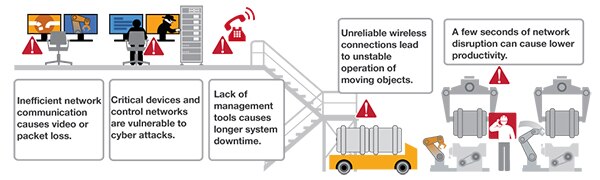

Les communications sans fil offrent des avantages considérables dans le monde de l'automatisation et du contrôle industriels. Le nombre de dispositifs sans fil dans les opérations industrielles automatisées a considérablement augmenté. Ils sont tous connectés pour former un Internet industriel des objets (IIoT) composé d'équipements, de routeurs et de capteurs. En outre, tous présentent des besoins et des exigences de communication spécifiques.

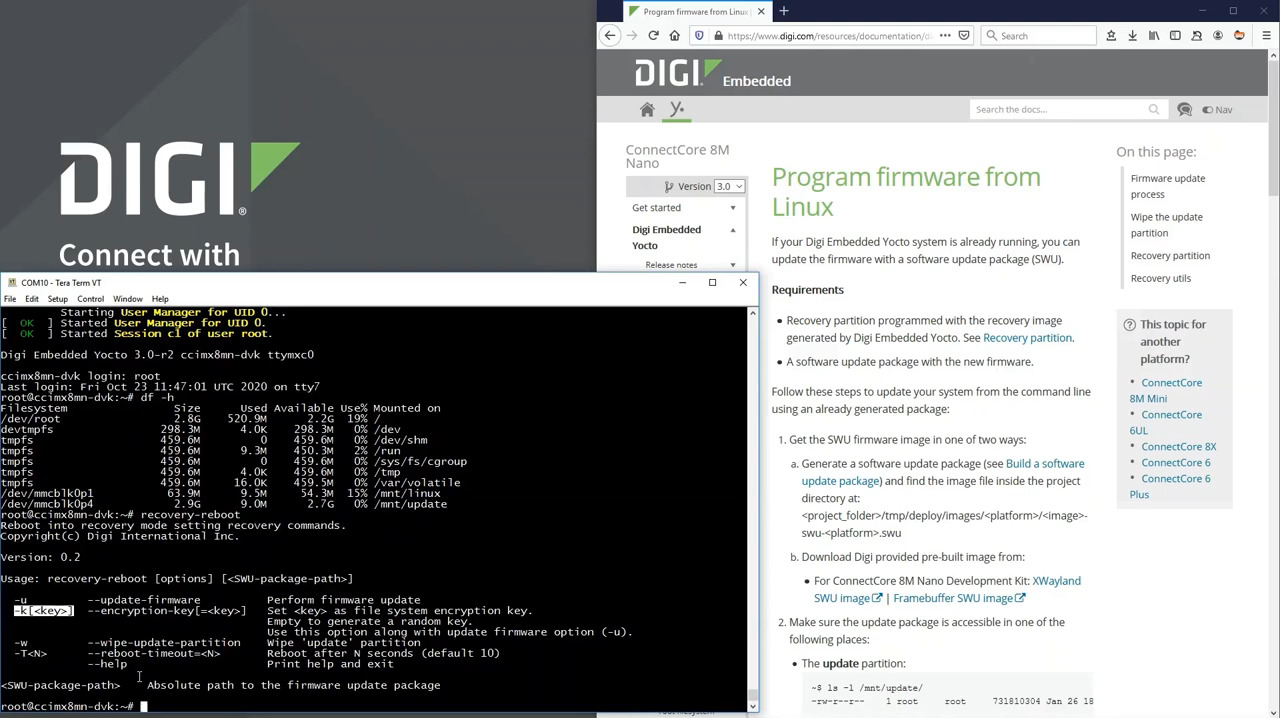

Le fonctionnement d'un processus dans un environnement de contrôle aussi étendu est assez compliqué et peut s'avérer être un défi de taille. Imaginez plusieurs sources de données exigeant différents protocoles et types de données. Signaux de données, vocaux, vidéo et de commande — Un réseau IIoT doit offrir la bande passante et l'intelligence de gestion réseau pour éviter les pertes de données causées par une simple perte de signal ou une intention malveillante. Dans ces situations, la perte de données implique la perte de productivité.

Figure 1 : Présentation de l'IIoT.

Dans le monde de l'IIoT, les dispositifs doivent être suffisamment robustes pour gérer l'environnement industriel. Le paysage industriel peut varier d'un établissement médical stérile aux profondeurs obscures d'une mine d'uranium. Les solutions doivent être flexibles et fiables. Les dispositifs doivent également tolérer les variations de température, les chocs, les vibrations et les dangers spécifiques du lieu de travail, tout en respectant les normes et les codes fédéraux et locaux. Plus important encore, le système doit être sûr et sécurisé. La perturbation des données due au piratage réseau ou aux logiciels malveillants est un problème crucial lorsqu'il s'agit du fonctionnement IIoT sans fil. Un système non sécurisé constitue un danger pour les systèmes d'exploitation, les appareils et les travailleurs humains.

La transition vers l'automatisation industrielle est une question d'efficacité des processus et d'optimisation de la productivité. L'IIoT consiste à collecter des données, à analyser les tendances, à prendre des décisions éclairées à l'aide de dispositifs connectés et finalement à optimiser la productivité. Les avantages de l'IIoT sont bien connus. Sa mise en œuvre nécessite une bonne dose de prévoyance. Une planification intelligente et des équipements de qualité sont essentiels pour assurer un fonctionnement efficace et sécurisé sur un réseau sans fil. Lors de l'ajout d'un dispositif au réseau, la communication sans fil est l'option privilégiée en raison de la facilité d'installation et des économies de coûts.

Le défi pour le développeur de systèmes embarqués est de concevoir une plateforme à partir de laquelle il peut créer une solution sécurisée et fiable dès le début. Le développement d'une conception embarquée à partir de zéro peut être une tâche ardue, même pour l'ingénieur le plus expérimenté. Par ailleurs, l'ajout de fonctionnalités de sécurité et la réalisation de tests en profondeur peuvent prendre beaucoup de temps. Pour simplifier ce processus tout en accélérant les délais de mise sur le marché, de nombreuses équipes de développement choisissent de baser leurs conceptions sur un module SBC (ordinateur monocarte) pré-certifié, comme la gamme ConnectCore 6UL de Digi International.

Créer un dispositif IIoT sécurisé

Le système sur module ConnectCore® 6UL extrêmement compact de Digi est parfaitement adapté à toutes les conceptions IIoT. Il fournit un système sans fil puissant, sécurisé et rentable dans un boîtier de la taille d'un timbre. Il est également disponible sous forme d'ordinateur monocarte, le ConnectCore® 6UL SBC Pro.

Le ConnectCore® 6UL SBC Pro est un système embarqué sécurisé, pré-certifié, aux fonctionnalités étendues. Il est basé sur le processeur ARM® Cortex®-A7 i.MX6UL-2 de NXP, et intègre également un coprocesseur multimédia. Cette conception ultraflexible s'intègre facilement dans tout projet IIoT avec des coûts et des efforts de conception minimum.

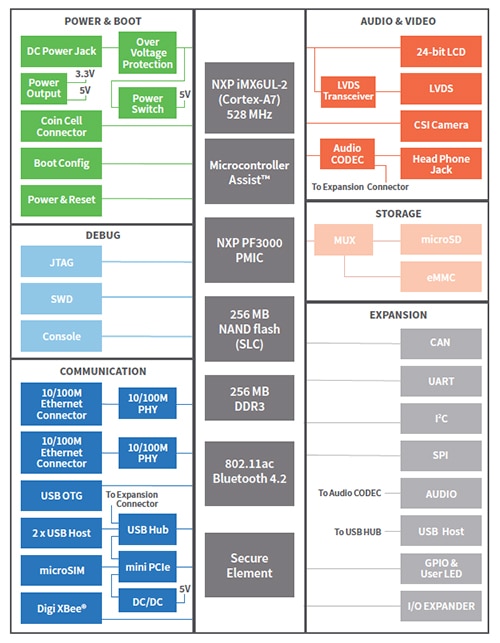

Figure 2 : Schéma fonctionnel du système ConnectCore® 6UL.

Les environnements d'applications typiques comprennent les secteurs de la médecine, des transports et de l'automatisation industrielle.

Une conception avec ordinateur monocarte comme le ConnectCore® 6UL présente l'avantage d'être pré-certifiée et immédiatement prête à être installée. Les technologies Wi-Fi 802.11a/b/g/n/ac double bande et Bluetooth 4.2, notamment Bluetooth Low-Energy, sont des périphériques de communication standard. Il est également possible d'ajouter une connectivité cellulaire avec un minimum d'efforts et de coûts. La technologie Wi-Fi double bande est efficace pour gérer et augmenter le débit en fournissant davantage de canaux de communication.

Cet ordinateur monocarte est assez robuste pour gérer la plupart des paramètres industriels. Il peut gérer des plages de températures de -40°C à +85°C et des environnements à humidité élevée, et a obtenu de nombreuses certifications CEI 60068 qui incluent l'immunité aux chocs et aux vibrations. Avec un format de 100 mm x 72 mm, il est suffisamment compact pour s'adapter à presque n'importe quel boîtier de contrôle environnemental.

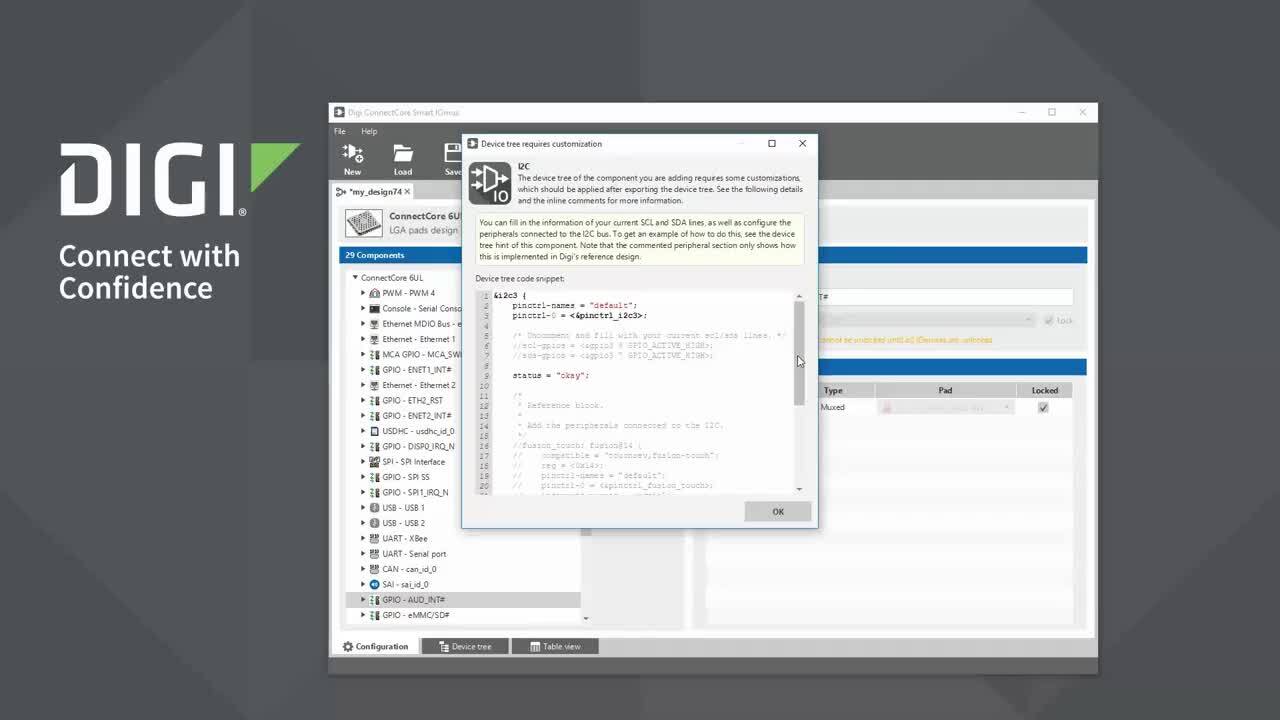

Les développeurs de systèmes embarqués connaissent bien les avantages de l'utilisation d'un ordinateur monocarte pré-certifié. Ce qui différencie le ConnectCore® 6UL, c'est qu'il comprend une structure de sécurité Linux complète et testée basée sur Yocto, TrustFence™, qui fournit aux ingénieurs les outils nécessaires à la conception de produits connectés sécurisés et fiables. Cette approche signifie que les fonctions de sécurité principales peuvent être intégrées dans n'importe quelle conception IIoT dans le cadre du processus de développement principal plutôt que d'avoir à rechercher et à ajouter une fonctionnalité de sécurité aussi sophistiquée après la création de la conception de l'application initiale. La disponibilité d'un kit de développement ConnectCore 6UL complet permet d'accélérer la conception de la solution de bout en bout.

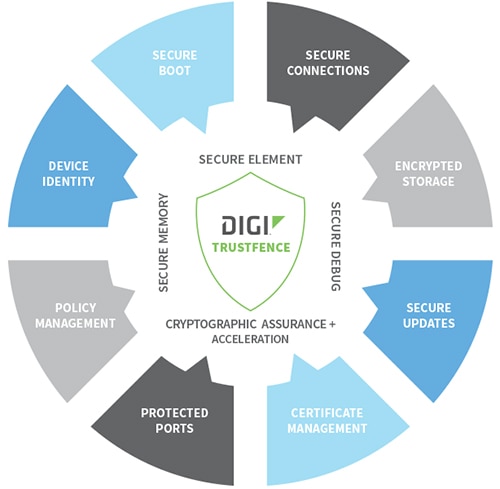

Figure 3 : Suite de sécurité TrustFence™.

TrustFence de Digi aide à fournir des connexions sécurisées, un démarrage authentifié, des ports à accès contrôlé, un stockage de données cryptées et des mises à jour logicielles sécurisées afin de protéger les données et l'intégrité du dispositif, ce qui permet aux ingénieurs de répondre à la demande de sécurité IIoT et de réduire les coûts et les délais de développement.

La sécurité en tant que fonction intrinsèque

Dans l'environnement Linux Yocto du ConnectCore 6UL, les fonctionnalités TrustFence sont activées grâce à l'utilisation d'un paramètre de classe dans le fichier de configuration conf/local.conf. Les fonctionnalités TrustFence individuelles sont également activées de cette façon. Par exemple, la fonction de démarrage sécurisé permet l'utilisation d'un dispositif « ouvert », où aucune vérification de l'image de démarrage n'a lieu, contrairement à l'état « fermé » où seules les images U-Boot signées de manière adéquate peuvent être utilisées pour démarrer l'appareil. Une clé principale programmable une fois (OTPMK) est utilisée à cette fin. En outre, le démarrage sécurisé peut fonctionner en mode de fabrication, où les clés d'authentification et de cryptage du dispositif sont protégées, et en mode de déploiement, où la signature numérique de l'image de démarrage est vérifiée avant que l'image ne soit décryptée afin que l'appareil puisse démarrer complètement. La méthode la plus utilisée pour fournir une signature numérique est l'utilisation de techniques de cryptographie asymétrique, où deux clés (la clé publique et une clé privée) sont créées.

D'autres fonctions de sécurité disponibles avec TrustFence de ConnectCore incluent le cryptage de la partition où les données sont stockées, une interface de détection de falsification physique, et la sécurisation de l'interface JTAG du dispositif, qui est généralement le premier point d'attaque qu'un intrus peut utiliser avec un accès physique au dispositif.

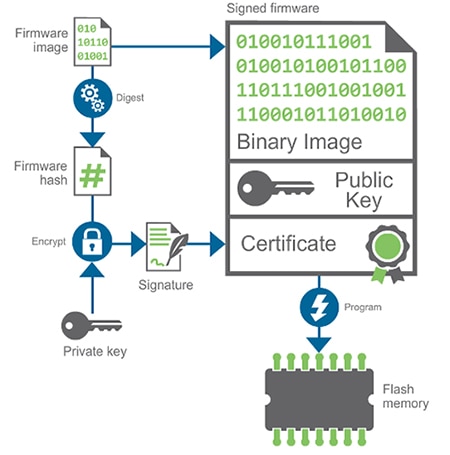

La signature numérique d'une image de démarrage garantit que les capacités d'un dispositif ne sont jamais compromises par l'utilisation d'une image micrologicielle illégale. L'environnement Yocto embarqué de Digi utilise sa clé privée stockée (Figure 4) pour crypter le hachage de l'image micrologicielle et signer l'image. L'image signée, complétée par une clé publique et un certificat numérique, est ensuite inscrite dans la mémoire Flash du dispositif.

Figure 4 : Signature numérique de l'image micrologicielle.

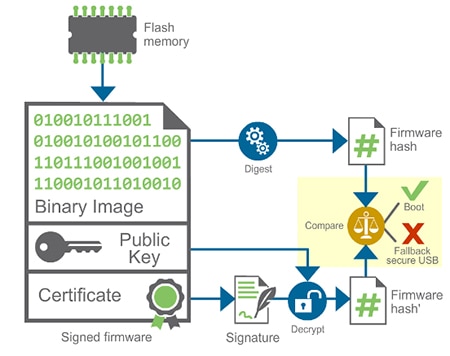

Le démarrage à partir d'une image signée est un processus en deux étapes. Tout d'abord, la clé publique utilisée dans l'image est comparée à la clé publique principale contenue dans le dispositif ConnectCore. Le processus de démarrage est interrompu si elles ne correspondent pas. Si elles correspondent, le démarrage peut alors passer à la deuxième étape illustrée à la Figure 5.

Figure 5 : Processus de démarrage à partir d'une image micrologicielle signée.

La clé publique validée est utilisée pour décrypter le hachage micrologiciel du certificat signé, qui est comparé au hachage dérivé de l'image. S'ils correspondent, le processus de démarrage peut commencer. Si nécessaire, il est possible de créer une étape supplémentaire dans ce processus pour crypter l'image elle-même. Cela permet non seulement de renforcer le niveau de sécurité du processus de démarrage, mais également d'empêcher les développeurs non autorisés d'accéder à l'image micrologicielle elle-même. Cette approche est de plus en plus populaire dans les situations où la fabrication se déroule dans un site de fabrication tiers.

Vous trouverez un support complet pour la gamme ConnectCore 6UL ici.

Conclusion

L'ordinateur monocarte ConnectCore 6UL constitue la plateforme idéale pour développer des solutions IIoT sécurisées et fiables. Pour certaines applications à faible volume et pour établir une démonstration de faisabilité, il est possible d'intégrer l'ordinateur monocarte tel quel. Lorsque la conception est validée et que les volumes de production augmentent, une conception personnalisée basée sur le système sur module ConnectCore 6UL permet d'atteindre les objectifs de nomenclature visés.

Avertissement : les opinions, convictions et points de vue exprimés par les divers auteurs et/ou participants au forum sur ce site Web ne reflètent pas nécessairement ceux de DigiKey ni les politiques officielles de la société.