Dispositifs corporels et IoT médicaux sécurisés par conception

2020-09-15

Les cyberattaques sur les dispositifs médicaux connectés sont en augmentation — et elles sont encore plus inquiétantes que les piratages des systèmes médicaux. Comme indiqué dans l'article du Harvard Business Review (HBR), « le piratage des systèmes médicaux est effrayant, mais le piratage des dispositifs médicaux pourrait être encore pire ». Wired, de son côté, écrit que « les dispositifs médicaux sont le prochain cauchemar de sécurité ».

Pour garantir la sécurité des dispositifs médicaux, les exigences de la FDA (Food and Drug Administration) et d'autres normes de sécurité doivent être respectées, ce qui est plus facile à dire qu'à faire lors de la conception de dispositifs Internet des objets (IoT) et de dispositifs corporels médicaux.

La sécurité des dispositifs corporels médicaux peut constituer un défi plus complexe

Les défis de sécurité pour les dispositifs d'extrémité à emplacement fixe sont élevés. Mais les défis de sécurité sont plus importants pour les dispositifs corporels. Voici les principales raisons :

- Le dispositif n'est peut-être pas approprié

- Le porteur peut se déplacer pratiquement partout

- Le dispositif peut être utilisé par la mauvaise personne

Toutefois, des mesures de sécurité peuvent être mises en œuvre pour déterminer si le dispositif est autorisé à envoyer des données. Prenons l'exemple de l'Apple Watch. En plus de ses capacités de détection des chutes, l'API de l'Apple Watch lui impose les actions suivantes :

- Aviser l'utilisateur de la nécessité d'accorder l'autorisation sur l'iPhone

- Montrer à l'utilisateur la fenêtre d'autorisation de santé sur l'iPhone

- Passer l'appel une fois l'autorisation effectuée sur l'iPhone

- Gérer le résultat de l'autorisation de l'iPhone sur l'Apple Watch

En plus de savoir si le dispositif est autorisé à envoyer des données, vous devez également déterminer s'il a été falsifié, si un autre dispositif envoie des données et si le dispositif envoie les données correctes. Un contrôle est également nécessaire pour vérifier si les données sont transmises avec précision et si elles ont été enregistrées au bon moment.

Règlements de sécurité pour les dispositifs médicaux

La première étape pour satisfaire aux exigences de la FDA et aux autres exigences de sécurité est de les connaître. Voici les exigences en matière de santé numérique qui doivent être remplies pour éviter des failles de sécurité embarrassantes et coûteuses :

- Recommandations de la FDA – Dans son ébauche de directives 2018, la FDA divise les risques de cybersécurité en niveau 1 (risque de cybersécurité plus élevé) et niveau 2 (risque de cybersécurité standard). Le niveau 1 comporte deux critères : (i) le dispositif se connecte à un autre produit ou réseau (câblé ou sans fil) et (ii) un incident de cybersécurité pourrait directement causer un préjudice à plusieurs patients. Ce niveau recommande les mesures de sécurité suivantes : authentification, cryptage, identification, autorisation et correction. Bien que ces lignes directrices ne soient pas imposées, il faut en tenir compte. Elles étaient encore à l'état d'ébauche à la mi-2020, mais elles peuvent être adoptées à tout moment. Il est conseillé de suivre ces lignes directrices pour tout nouveau dispositif. Elles sont similaires, mais plus détaillées que les lignes directrices antérieures de 2014 qui sont toujours en vigueur.

- NIST Cybersecurity Framework – Les recommandations de la FDA sont basées sur le NIST Cybersecurity Framework. Le niveau 1 recommande les points suivants :

- Empêcher l'utilisation non autorisée en limitant l'accès aux seuls utilisateurs et dispositifs de confiance, ainsi qu'en authentifiant et en vérifiant l'autorisation des commandes critiques pour la sécurité.

- Garantir un contenu fiable en préservant l'intégrité du code, des données et de l'exécution.

- Maintenir la confidentialité des données.

- Concevoir le dispositif pour détecter rapidement les menaces de cybersécurité.

- Concevoir le dispositif pour répondre à un incident potentiel de cybersécurité et en limiter l'impact.

- Concevoir le dispositif pour récupérer les capacités ou les services altérés à la suite d'un incident de cybersécurité.

La conception de niveau 1 conseille également d'implémenter des mesures de résilience telles que la vérification et l'authentification cryptographiques, la configuration sécurisée et la nomenclature de cybersécurité (CBOM).

Le niveau 2 présente les mêmes recommandations, mais certains éléments peuvent être ignorés si la logique basée sur le risque démontre qu'ils ne sont pas appropriés.

- HIPAA (confidentialité des données des patients) – La loi sur la portabilité et la responsabilité de l'assurance maladie (Health Insurance Portability and Accountability Act, HIPAA) est distincte de la sécurité. Mais la sécurité doit être mise en place pour répondre à l'HIPAA. Voici ses exigences :

- Garantir que la conception de la sécurité est orientée utilisateur.

- Permettre une sécurité de bout en bout, du dispositif à la base de données, et un contrôle d'accès physique à la base de données.

- Si les données sont transmises sans identification du patient, il n'y a pas de problème de respect de la vie privée. Faire correspondre un code avec le nom du patient dans la base de données.

- Exigences de sécurité CE – Les exigences CE ne sont pas aussi spécifiques que les directives de la FDA, mais elles sont similaires : les dispositifs doivent être sûrs, efficaces et sécurisés. L'accent est mis sur la protection des données (voir RGPD), qui est plus stricte que les exigences américaines concernant les données des patients.

Les documents applicables incluent l'Annexe I du règlement sur les dispositifs médicaux (MDR), la norme EN62304 sur les logiciels et la norme EN14971 sur l'analyse des risques. Les pratiques requises sont les suivantes :- Pratique 1 : gestion de la sécurité

- Pratique 2 : spécification des exigences de sécurité

- Pratique 3 : sécurité par la conception

- Pratique 4 : implémentation sécurisée

- Pratique 5 : vérification de la sécurité et tests de validation

- Pratique 6 : gestion des questions liées à la sécurité

- Pratique 7 : gestion des mises à jour de sécurité

- Pratique 8 : consignes de sécurité - documentation

Il incombe aux fabricants de déterminer les exigences minimum pour l'environnement d'exploitation en termes de caractéristiques du réseau informatique et de mesures de sécurité informatique qui ne pourraient pas être mises en œuvre par la conception du produit. Cela signifie que le fabricant est responsable de fournir à l'utilisateur les informations nécessaires pour faire fonctionner le dispositif sur un réseau sécurisé, même si le fabricant ne fournit pas le réseau.

Adopter une approche de sécurité par conception

Les normes de sécurité des dispositifs médicaux sont cruciales pour la conception de dispositifs corporels et IoT médicaux, mais il n'est pas facile de satisfaire à ces exigences. La seule façon de répondre aux exigences de sécurité est d'adopter une approche de sécurité par conception, qui offre divers avantages, notamment :

- Suppression efficace et rapide des failles de sécurité

- Sécurité intégrée plutôt qu'ajoutée

- Risque de responsabilité réduit

- Système offrant une meilleure tolérance aux défaillances

- Coûts réduits

Comment mettre en œuvre la sécurité par conception

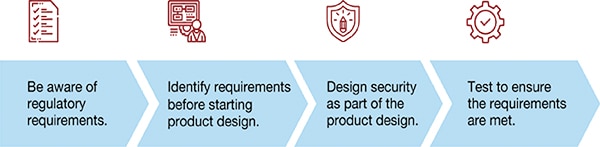

Vous devez avant tout connaître les exigences réglementaires. Identifiez les exigences du produit avant de commencer sa conception. Intégrez la sécurité dans la conception et les tests du produit pour garantir le respect de toutes les exigences.

Figure 1 : Comment mettre en œuvre la sécurité par conception. (Source de l'image : Voler Systems)

Figure 1 : Comment mettre en œuvre la sécurité par conception. (Source de l'image : Voler Systems)

Connaître et identifier les exigences réglementaires n'est que la moitié de la bataille

Les éléments suivants doivent également être pris en compte lors de la conception d'un dispositif médical :

- Choix de la technologie. Le dispositif s'appuie-t-il sur une technologie éprouvée ?

- Faiblesses technologiques. La plateforme technologique a-t-elle fait ses preuves ?

- Conception système. Où se situent les risques dans le système ? Les données statiques présentent des vulnérabilités différentes de celles des données dynamiques.

- Évaluation des risques. Le risque global doit être décomposé en segments individuels, chacun spécifiant le risque et l'effort requis.

- Cryptographie. Quel est le niveau de cryptographie requis ? Un niveau trop élevé nécessite plus de puissance et plus de temps.

- Cryptage. Le cryptage ne consiste pas seulement à protéger les données à l'aide d'un algorithme de cryptage. La gestion des clés de sécurité est plus importante.

- Détection des menaces. Comment peut-on détecter une menace avant qu'un dommage ne se produise ?

- Test de pénétration. Engager des pirates éthiques pour tenter d'infiltrer le système.

- Développeurs. Sont-ils impliqués dans la modélisation des menaces ? Connaissent-ils les pratiques de sécurité par conception de l'entreprise ?

- Maintenabilité. Des exigences de maintenabilité et des outils de mesure ont-ils été mis en place ?

- Respect de la vie privée par conception. Le respect de la vie privée est-il inclus dans l'approche de conception (HIPAA et RGPD) ?

- Améliorations supplémentaires. Comment mettre en œuvre l'amélioration et le développement continus des dispositifs ? La sécurité deviendra plus complexe pendant la durée de vie du produit.

Pour implémenter avec succès toutes ces mesures, il convient d'engager des ingénieurs IoT en interne ou un consultant tiers fiable. Voler, par exemple, a été mis à contribution pour développer le XEEDA Wallet — le premier portefeuille matériel de cryptomonnaie du monde pour les smartphones. Voler a mis en œuvre la sécurité par conception à chaque étape du développement du produit et a conçu le dispositif avec une très haute sécurité (EAL niveau 5), en utilisant l'authentification multi-facteur, des fonctionnalités de sécurité biométriques intégrées et d'autres mesures de sécurité stratégiques. Voler a réalisé ce projet ambitieux en respectant les délais et le budget.

Conclusion

Les problèmes de cybersécurité et de respect de la vie privée se multipliant dans le secteur des soins de santé, la sécurité doit devenir une priorité absolue. Les exigences de sécurité FDA, CE et autres doivent être respectées pour garantir que les dispositifs sont à toute épreuve et éviter les conséquences coûteuses et embarrassantes des violations de sécurité.

Voler peut vous aider à sélectionner la conception de sécurité appropriée pour tout dispositif et offre des conseils d'expert sur la conception et le développement de dispositifs corporels et IoT nouvelle génération. Voler peut également vous aider à choisir la technologie adaptée et à déterminer la combinaison idéale d'électronique pour garantir la sécurité et la fiabilité.

Avertissement : les opinions, convictions et points de vue exprimés par les divers auteurs et/ou participants au forum sur ce site Web ne reflètent pas nécessairement ceux de DigiKey ni les politiques officielles de la société.