La consolidation de la charge de travail et la sécurité optimisent l'intelligence artificielle et l'apprentissage automatique

Avec la contribution de Rédacteurs nord-américains de DigiKey

2020-01-27

La connectivité accrue grâce à l'Internet des objets (IoT) permet aux développeurs de consolider les charges de travail localement ou dans le cloud. Cela permet à de nombreux systèmes complexes d'en faire davantage avec moins de moyens et d'implémenter des capacités avancées comme l'intelligence artificielle (IA) et l'apprentissage automatique (ML) en périphérie.

De nombreuses applications embarquées, industrielles, automobiles et médicales peuvent bénéficier de l'intelligence artificielle et de l'apprentissage automatique. Par exemple, les systèmes industriels peuvent utiliser le traitement de la vision, les réseaux neuronaux et d'autres types d'algorithmes complexes pour améliorer la production et le rendement. Pour ce faire, ces systèmes doivent être capables de traiter de grandes quantités de données en temps réel.

Certaines applications ont la chance de pouvoir se connecter au cloud afin d'accéder à des ressources de traitement considérables. Par exemple, les systèmes industriels peuvent envoyer des données de performances au cloud pour un traitement ultérieur afin d'évaluer si les machines fonctionnent comme prévu. Lorsque des anomalies dans les données sont détectées, des mesures peuvent être prises pour corriger le fonctionnement (manuellement ou grâce à l'ajustement des algorithmes opérationnels) afin d'améliorer les performances et de retarder la prochaine maintenance.

Cependant, de nombreuses applications ne peuvent pas tolérer la latence de l'accès au cloud. Les véhicules autonomes, par exemple, doivent traiter rapidement le contenu vidéo pour prendre des décisions de conduite en temps réel qui peuvent avoir une incidence sur la sécurité du conducteur. De même, les systèmes industriels qui utilisent le traitement de la vision doivent exploiter ces données de manière à ne pas ralentir sensiblement le processus de fabrication.

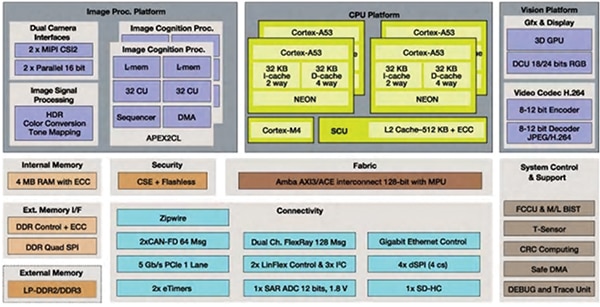

Figure 1 : Les processeurs comme le S32V234 de NXP permettent d'atteindre des niveaux inégalés de traitement du réseau neuronal et de vision en temps réel dans une grande variété d'applications en combinant plusieurs processeurs sur la même puce. Le S32V234 combine un processeur de signal image (ISP) avec un processeur graphique (GPU) 3D et deux accélérateurs de vision APEX-2. (Source de l'image : NXP)

Figure 1 : Les processeurs comme le S32V234 de NXP permettent d'atteindre des niveaux inégalés de traitement du réseau neuronal et de vision en temps réel dans une grande variété d'applications en combinant plusieurs processeurs sur la même puce. Le S32V234 combine un processeur de signal image (ISP) avec un processeur graphique (GPU) 3D et deux accélérateurs de vision APEX-2. (Source de l'image : NXP)

Les processeurs comme ceux de la série S32V2 de NXP permettent d'atteindre des niveaux inégalés de traitement du réseau neuronal et de vision en temps réel dans une grande variété d'applications. Par exemple, le S32V234 combine un processeur de signal image (ISP) avec un processeur graphique (GPU) 3D et deux accélérateurs de vision APEX-2 (voir Figure 1). Le microprocesseur (MPU) offre la fiabilité de grade automobile et les importantes capacités de sécurité fonctionnelle requises pour les systèmes d'aide à la conduite (ADAS). Il intègre également des capacités de cryptage et de sécurité matérielles afin de garantir l'intégrité des données et de protéger les systèmes contre les pirates informatiques.

Sécurité en périphérie

La consolidation des ressources de traitement au niveau local et l'implémentation de fonctionnalités d'intelligence artificielle et d'apprentissage automatique en périphérie présentent certains inconvénients. Le principal concerne la sécurité. Les développeurs doivent envisager la sécurité des applications périphériques intelligentes de trois manières : protection de l'intégrité, de la confidentialité et de la propriété intellectuelle.

Protection de l'intégrité : la modification du code système n'est pas la seule façon de pirater un système. Par exemple, les systèmes intelligents prennent des décisions basées sur des données en temps réel. Si les données à l'origine de ces décisions peuvent être modifiées, cela signifie que le système peut être contrôlé. Prenons l'exemple d'un moteur industriel qui implémente une maintenance préventive. Lorsque les données indiquent que le moteur est soumis à des contraintes, un algorithme peut ajuster son fonctionnement pour soulager le moteur et prolonger sa durée de vie. L'inverse est également possible. La modification des données entrantes du moteur par un pirate informatique peut tromper un algorithme en ajustant le fonctionnement pour que le moteur s'inflige lui-même des contraintes, ce qui entraîne une panne du système ou des dommages. Imaginez si cette machine est un dispositif médical qui a été piraté afin de diagnostiquer des patients comme étant en bonne santé alors qu'ils ne le sont pas. De même, les utilisateurs présentent des risques pour les systèmes. Par exemple, une personne ou une société pourrait vouloir pirater son compteur électrique afin de « réduire » sa consommation et de payer une facture moins élevée.

Protection de la confidentialité : bien que la nécessité de protéger la confidentialité des utilisateurs constitue un sujet controversé, des lois comme le Health Insurance Portability and Accountability Act (HIPAA) et le Règlement général sur la protection des données (RGPD) font que la non-gestion de la confidentialité devient de plus en plus coûteuse. Prenons l'exemple d'une application IoT qui recueille des données concernant un utilisateur, en particulier par le biais de dispositifs médicaux. Si les informations sur l'utilisateur peuvent être compromises, la société s'expose à de lourdes sanctions.

Protection de la propriété intellectuelle : la disponibilité des données en temps réel et des ressources de traitement peu coûteuses en périphérie offre aux sociétés de nombreuses opportunités d'ajouter de la valeur à leurs produits grâce à l'intelligence artificielle et à l'apprentissage automatique. Une grande partie des actifs majeurs d'une société se trouve dans sa propriété intellectuelle, car c'est là qu'elle concentre la plupart de ses efforts de développement.

Cette propriété intellectuelle permet de différencier de nombreuses sociétés de leurs concurrents, en particulier les fabricants de produits d'imitation qui entrent sur les marchés récemment ouverts grâce à l'innovation. Si cette propriété intellectuelle est facilement accessible, par exemple si elle peut être copiée à partir de la mémoire d'un processeur, les investissements en matière de propriété intellectuelle des fabricants OEM peuvent profiter à d'autres sociétés. Pour empêcher cela, les fabricants OEM ont besoin d'un moyen fiable de sécuriser leurs micrologiciels et leur code d'application, et d'éviter qu'ils soient copiés.

Pour faire face à ces risques, les systèmes doivent implémenter une solution de sécurité permettant de protéger l'intégrité des données, la confidentialité et la propriété intellectuelle du système. Cela signifie que les systèmes basés IoT doivent protéger les données et le code non seulement quand ils passent par Internet, mais aussi en interne au sein du processeur dans lequel ils résident.

Cette sécurité doit être implémentée dans le matériel. Cela implique non seulement des algorithmes de cryptage, mais également des mécanismes qui empêchent en premier lieu l'exposition des données et du code. Prenons l'exemple d'un code stocké dans une mémoire Flash externe, puis chargé dans un processeur. Le code doit être crypté dans la mémoire Flash pour être protégé, sinon un pirate informatique pourrait lire le code sur le bus mémoire lorsqu'il est chargé dans le processeur. De plus, le micrologiciel du processeur doit être sécurisé. S'il ne l'est pas, un pirate informatique peut charger du code malveillant dans le processeur, qui peut alors lire et décrypter le code stocké dans la mémoire Flash.

Figure 2 : La série Sitara de Texas Instruments offre un puissant portefeuille de processeurs prenant en charge les diverses fonctionnalités de sécurité nécessaires pour élaborer des systèmes sécurisés. (Source de l'image : Texas Instruments)

Figure 2 : La série Sitara de Texas Instruments offre un puissant portefeuille de processeurs prenant en charge les diverses fonctionnalités de sécurité nécessaires pour élaborer des systèmes sécurisés. (Source de l'image : Texas Instruments)

Les processeurs série Sitara de Texas Instruments constituent un excellent exemple de puissants processeurs embarqués qui prennent en charge les fonctionnalités de sécurité nécessaires pour élaborer des systèmes sécurisés (voir Figure 2). Avec les gammes AM335x, AM4x, AM5x et AM6x, les développeurs peuvent créer des applications Industrie 4.0 avec des performances et une connectivité accrues.

La sécurité Sitara utilise le démarrage sécurisé, qui constitue la base d'un processeur sécurisé. Le démarrage sécurisé permet d'établir une base fiable pour le système en vérifiant l'intégrité du micrologiciel de démarrage. À partir de cette base fiable connue, le reste du système peut être activé de manière sécurisée à l'aide d'une technologie de cryptage standard, notamment le cryptage AES et 3DES. De plus, le code peut être stocké sous forme cryptée dans une mémoire Flash externe, ce qui permet de garantir l'intégrité du code et de protéger la propriété intellectuelle contre le vol. Grâce à une base de code sécurisée, les fabricants OEM peuvent garantir à la fois l'intégrité et la confidentialité des données au sein du système.

La consolidation des charges de travail en périphérie permet aux systèmes d'implémenter l'intelligence artificielle et l'apprentissage automatique afin d'augmenter la productivité et le rendement des systèmes dans toutes les applications. Les processeurs intégrés actuels, comme le S32V2, offrent de puissantes capacités dans une seule puce, permettant la mise en œuvre de toutes nouvelles applications. De plus, les fabricants OEM peuvent innover avec de nouvelles fonctionnalités qui reposent sur l'accès aux données en temps réel.

Cependant, à mesure que le traitement des données se déplace vers la périphérie, les préoccupations en matière de sécurité augmentent. Pour garantir l'intégrité des données, leur confidentialité et la protection de la propriété intellectuelle, les processeurs doivent intégrer des fonctionnalités de sécurité avancées. Les processeurs embarqués comme ceux de la série Sitara intègrent des capacités de sécurité comme le démarrage sécurisé et le décryptage matériel pour permettre aux fabricants OEM de créer des systèmes vraiment sécurisés. Ainsi, les fabricants OEM peuvent minimiser les risques liés à la sécurité et réduire les pertes potentielles pour l'utilisateur final.

Avertissement : les opinions, convictions et points de vue exprimés par les divers auteurs et/ou participants au forum sur ce site Web ne reflètent pas nécessairement ceux de DigiKey ni les politiques officielles de la société.