Les fournisseurs de services cloud passent au niveau matériel pour la sécurité IoT de bout en bout

Lorsque j'ai commencé à utiliser les services cloud il y a plus de dix ans, les serveurs dédiés colocalisés étaient la plateforme de référence et les responsables informatiques pensaient que cette histoire de cloud pourrait être un jour utile pour stocker les sauvegardes nécessaires à la reprise après sinistre.

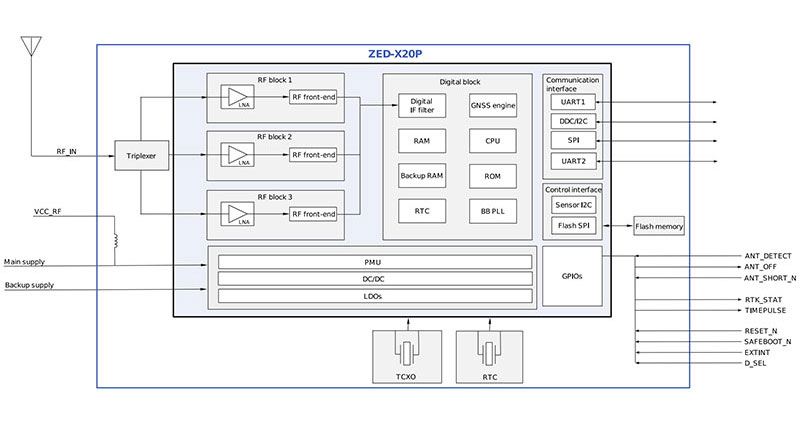

Sur la page d'accueil d'Amazon, Amazon Web Services (AWS) était un lien enfoui bien en dessous de la « ligne de flottaison » (ou du « premier affichage » selon votre niveau) et dirigeait vers une page d'accueil AWS terriblement ennuyeuse, qui pouvait contenir toutes les dernières annonces de la section « Nouveautés » sur un mois complet (Figure 1).

Amazon Simple Queue Service (SQS), un service AWS clé pour créer des systèmes distribués à couplage lâche, venait de passer de la version bêta à une mise à disposition générale et le service phare de cloud computing d'AWS, appelé Amazon Elastic Compute Service (aujourd'hui connu sous le nom d'EC2), était en version bêta limitée. Eh bien, nous en avons parcouru du chemin. Mais aussi intéressante que soit cette évolution, ce n'est rien comparé à l'étape suivante des services de plateforme cloud, qui ne cessent d'évoluer pour répondre aux nombreuses exigences de l'IoT.

Figure 1 : Malgré une évolution rapide depuis leurs premiers jours, les offres de services cloud passent actuellement à l'étape suivante, qui promet une intégration étroite avec les dispositifs IoT. (Source de l'image : The Internet Archive ou Wayback Machine)

Figure 1 : Malgré une évolution rapide depuis leurs premiers jours, les offres de services cloud passent actuellement à l'étape suivante, qui promet une intégration étroite avec les dispositifs IoT. (Source de l'image : The Internet Archive ou Wayback Machine)

Il existe une sorte de désadaptation d'impédance fondamentale entre les nœuds d'extrémité IoT à ressources limitées, conçus par les développeurs de systèmes embarqués, et les applications de cloud qui s'exécutent sur des ressources virtualisées, créées par un noyau de spécialistes en infrastructure. À première vue, cela semble si simple : il suffit d'ajouter les bonnes piles de communication et d'interagir via leurs API associées. Est-ce réellement si difficile d'utiliser quelques appels REST au strict minimum pour pousser les données du capteur vers un point d'extrémité basé sur le cloud ? Le problème est rarement là. Il est si facile de créer des systèmes connectés que vous pouvez trouver de nombreuses conceptions apparemment simples pour les produits « intelligents » connectés.

Si vous vous en tenez à cela, par contre, il est possible que vous fassiez partie des prochains mèmes sur les réseaux sociaux, car le décalage entre les dispositifs IoT et les services cloud s'est révélé, jusqu'à récemment encore, être plus important là où il est également plus dévastateur, c'est-à-dire dans la sécurité de bout en bout.

Il est difficile d'étendre la sécurité à l'ensemble de la hiérarchie d'une application, des nœuds d'extrémité IoT aux ressources d'entreprise basées sur le cloud, mais souvent pas pour les raisons qui viennent d'abord à l'esprit. En ce qui concerne l'IoT, la sécurité est désormais tellement liée à ses mécanismes sous-jacents, comme les protocoles de cryptage et l'authentification, qu'il est facile de perdre de vue l'application globale : la forêt est bien cachée par les arbres.

En réalité, nous avons accès à tant de dispositifs de sécurité qui peuvent verrouiller les communications, bloquer l'accès aux utilisateurs non autorisés et réduire le nombre de menaces qui ne cesse de croître. Les fabricants intègrent systématiquement des crypto-accélérateurs dans les microcontrôleurs pour cibler les domaines d'application vulnérables comme l'IoT, et des puces de sécurité spécialisées conçues pour minimiser les menaces émergentes. Néanmoins, même l'utilisation la plus prudente de mécanismes de sécurité de bas niveau peut se traduire par de monumentales défaillances de sécurité, si les conceptions et les applications sont créées avec une attention limitée à la structure d'applications de sécurité globale pour la hiérarchie d'applications IoT complète.

La bonne nouvelle est que les fournisseurs de services cloud s'immiscent plus que jamais dans le niveau matériel et cela pourrait aider à éliminer ce décalage frustrant entre les services de sécurité cloud et les dispositifs. Par exemple, le système Azure Sphere créé par Microsoft promet de renforcer la sécurité dispositif-cloud avec des dispositifs intégrant le sous-système de sécurité Pluton de Microsoft dans les conceptions multicœurs des fabricants traditionnels de semi-conducteurs basés sur Arm®, comme Nordic Semiconductor, NXP Semiconductors, Silicon Labs et STMicroelectronics.

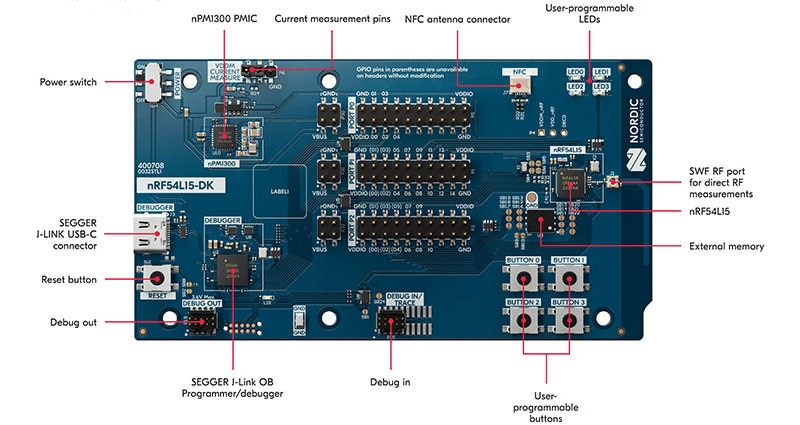

Vous n'avez pas besoin d'attendre la prochaine étape d'évolution du cloud IoT pour commencer à tirer parti de ses avantages. AWS a collaboré avec Microchip pour permettre un déploiement sécurisé « sans intervention » à l'aide du dispositif de sécurité ATECC508A de Microchip Technology. Pour un fonctionnement sécurisé des systèmes, AWS offre aux systèmes IoT une intégration étroite via son système d'exploitation en temps réel Amazon FreeRTOS, certifié sur plusieurs plateformes matérielles, notamment :

- Carte de développement Curiosity PIC32MZ EF de Microchip

- Module IoT LPC54018 de NXP

- Kit de découverte STM32L4 pour nœud IoT de STMicroelectronics

- CC3220SF-LaunchXL de Texas Instruments

Le système Amazon FreeRTOS et les services AWS associés qui s'exécutent sur ces plateformes vous permettront de sécuriser plus facilement vos connexions et vos mises à jour micrologicielles, essentielles au fonctionnement du cycle de vie de l'IoT pour les nœuds d'extrémité IoT et les dispositifs connectés (Figure 2).

Figure 2 : Amazon Web Services (AWS) se développe largement sur les plateformes de dispositif IoT avec son système Amazon FreeRTOS, conçu pour simplifier la sécurisation des connexions et des mises à jour micrologicielles. (Source de l'image : Amazon Web Services)

Figure 2 : Amazon Web Services (AWS) se développe largement sur les plateformes de dispositif IoT avec son système Amazon FreeRTOS, conçu pour simplifier la sécurisation des connexions et des mises à jour micrologicielles. (Source de l'image : Amazon Web Services)

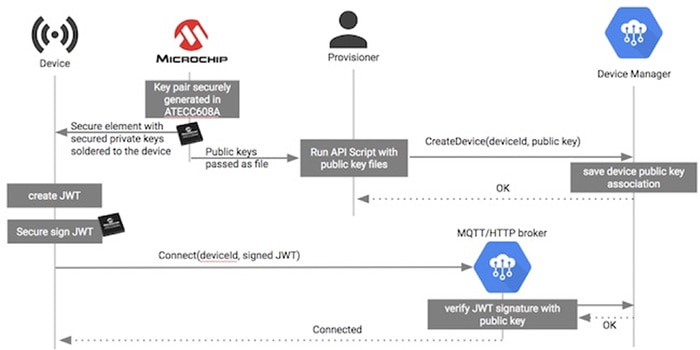

Google a également décrit une approche sophistiquée de connectivité IoT qui combine le dispositif de sécurité ATECC608A de Microchip avec une nouvelle approche capable de prendre en charge l'authentification mutuelle, sans la surcharge habituelle de l'authentification basée TLS conventionnelle (Figure 3).

Figure 3 : Google tire parti du circuit intégré de sécurité ATECC608A de Microchip et du JSON Web Token (JWT) pour offrir une authentification mutuelle entre un dispositif IoT et le service cloud de son gestionnaire de périphériques, sans la surcharge associée avec l'authentification TLS conventionnelle. (Source de l'image : Google)

Figure 3 : Google tire parti du circuit intégré de sécurité ATECC608A de Microchip et du JSON Web Token (JWT) pour offrir une authentification mutuelle entre un dispositif IoT et le service cloud de son gestionnaire de périphériques, sans la surcharge associée avec l'authentification TLS conventionnelle. (Source de l'image : Google)

Ces options spécifiques ne représentent qu'une infime partie des types d'offres intégrées qui émergent rapidement de cette collaboration de plus en plus fréquente entre les fabricants de semi-conducteurs et les fournisseurs de services cloud. En combinant ces solutions au sein d'une politique de sécurité plus large, vos produits auront plus de chances de ne pas faire les gros titres.

Have questions or comments? Continue the conversation on TechForum, DigiKey's online community and technical resource.

Visit TechForum