Piratage logiciel et matériel

Le cryptage, qu'il soit matériel ou logiciel, réduit les violations de sécurité et ajoute des couches de protection pour sécuriser les données. Il existe toutefois certaines différences caractéristiques, expliquant quand et pourquoi chaque type est utilisé.

Le cryptage logiciel protège généralement les dispositifs d'une organisation, car il est rentable et facile à mettre à niveau/à jour. Ce cryptage, capable de protéger des données au repos, stockées et en transit, est souvent pris en charge par des fonctionnalités permettant de renforcer et de compléter le cryptage.

En comparaison, le cryptage matériel s'effectue au niveau de la sécurité embarquée d'un dispositif (cryptage et décryptage), sans logiciel supplémentaire, pour éliminer toute contamination, infection par du code malveillant ou vulnérabilité. Utilisé le plus fréquemment pour protéger les données sensibles sur les dispositifs portables, il protège également les données au repos. Les lecteurs comportant des données sensibles sont mieux protégés grâce à des clés matérielles qui protègent les données, même en cas de vol du lecteur. Les solutions matérielles sont plus onéreuses et requièrent des mises à niveau de la plateforme matérielle, et pas seulement des mises à niveau/à jour logicielles qui offrent une option beaucoup plus économique.

Vulnérabilités logicielles

Il convient de noter que même 20 ans après l'entrée dans ce siècle, il existe encore des sociétés qui choisissent de ne pas sécuriser leurs données de façon appropriée. Cela inclut le fait de ne pas effectuer de mise à jour/à niveau, de ne pas changer de mot de passe, de ne pas utiliser plusieurs méthodes de protection et souvent, de ne même pas changer les codes de mots de passe résidents sur les dispositifs branchés à leur réseau. Cela crée des cibles faciles pour les pirates informatiques et entraîne un fort pourcentage de vulnérabilités de sécurité pourtant facilement évitables.

Les autres vulnérabilités incluent, sans s'y limiter :

- L'absence de cryptage fort sur les données stockées

- L'ajout d'un trop grand nombre de données dans une mémoire trop petite, surtout dans les applications mobiles écrites en C/C++, un langage particulièrement vulnérable au dépassement de mémoire tampon

- L'accès aux données directement via des services et des API non sécurisés

- L'absence de contrôle d'accès aux fichiers journaux, permettant aux pirates informatiques de suivre les vulnérabilités de sécurité

- La réutilisation de code pouvant apporter du code parasite d'autres sources dans l'entreprise

- Les pirates informatiques utilisant des attaques de type « path traversal », créant une attaque appelée « dot-dot-slash »

- Les scripts inter-sites, où les pirates exécutent du code dans les navigateurs des visiteurs de votre site web

- Une authentification insuffisante au-delà de la connexion

Vulnérabilités matérielles

Les vulnérabilités matérielles dépendent le plus souvent de la façon dont le circuit a été conçu pour protéger les clés privées contre les attaques. Les raisons pour lesquelles les attaques parviennent à aboutir incluent notamment les suivantes :

- Interception d'ondes électromagnétiques dans une attaque par canal auxiliaire électromagnétique

- L'absence d'utilisation d'un microcontrôleur avec une fonctionnalité de débogage sécurisée

- L'absence de techniques anti-violation signalant une situation de piratage et la non-suppression d'une clé privée de la mémoire lorsqu'un piratage survient

- L'absence de garantie d'un démarrage sécurisé

Solutions potentielles

Il existe une variété de solutions de sécurité sur le marché et ce chiffre est en constante évolution. Voici quelques suggestions à envisager. Utilisez une solution de sécurité principale au niveau matériel. Le module Gecko sans fil série 2 de Silicon Labs, par exemple, présente un cœur de sécurité intégré. Une vidéo de présentation de cette technologie récemment annoncée est disponible.

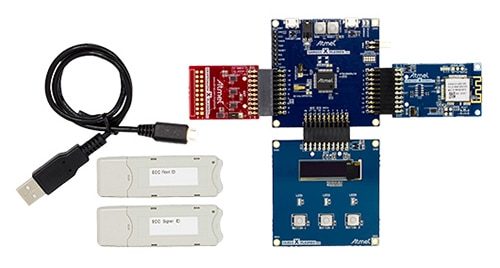

Le kit de démarrage CryptoAuthentication SOIC XPro de Microchip est équipé d'une carte SAMD21-XPRO, d'une carte AT88CKSCKTSOIC-XPRO et de dispositifs d'exemple Crypto Authentication. Utilisé avec le logiciel Crypto Evaluation Studio (ACES) de Microchip, le kit prend en charge tous les dispositifs Crypto Authentication, notamment : ATECC608A, ATECC508A, ATECC108A, ATSHA204A et ATAES132A.

Le kit AWS Zero Touch Secure Provisioning, de Microchip également, présente une plateforme de développement et de prototypage complète pour le provisionnement de dispositifs IoT AWS. Comme illustré à la Figure 1, il comprend trois cartes d'extension personnalisées (ATCRYPTOAUTH-XAWS), chacune contenant une puce ECC508 configurée pour AWS et dédiée au provisionnement in situ par le script de signature du kit. Il inclut également des scripts de racine sécurisée et de provisionnement de signature. Le kit repose sur la plateforme Xplained PRO modulaire et permet l'expérimentation avec différents processeurs, solutions de connectivité et modules d'interface pour l'interactivité humaine.

Figure 1 : Le kit AWS Zero Touch Secure Provisioning de Microchip permet la conception simple et rapide de dispositifs IoT, conformément aux nouvelles réglementations de sécurité AWS. (Source de l'image : Microchip)

Figure 1 : Le kit AWS Zero Touch Secure Provisioning de Microchip permet la conception simple et rapide de dispositifs IoT, conformément aux nouvelles réglementations de sécurité AWS. (Source de l'image : Microchip)

Le kit de développement OM-SE050ARD de NXP permet l'évaluation des fonctionnalités de la gamme de produits SE050 et simplifie le développement d'applications IoT sécurisées (Figure 2). L'élément EdgeLock sécurisé pour les dispositifs IoT fournit une base de confiance au niveau du circuit intégré et offre une sécurité véritable de bout en bout, de la périphérie au cloud, sans avoir à écrire de code de sécurité.

Figure 2 : L'OM-SE050ARD de NXP constitue un kit de développement simple et flexible pour la gamme de produits EdgeLock SE050. (Source de l'image : NXP)

Figure 2 : L'OM-SE050ARD de NXP constitue un kit de développement simple et flexible pour la gamme de produits EdgeLock SE050. (Source de l'image : NXP)

Un autre kit pour vous aider à sécuriser votre conception est le kit de démarrage Blockchain Security 2Go d'Infineon Technologies, qui fournit un moyen simple et rapide de créer une solution de sécurité de pointe. Le kit inclut des cartes NFC prêtes à l'emploi pour la génération de clés sécurisées, des méthodes de signature et la protection des broches, un logiciel intégré prenant en charge des commandes de gestion des clés, ainsi que des solutions de création de signature et d'authentification par code confidentiel, et d'accès au concentrateur Blockchain d'Infineon. Une application Blockchain potentielle est la gestion des identités, utilisée comme base d'un système d'authentification.

Les attaques sont désormais trop fréquentes et deviennent de plus en plus sophistiquées. Commencez à vous protéger au niveau logiciel et matériel et ne soyez pas la cible facile qui se fera attaquer en premier. Identifiez ensuite vos vulnérabilités et passez en revue les options toujours plus nombreuses qui s'offrent à vous.

Have questions or comments? Continue the conversation on TechForum, DigiKey's online community and technical resource.

Visit TechForum