Les équipementiers doivent investir dans les meilleures pratiques en matière de cybersécurité de la chaîne d'approvisionnement

Pratiquement tous les secteurs d'activité à l'échelle mondiale sont ciblés par les cybercriminels. Les gains potentiels incluent l'argent, la puissance informatique et les données des entreprises et des clients. La chaîne d'approvisionnement électronique est particulièrement vulnérable, et la cybersécurité devrait donc être une priorité absolue pour chacun d'entre nous.

Voici un exemple : en février 2025, Unimicron, fabricant taïwanais de cartes à circuit imprimé, a été attaqué par le rançongiciel Sarcoma.1 Ce groupe aurait perpétré 83 cyberattaques entre juillet 2024 et mars 2025 (Figure 1).2 Dans le cadre de l'infiltration de la société Unimicron, les cybercriminels ont publié des extraits de fichiers prétendument volés dans les systèmes de l'entreprise au cours de l'attaque et ont menacé de divulguer les 377 gigaoctets de fichiers SQL et de documents contenant des données d'entreprise si l'organisation ne payait pas leur demande de rançon.

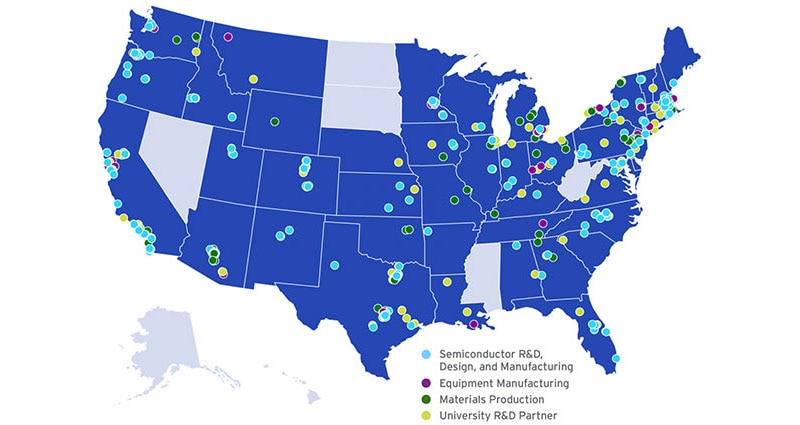

Figure 1 : Sarcoma a ciblé des organisations du monde entier avec des attaques par rançongiciel, notamment des entreprises technologiques et de fabrication. Jusqu'à présent, les attaques se sont concentrées en Amérique du Nord et en Europe. (Source de l'image : Ransomware.live)

Figure 1 : Sarcoma a ciblé des organisations du monde entier avec des attaques par rançongiciel, notamment des entreprises technologiques et de fabrication. Jusqu'à présent, les attaques se sont concentrées en Amérique du Nord et en Europe. (Source de l'image : Ransomware.live)

Un problème qui prend de l'ampleur

D'après un rapport publié en 2025 par Cybersecurity Ventures, le coût de la cybercriminalité devrait atteindre 10,5 billions de dollars par an en 2025, contre 3 billions de dollars en 2015.3 Selon une source de Gartner, les coûts des attaques visant simplement la chaîne d'approvisionnement logicielle passeront de 46 milliards de dollars en 2023 à 138 milliards de dollars d'ici à 2031.4

Le coût d'une attaque augmente également. IBM Research estime que le coût moyen d'une atteinte à la cybersécurité s'élève à 4,88 millions de dollars.5 Cela n'inclurait que les coûts directs sans tenir compte des coûts accessoires, comme l'érosion de la marque.

Les analystes et les experts évoquent diverses raisons pour expliquer l'augmentation rapide de la cybercriminalité :

- Les organisations sont de plus en plus dépendantes des logiciels : dans le secteur de l'électronique, les entreprises s'appuyaient auparavant sur des applications développées en interne qui créaient un silo de protection. Aujourd'hui, la plupart des organisations se tournent vers des logiciels tiers et des applications open-source, ce qui permet à des acteurs mal intentionnés d'injecter du code malveillant et de semer le trouble (Figure 2).

- Le travail se fait de plus en plus à distance ou selon un schéma hybride : l'augmentation du nombre d'employés en télétravail ou dans des lieux différents accroît les vulnérabilités en raison de l'augmentation des surfaces d'attaque potentielles.

- L'Internet des objets (IoT) et le cloud prolifèrent : malgré leur utilité, les dispositifs IoT et les infrastructures cloud offrent davantage de points d'entrée aux aspirants pirates informatiques.

- Les pirates informatiques sont de plus en plus ingénieux : les groupes parrainés par des États-nations et les auteurs de rançongiciels utilisent des techniques de plus en plus raffinées pour cibler des organisations.

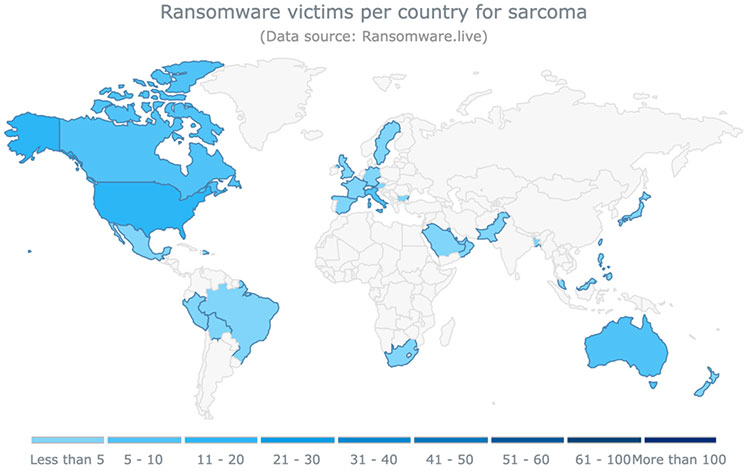

Figure 2 : Vue d'ensemble du nombre croissant de composantes malveillantes découvertes dans des dépendances open-source. (Source de l'image : Gartner)

Figure 2 : Vue d'ensemble du nombre croissant de composantes malveillantes découvertes dans des dépendances open-source. (Source de l'image : Gartner)

Quatre façons de mettre l'accent sur la sécurité

Les pirates informatiques sont de plus en plus intelligents et les organisations doivent donc redoubler de vigilance. La cybersécurité s'apparente à un gigantesque jeu axé sur la stratégie : les organisations mettent en place des mesures de protection des données et des systèmes d'entreprise, et les acteurs malveillants trouvent de nouveaux moyens d'infiltrer le système. Les entreprises doivent régulièrement évaluer leurs procédures et leurs technologies pour garder une longueur d'avance sur les pirates informatiques, ou du moins pour leur rendre la tâche suffisamment difficile pour les faire changer de cible. Les portails et les réseaux doivent être sécurisés et sauvegardés. Les documents, qu'ils soient numériques ou physiques, doivent être protégés.

L'assurance cybersécurité doit être incluse dans le budget. Il peut être tentant de prendre le risque, mais le coût de l'assurance est minime par rapport au coût d'une attaque. Cette couverture aide les organisations à recouvrer les frais juridiques et les coûts liés à la gestion d'une attaque. Elle peut même rembourser les coûts liés à la perte de clients ou de productivité des employés. En 2024, les entreprises ont dépensé en moyenne entre 1200 et 7000 USD par an en cyberassurance, avec un coût médian d'environ 2000 USD par an, selon Embroker.6 Comme on pouvait s'y attendre, les prix des cyberassurances ont fluctué, atteignant un pic en 2022. Depuis, ces coûts diminuent.

L'audit de sécurité d'une organisation constitue une autre stratégie essentielle. Un hacker éthique ou « chapeau blanc » peut effectuer des tests d'infiltration pour déterminer les points où votre système actuel est vulnérable et trouver les failles avant que les hackers « chapeau noir » ne les trouvent.

Enfin, assurez-vous que votre organisation comprenne bien l'importance d'investir dans la cybersécurité. Ces efforts doivent faire l'objet d'un poste budgétaire afin d'accroître l'investissement année après année.

La réalité d'une chaîne d'approvisionnement électronique moderne est que les organisations sont réparties dans le monde entier, tout comme les menaces auxquelles elles sont confrontées. Les attaques, ainsi que les coûts en termes de temps, d'argent, de réputation et de risques de conformité, sont en augmentation et devraient le rester. Les organisations doivent donner la priorité à l'anticipation des risques et à l'investissement dans la sécurité. En étant attentifs, les équipementiers peuvent tirer profit des applications de la chaîne d'approvisionnement pour améliorer la visibilité, la résilience et l'atténuation des risques, et éviter les risques liés aux acteurs malveillants.

Références

2. https://www.ransomware.live/group/sarcoma

3. https://cybersecurityventures.com/cybersecurity-in-2025-challenges-risks-and-what-leaders-must-do/

4. https://www.gartner.com/doc/reprints?id=1-2HZEKAMU&ct=240701&st=sb

Have questions or comments? Continue the conversation on TechForum, DigiKey's online community and technical resource.

Visit TechForum