La conception de votre prochain chargeur sans fil Qi nécessite une authentification sécurisée

Pourquoi les chargeurs sans fil nécessitent-ils une authentification sécurisée ? La réponse est simple : la norme Qi v1.3 du Wireless Power Consortium (WPC) l'exige, car les chargeurs sans fil non sécurisés présentent non seulement une menace pour la sécurité, mais peuvent également compromettre l'expérience et la sûreté de l'utilisateur. Par exemple, un dispositif peut se charger trop lentement ou trop vite et surchauffer (ou pire, prendre feu), ou la batterie peut être endommagée en raison d'algorithmes de charge mal régulés.

Concernant la cybersécurité, les vecteurs d'attaques identifiés incluent les attaques par canal auxiliaire1 et les attaques par piratage et écoute électronique2. Celles-ci peuvent être utilisées par des chargeurs « malveillants », utilisables dans des espaces publics, qui permettraient au chargeur d'accéder aux données du téléphone ou simplement de perturber son fonctionnement.

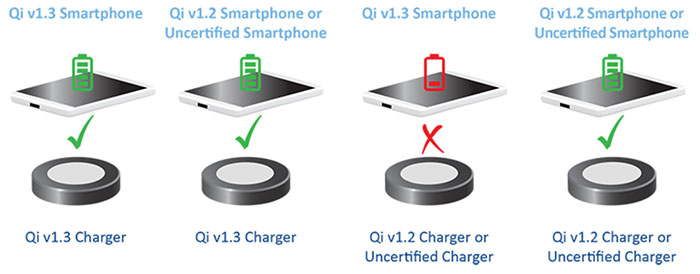

Le WPC est bien décidé à s'attaquer sans détour aux problèmes de sécurité, d'expérience utilisateur et de sûreté. Désormais, si un utilisateur possède un téléphone portable ou un autre dispositif conçu selon la nouvelle norme Qi v1.3, il doit le charger avec un chargeur Qi v1.3, sans quoi l'appareil risque de ne pas se charger. Et s'il se charge, sa vitesse de charge peut être limitée au niveau le plus lent. Pour se faire, la norme Qi v1.3 exige qu'une clé privée soit stockée et protégée par un sous-système de stockage sécurisé (SSS) certifié dans le chargeur, notamment des certificats X.509, afin de vérifier la source de charge de manière cryptographique.

Lorsque le dispositif est placé sur le chargeur, il demande une certification de sécurité. Sans clé privée authentifiée fournie par le chargeur, le dispositif peut rejeter le chargeur. Résultat : les anciens dispositifs fonctionneront avec la nouvelle norme, mais les dispositifs Qi v1.3 risquent de ne pas fonctionner avec les anciens chargeurs (Figure 1).

Figure 1 : Les dispositifs utilisant la nouvelle norme Qi v1.3 ne devraient pas fonctionner avec des chargeurs non certifiés ou des chargeurs utilisant des versions antérieures de la norme Qi. (Source de l'image : Microchip Technology)

Figure 1 : Les dispositifs utilisant la nouvelle norme Qi v1.3 ne devraient pas fonctionner avec des chargeurs non certifiés ou des chargeurs utilisant des versions antérieures de la norme Qi. (Source de l'image : Microchip Technology)

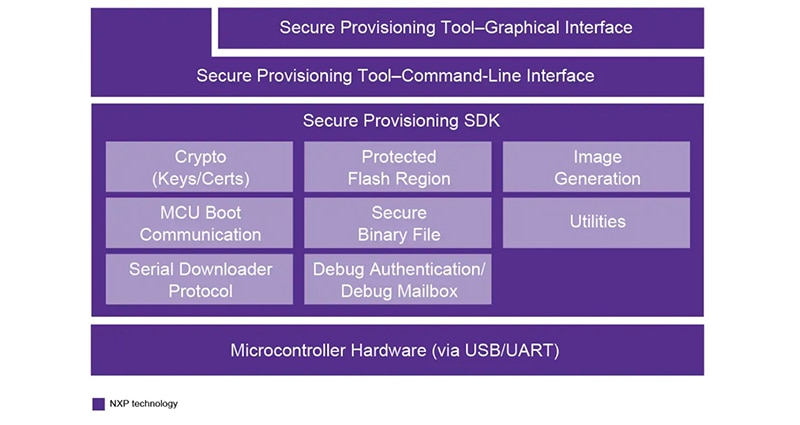

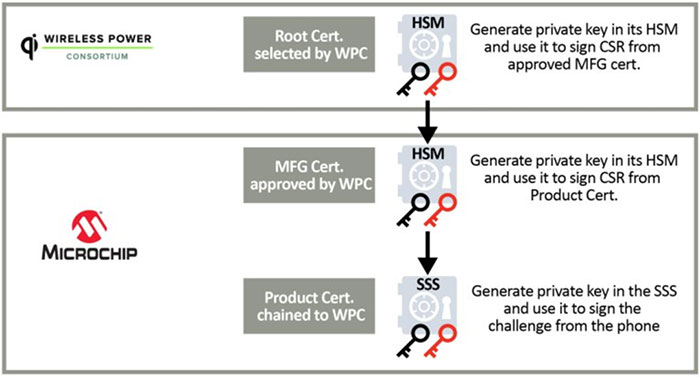

Pour éviter toute exposition des clés privées et prendre en charge la chaîne de confiance, toutes les clés privées concernées doivent être stockées dans un SSS dans le chargeur. Le WPC impose trois étapes pour garantir la chaîne de confiance des clés privées (Figure 2) :

- L'autorité de certification (AC) de base tierce crée un certificat racine et sa clé privée racine associée, permettant de signer la demande de signature de certificat (CSR) du fabricant. Le certificat du fabricant est propre à chaque entreprise de chargeurs sans fil et le certificat du produit est propre à chaque chargeur.

- L'AC du fabricant (MFG Cert) crée le certificat du fabricant et protège sa clé privée associée dans un SSS certifié.

- La paire de clés publique/privée nécessaire à la certification du produit est générée et protégée pendant la fabrication du SSS. La clé privée est fournie à l'intérieur du SSS dans le chargeur, et le SSS envoie une CSR à l'AC du fabricant, déjà signée par le certificat racine.

Figure 2 : Trois étapes sont utilisées pour garantir la chaîne de confiance des clés privées dans le SSS et pour l'authentification sécurisée. (Source de l'image : Microchip Technology)

Figure 2 : Trois étapes sont utilisées pour garantir la chaîne de confiance des clés privées dans le SSS et pour l'authentification sécurisée. (Source de l'image : Microchip Technology)

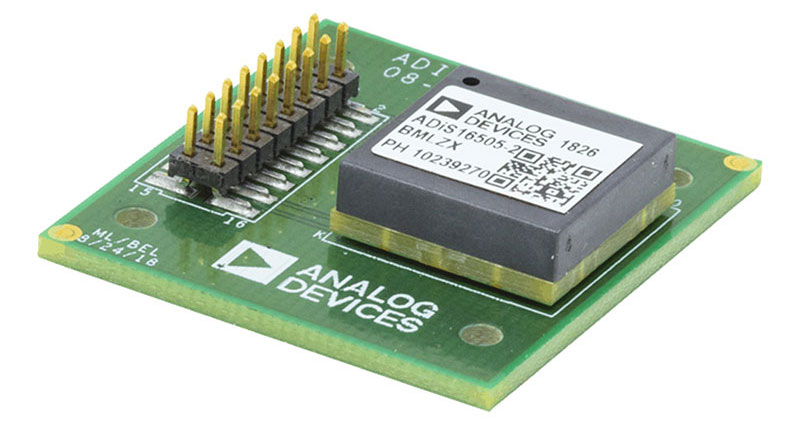

Les concepteurs de chargeurs sans fil peuvent utiliser l'ECC608-TFLXWPC de Microchip comme élément sécurisé préconfiguré répondant aux exigences d'authentification sécurisée imposées par la norme Qi v1.3 (Figure 3). En plus de prendre en charge l'authentification sécurisée Qi v1.3, il prend en charge l'authentification par code (démarrage sécurisé), la génération de codes d'authentification de message (MAC), les mises à jour micrologicielles de confiance, les protocoles de gestion à clés multiples et d'autres opérations basées sur la racine de confiance. Il est conçu pour fournir des services de sécurité pour un microcontrôleur (MCU) ou un microprocesseur (MPU) dans le chargeur.

Figure 3 : L'ECC608-TFLXWPC est un élément de sécurité préconfiguré qui répond aux exigences d'authentification sécurisée imposées par la norme Qi v1.3. (Source de l'image : Microchip Technology)

Figure 3 : L'ECC608-TFLXWPC est un élément de sécurité préconfiguré qui répond aux exigences d'authentification sécurisée imposées par la norme Qi v1.3. (Source de l'image : Microchip Technology)

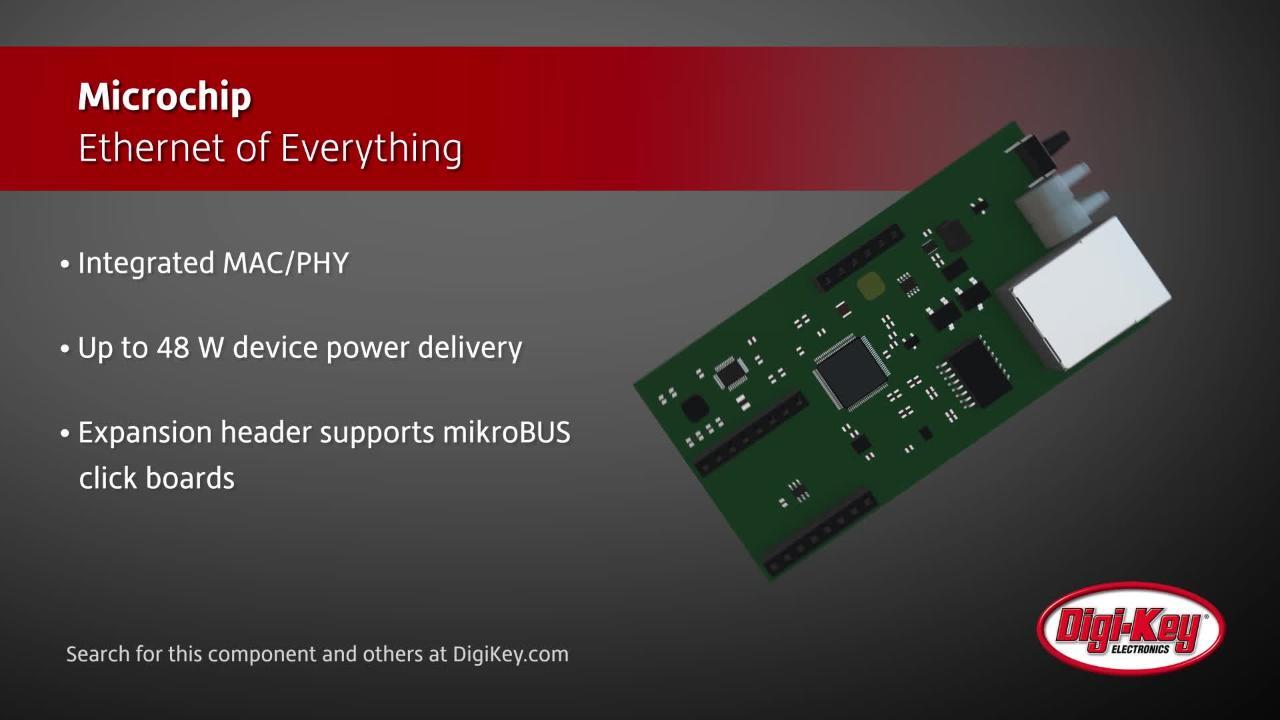

Pour vous aider à vous lancer, le kit CryptoAuthentication SOIC Xplained Pro Starter inclut une carte SAMD21-XPRO et un module AT88CKSCKTSOIC-XPRO, ainsi que des exemples de dispositifs d'authentification cryptographique. Le kit de démarrage fonctionne avec les outils CAL Library et CAL Python de Microchip Technology. En définissant les commutateurs nécessaires sur le module, il peut prendre en charge des dispositifs avec interface I2C, interface à un fil (SWI) et interface SPI.

Figure 4 : Le kit de démarrage CryptoAuthentication SOIC Xplained Pro inclut une carte SAMD21-XPRO (bleue) et un module AT88CKSCKTSOIC-XPRO (rouge), ainsi que des exemples de dispositifs. (Source de l'image : Microchip Technology)

Figure 4 : Le kit de démarrage CryptoAuthentication SOIC Xplained Pro inclut une carte SAMD21-XPRO (bleue) et un module AT88CKSCKTSOIC-XPRO (rouge), ainsi que des exemples de dispositifs. (Source de l'image : Microchip Technology)

Conclusion

Les chargeurs sans fil conçus selon la nouvelle norme Qi v1.3 doivent inclure une authentification sécurisée utilisant une chaîne de confiance obligatoire pour garantir une bonne expérience et la sûreté de l'utilisateur, ainsi qu'une protection contre les cyberattaques. Les dispositifs comme les téléphones portables qui répondent aux normes Qi antérieures peuvent être chargés avec un chargeur conçu selon la norme v1.3, mais le fonctionnement des dispositifs conçus selon la norme v1.3 n'est pas garanti avec les anciens chargeurs. Les concepteurs ont donc la responsabilité d'implémenter rapidement la norme Qi v1.3. Comme illustré, des circuits intégrés et des kits de développement sont déjà disponibles pour accélérer le développement de la norme Qi v1.3.

Lectures recommandées

Anatomie des microcontrôleurs de sécurité pour les applications IoT

Qu'est-ce qui est acceptable en matière de sécurité ?

Références :

1. Wireless Charging Power Side-Channel Attacks

Cornell University

Association for Computing Machinery

Have questions or comments? Continue the conversation on TechForum, DigiKey's online community and technical resource.

Visit TechForum