Qu'est-ce qui est acceptable en matière de sécurité ?

Avec la contribution de Rédacteurs nord-américains de DigiKey

2020-01-20

Le degré d'acceptabilité de la sécurité dépend vraiment de ce qui est protégé, de la probabilité d'une attaque et des ressources dont dispose l'entreprise qui tente de protéger ses actifs. Les entreprises ont mis du temps à comprendre les menaces qui pèsent sur la sécurité. À mesure que l'Internet des objets continue de gagner du terrain, l'utilité des dispositifs augmente considérablement, de même que la possibilité qu'ils soient les cibles d'une attaque. La menace d'attaque de votre voiture, de votre domicile ou de l'un de vos dispositifs en ligne par un tiers est plutôt réelle.

À un certain niveau, les technologies nous isolent du risque. Mais pour combien de temps encore ? Telle est la question. Pas pour longtemps, si l'on considère qu'une sécurité des données acceptable est suffisante à l'ère du cloud computing, où les menaces dans le cloud public augmentent proportionnellement au nombre d'utilisateurs de services cloud.

Que renferme la notion d'acceptabilité ?

À l'heure où les grandes entreprises font l'objet d'attaques de sécurité hautement publiques, alors qu'elles consacrent des montants considérables à la protection, les entreprises plus petites sont également vulnérables. Encore aujourd'hui, de nombreuses entreprises ne considèrent pas la cybersécurité comme nécessaire pour réduire les menaces potentielles. Dans la grande majorité des cas de failles de sécurité, des contrôles « acceptables » sont en place et les exigences réglementaires du secteur sont respectées.

Objectifs et compromis

La question qui mérite d'être posée est la suivante : que souhaitez-vous protéger ? Y répondre permet de définir vos objectifs en matière de sécurité. Les compromis, quant à eux, impliquent une gestion des risques. Quel budget pouvez-vous et devez-vous consacrer à protéger ce qui est important pour vous ? N'oubliez pas qu'il s'agit de dépenses continues.

En général, les organisations ne suivent pas la cadence des menaces, pas plus qu'elles ne comprennent ce qu'est une menace. Commencez par consigner les événements, les données compromises, les logiciels malveillants, les dispositifs utilisés par les employés et les politiques qui sont déjà en place pour atténuer les vulnérabilités potentielles. Les éléments déjà en place incluent les pare-feu, les passerelles de dispositifs mobiles, les réseaux VPN, les méthodes d'authentification et le cryptage. Jusqu'ici, quelle a été l'efficacité des méthodes de protection, et peuvent-elles être évaluées ? Si des attaques sont survenues, que s'est-il passé ? Toutes ces données sur les menaces peuvent aider à établir des priorités et à évaluer raisonnablement les vulnérabilités existantes. Quelles sont les zones non sécurisées, et comment corriger efficacement et rapidement les problèmes ?

Lorsqu'une faille surgit, des ressources doivent être allouées pour répondre à cette menace, stopper l'attaque et nettoyer les conséquences de cette attaque. La propriété intellectuelle, les données personnelles et financières ainsi que les secrets commerciaux sont exposés aux risques. Une protection qui se contente d'être « acceptable » peut entraîner leur perte.

Implémenter la prévention et la protection

Nombre de vulnérabilités peuvent être traitées assez facilement. Dans certains cas, cela implique une méthode de détection spécifique ou la prévention de l'accès grâce à l'implémentation d'une technologie particulière. Dans d'autres cas, certaines vulnérabilités peuvent être réduites en empêchant les intrusions ou en établissant une chaîne où les informations sont protégées et ne peuvent pas être modifiées.

L'implémentation de méthodes de prévention peut inclure des technologies comme la reconnaissance faciale et la vérification des empreintes digitales. Par exemple, les modules de reconnaissance faciale HVC-P2 d'Omron sont proposés avec deux têtes de caméra, un type de détection longue distance et un type de détection grand-angle. Ces modules utilisent un algorithme de reconnaissance d'images d'Omron qui détermine la détection du visage et du corps humains, et qui est capable d'estimer le sexe, l'âge, l'expression et d'autres traits du visage.

Figure 1 : Les modules de caméra d'Omron offrent une reconnaissance faciale qui va bien au-delà de fonctionnalités faciales spécifiques. (Source de l'image : Omron)

Figure 1 : Les modules de caméra d'Omron offrent une reconnaissance faciale qui va bien au-delà de fonctionnalités faciales spécifiques. (Source de l'image : Omron)

Un équipement embarqué avec le HVC-P2 détecte un utilisateur à proximité, alors que ce dernier ignore la présence de la caméra. En outre, les développeurs peuvent rapidement ajouter la reconnaissance faciale à un système embarqué grâce à la combinaison d'un microcontrôleur et d'une caméra prêts à l'emploi.

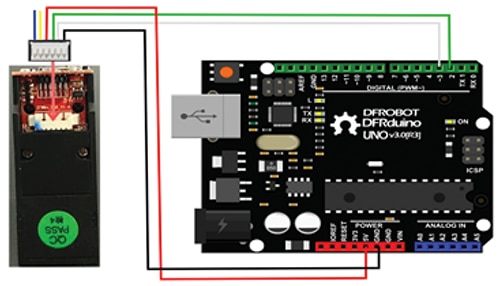

Autre solution : le module d'empreintes digitales autonome et compatible Arduino SEN0188 de DFRobot. Incluant un DSP haute vitesse, il fonctionne avec les dispositifs MSP430, AVR®, PIC®, STM32, Arm® et FPGA. Capable de stocker 1000 empreintes digitales, il prend en charge la saisie d'empreintes, le traitement intelligent d'images, la comparaison des empreintes et le mode de recherche.

Figure 2 : Le module d'empreintes digitales SEN0188 de DFRobot offre des modes de comparaison, de traitement d'images et de recherche d'empreintes. (Source de l'image : DFRobot)

Figure 2 : Le module d'empreintes digitales SEN0188 de DFRobot offre des modes de comparaison, de traitement d'images et de recherche d'empreintes. (Source de l'image : DFRobot)

Dans le domaine de la protection de la sécurité, le kit de démarrage Blockchain Security 2GO d'Infineon offre un moyen rapide et simple d'intégrer la meilleure sécurité possible dans n'importe quelle conception de système de blockchain. Fournissant un environnement d'évaluation pour une variété de technologies de blockchain, ce kit inclut cinq cartes NFC prêtes à l'emploi, prenant en charge les fonctionnalités de blockchain de base comme la génération de clés sécurisées, la protection des broches et les méthodes de signature.

Pour faire simple, une blockchain est un registre numérique décentralisé basé sur une chaîne de blocs, chaque bloc étant relié de manière cryptographique au précédent. Chaque transaction est protégée par une signature numérique. Le kit de démarrage Blockchain Security 2GO présente des mécanismes de protection matériels pour générer et stocker des clés privées en toute sécurité.

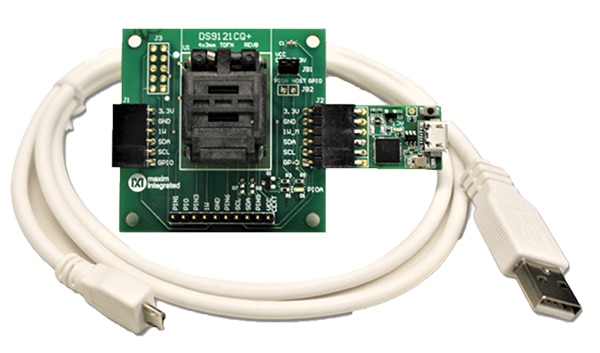

La carte d'évaluation d'interface de sécurité et anti-violation DS28C40 de Maxim offre les outils matériels et logiciels nécessaires pour évaluer l'authentificateur sécurisé DS28C40. Ce dispositif fournit un ensemble clé d'outils cryptographiques dérivés de fonctions de sécurité intégrées asymétriques et symétriques. Outre les services de sécurité fournis par les moteurs de cryptage matériel, ce dispositif intègre un générateur de nombres véritablement aléatoires FIPS/NIST, une mémoire programmable une seule fois pour les données utilisateur, des clés et des certificats, une GPIO configurable et un numéro d'identification ROM 64 bits unique.

Figure 3 : La carte d'évaluation de l'authentificateur sécurisé DS28C40 de Maxim offre aux développeurs un ensemble clé d'outils cryptographiques. (Source de l'image : Maxim Integrated)

Figure 3 : La carte d'évaluation de l'authentificateur sécurisé DS28C40 de Maxim offre aux développeurs un ensemble clé d'outils cryptographiques. (Source de l'image : Maxim Integrated)

La sécurité embarquée DeepCover du DS28C40 cache les données sensibles sous plusieurs couches de sécurité avancée, pour un stockage de clés sûr. Afin d'offrir une protection contre les attaques de sécurité au niveau du dispositif, des contre-mesures invasives et non invasives sont mises en œuvre, notamment le blindage de puce active, le stockage crypté de clés et des méthodes algorithmiques. Les applications incluent l'authentification automobile sécurisée et l'identification et l'étalonnage des pièces automobiles, la protection cryptographique des nœuds IoT, l'authentification sécurisée des accessoires et des périphériques, l'amorçage et le téléchargement sécurisés de micrologiciels, et le stockage sécurisé de clés cryptographiques pour un contrôleur hôte.

Miser sur l'acceptable

La sécurité « acceptable » sera toujours une cible en mouvement. Dans la plupart des cas, un niveau acceptable ne sera jamais suffisant, car le marché évolue trop vite. Avec la sophistication croissante des systèmes et des méthodes de piratage informatique, un niveau acceptable est une question de résultats coûts/récompenses qu'une entreprise est désireuse ou capable de consacrer à la protection de ses actifs.

Ce qui peut être mis en place est la formation interne du personnel, des politiques qui protègent le réseau de l'entreprise, des méthodes d'authentification et de cryptage, associées à des technologies suffisantes pour offrir au moins une protection raisonnable. Heureusement, comme les criminels essaient de trouver les comptes les plus faciles à compromettre, un niveau acceptable peut signifier l'implémentation de méthodes de sécurité suffisantes pour éloigner un criminel et l'orienter vers une autre cible.

Avertissement : les opinions, convictions et points de vue exprimés par les divers auteurs et/ou participants au forum sur ce site Web ne reflètent pas nécessairement ceux de DigiKey ni les politiques officielles de la société.