Daten können in der Cloud sicher gespeichert werden… wirklich

Zur Verfügung gestellt von Nordamerikanische Fachredakteure von DigiKey

2020-01-06

Die Datenspeicherung in der Cloud findet zunehmend Verbreitung. Unternehmen entscheiden sich für die Cloud-Speicherung, da die Cloud eine kostengünstige, hochverfügbare, skalierbare und flexible Plattform bietet, mit der sie ihre Ressourcen schnell und über viele Umgebungen verteilt bereitstellen können. Die drei Cloud-Optionen – öffentlich, privat und hybrid – weisen jeweils ihre eigenen Vorteile sowie Stärken und Schwächen bezüglich der Sicherheit auf.

Während große externe Cloud-Anbieter über die nötige Bandbreite verfügen, um die nötige Sicherheit zu gewährleisten, gilt das nicht unbedingt für alle Anbieter. Unabhängig von der Art der Cloud-Umgebung gibt es zahlreiche Sicherheitsangriffspunkte: Insider-Bedrohungen, gehackte Konten, DDoS-Angriffe (Distributed Denial of Service), Passwörter als einzige Schutzmaßnahme und die allgegenwärtige Malware. Die Einfachheit der Cloud macht sie anfällig für eine Vielzahl von bösartigen Angriffen. Durch Verfahren zur Überwachung, Authentifizierung, Registrierung und Netzverkehrsauswertung lassen sich zusätzliche Ebenen der Sicherheitserkennung einführen, die nötig sind, um den Großteil der Cyber-Missbräuche zu eliminieren.

Nur Behauptungen oder sichere Datenspeicherung?

Clouds haben ihren Anteil an den Sicherheitsrisiken. Microsoft, Dropbox, LinkedIn, Home Depot, Apple iCloud und Yahoo und andere große Cloud-Anbieter waren schon in schlimmste Cloud-Sicherheitsskandale verwickelt. Im Jahr 2019 gehörten unerlaubter Zugriff auf Daten, eigene Mitarbeiter, Technologie und von Anbietern eingesetzte Prozesse zu den häufigsten Schwachstellen. Die Aufrechterhaltung der Verfügbarkeit und die Sicherstellung minimaler Ausfallzeiten liegen in der Verantwortung der Cloud-Anbieter. Allerdings gelten die Schuldzuweisungen üblicherweise allen beteiligten Seiten.

Die Verschärfung der Sicherheitsvorkehrungen kann auf unterschiedliche Weise erfolgen. Der Cloud-Anbieter sorgt zwar schon für ein gewisses Maß an Sicherheit, doch das sollte durch zusätzliche Maßnahmen ergänzt werden. Zur Verbesserung der Sicherheit in Unternehmen können auch die Dienstleistungen von Anbietern von Sicherheitslösungen in Anspruch genommen werden. Es gilt, eine solche Genauigkeit der Daten zu gewährleisten, dass Datenanomalien tatsächlich aufgespürt werden, bevor erst falsche Informationen auf einem Server auftauchen. Sie müssen Ihre Cloud-Informationen integrieren und zusammenführen. Stellen Sie sicher, dass Ihre Anstrengungen dauerhaft sind, immer wieder aktualisiert und einer Analyse ihrer Schutzwirkung unterzogen werden. Nehmen Sie bei Bedarf die nötigen Änderungen vor.

Suchen Sie nach Möglichkeiten für eine bessere Integration. Letztlich werden Sie bei der Bereitstellung eines durchgehenden Schutzes besser dastehen, wenn Sie von einer zentralen Konsole aus arbeiten können, die Ihnen einen vereinheitlichten Einblick in alle Clouds bietet, die Sie nutzen. Sie benötigen ein gutes Drittanbieter-Sicherheitstool, um diese unterschiedlichen Umgebungen zusammenzuführen. Denken Sie dabei an das alte Sprichwort: billig gekauft ist doppelt gekauft. Wenn Sie sich für eine Lösung entscheiden, nur weil diese das preiswerteste verfügbare Angebot war, sollten Sie nicht überrascht sein, wenn sie damit nur suboptimale Ergebnisse erzielen.

Eine Vielzahl verfügbarer Entwicklungsoptionen

Es gibt neue und stärkere Methoden, um eine sichere Speicherung Ihrer Daten zu erreichen. Es folgen einige Beispiele.

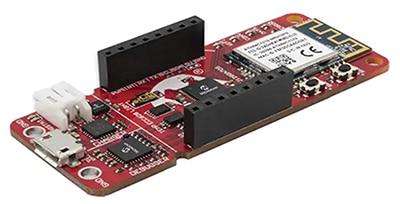

Das Entwicklungsboard PIC-IoT WG von Microchip verknüpft 16-Bit-PIC-Anwendungen mit der Google Cloud. Das in Abbildung 1 gezeigte Board umfasst einen PIC-Mikrocontroller (MCU), einen Sicherheitselement-IC und einen voll zertifizierten Wi-Fi-Netzwerk-Controller. Diese Lösung beseitigt Sicherheitslücken, wie sie bei großen Software-Frameworks und Echtzeitbetriebssystemen (Real-Time Operating Systems, RTOSs) inhärent sind.

Abbildung 1: Das Entwicklungsboard PIC-IoT WG von Microchip ermöglicht Entwicklern das sichere Hinzufügen von Cloud-Vernetzung zu IoT-Produkten der nächsten Generation. (Bildquelle: Microchip Technology)

Abbildung 1: Das Entwicklungsboard PIC-IoT WG von Microchip ermöglicht Entwicklern das sichere Hinzufügen von Cloud-Vernetzung zu IoT-Produkten der nächsten Generation. (Bildquelle: Microchip Technology)

Das Board PIC-IoT WG wird über ein Online-Portal verbunden. Einfache Anleitungen zur Herstellung dieser Verbindungen sind auf www.PIC-IoT.com zu finden. Mit dem Entwicklungsboard können Entwickler über das Online-Portal ihre Produkte der nächsten Generation mit Cloud-Vernetzung ausstatten. Dazu verwenden Sie den beliebten MPLAB Code Configurator (MCC) des Herstellers, um ihre Anwendungen zu entwickeln, das Debugging durchzuführen und nötige Anpassungen vorzunehmen. Das Board ermöglicht den Anschluss einer eXtreme Low-Power (XLP) PIC-MCU mit integrierten und Core-unabhängigen Peripheriegeräten und einem Sicherheitselement zum Schutz des Vertrauensankers in Hardware. Das Entwicklungsboard PIC-IoT WG wird durch die MPLAB X IDE (Integrated Development Environment) und das MCC-Toll für schnelles Prototyping unterstützt.

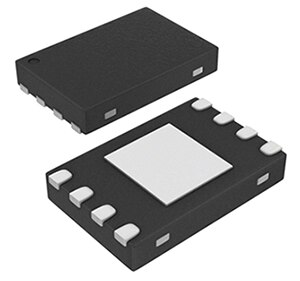

Die Bereitstellung einer sicheren Authentifizierung ist in dieser Edge-to-Cloud-Umgebung von entscheidender Bedeutung. Die CryptoAuthentication-Komponente ATECC608A von Microchip schafft einen hardwarebasierten Vertrauensanker, und in Kombination mit einem Cloud IoT-Core von der Google Cloud Platform oder AWS IoT liefert es diese benötigte sichere Authentifizierung (Abbildung 2). Die Sicherheit beruht auf einem kryptographischen Coprozessor mit einem sicheren hardwarebasierten Schlüsselspeicher für bis zu 16 Schlüssel. Durch Nutzung der CryptoAuthoLib-Bibliothek ist eine agnostische MCU-Auswahl gewährleistet.

Abbildung 2: Die CryptoAuthentication-Komponente ATECC608A von Microchip sorgt für sichere Authentifizierung für IoT-Plattformen von Google Cloud und AWS. (Bildquelle: Microchip Technology)

Abbildung 2: Die CryptoAuthentication-Komponente ATECC608A von Microchip sorgt für sichere Authentifizierung für IoT-Plattformen von Google Cloud und AWS. (Bildquelle: Microchip Technology)

Die Bereitstellung der Gerätezertifikate erfolgt in sicheren Microchip-Werken unter Verwendung von HSM-Netzwerken (Hardware Secure Module) im ATECC608A. Das Sicherheitselement verwendet das Gerätezertifikat und einen Zufallszahlengenerator (RNG) und erzeugt den privaten Schlüssel im Inneren des Gerätes noch im Werk, sodass private Schlüssel niemals für den Benutzer, den Herstellungsprozess oder die Software einsichtig werden.

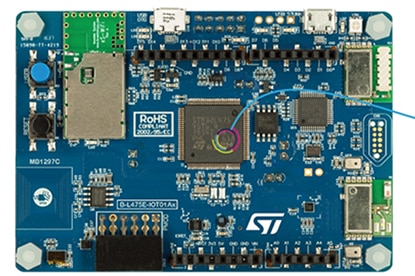

Das hoch vernetzbare IoT-Discovery-Kit STM32L4 von STMicroelectronics ermöglicht Entwicklern, die an IoT-Geräten arbeiten, das schnelle Verbinden ihrer Systeme mit Cloud-Service-Anbietern. Die Entwickler können die X-CUBE-AWS-Erweiterungssoftware von ST einsetzen, um schnell Verbindungen zur IoT-Plattform von Amazon Web Services (AWS) herzustellen und auf die Tools und Dienste in der Cloud zuzugreifen. Dazu zählen Geräteüberwachung und -steuerung, Datenanalyse und Maschinelles Lernen.

Abbildung 3: Das IoT-Discovery-Kit STM32L4 von STMicroelectronics bietet Entwicklern eine relativ einfache Möglichkeit, ihre Systeme mit Cloud-Diensten zu verbinden. (Bildquelle: STMicroelectronics)

Abbildung 3: Das IoT-Discovery-Kit STM32L4 von STMicroelectronics bietet Entwicklern eine relativ einfache Möglichkeit, ihre Systeme mit Cloud-Diensten zu verbinden. (Bildquelle: STMicroelectronics)

Wo sind die Risiken?

In einem Cisco-Bericht zur Cybersicherheit heißt es, dass 31 % aller Unternehmen bereits Cyber-Angriffe festgestellt haben, und IBM geht davon aus, dass 37 % der Sicherheitsrisiken auf der Anwendungsschicht angesiedelt sind. Wenn Sie einen Cloud-Service-Anbieter nutzen, dann gehören Sie zu den vielen Nutzern ein und derselben Anwendungs-Benutzeroberfläche, die von Authentifizierung bis Verschlüsselung sicher sein kann – oder auch nicht. Denken Sie daran, dass Daten auch verändert oder gelöscht werden können, anstatt sie einfach zu stehlen. Stellen Sie sicher, dass durch Ihren Anbieter eine strenge Sicherheit gewährleistet wird. Setzen Sie Authentifizierung und Verschlüsselung ein, und verschaffen Sie sich ein genaues Bild davon, welche Sicherheitsmaßnahmen vom Cloud-Anbieter bereitgestellt werden und wie wirksam diese bisher waren.

Zusammenfassung

Überraschenderweise sind laut RedLock, einem Anbieter von Sichtbarkeits- und Bedrohungserkennungslösungen für die gesamte öffentliche Cloud-Umgebung von Unternehmen, 49 % der Datenbanken nicht verschlüsselt, und bei durchschnittlich 51 % aller Unternehmen ist mindestens ein Cloud-Speicherdienst öffentlich zugänglich. Gartner sagt voraus, dass bis 2022 mindestens 95 % aller Cloud-Sicherheitsprobleme durch die Kunden selbst verursacht werden. Und von Forrester heißt es, dass 80 % aller Sicherheitsverstöße unter Verwendung privilegierter Zugangsdaten erfolgen. Keine Frage: Die Schuldzuweisungen können in viele Richtungen gehen, doch die Anbieter von Cloud-Diensten und deren Nutzer zählen zu den Hauptschuldigen.

Selbstverständlich müssen die Daten verschlüsselt werden, und eine Multifaktor-Authentifizierung muss implementiert werden. Allerdings gehört zur Gewährleistung der Datensicherheit auch, den Zugriff auf die Daten zu beschränken, die vorhandenen Sicherheitsmaßnahmen zu überprüfen und Sicherheitsschulungen auf allen Ebenen eines Unternehmens anzubieten. Entscheiden Sie sich für die Implementierung einer robusten Cloud-Sicherheitslösung, die Möglichkeiten für kriminelle Aktivitäten minimiert und gleichzeitig auf Unternehmenspraktiken und -richtlinien setzt, welche die Anstrengungen der Anbieter von Cloud-Diensten ergänzen. Unterziehen Sie außerdem diese Anstrengungen einer regelmäßigen Überprüfung, da sich die Sicherheitsmaßnahmen tendenziell sehr schnell weiterentwickeln.

Es stimmt zwar, dass Clouds – wie alle anderen Umgebungen für die Datenspeicherung – mit ganz eigenen Risiken verbunden sind, doch es gibt Methoden, um diese Risiken einzudämmen. Von den preisgünstigeren öffentlichen Clouds und ihren Vorteilen in Bezug auf Kostenersparnis bis hin zu hybriden Clouds, in denen Daten je nach Risiko segregiert werden: Unternehmen müssen ausgehend vom Wert der zu schützenden Güter Entscheidungen treffen und Technologien implementieren, die ein hohes Maß an Sicherheit gewährleisten.

Haftungsausschluss: Die Meinungen, Überzeugungen und Standpunkte der verschiedenen Autoren und/oder Forumsteilnehmer dieser Website spiegeln nicht notwendigerweise die Meinungen, Überzeugungen und Standpunkte der DigiKey oder offiziellen Politik der DigiKey wider.