Designsichere medizinische IoT- und tragbare Geräte

2020-09-15

Cyber-Angriffe auf angeschlossene medizinische Geräte nehmen zu - und sie sind noch ernüchternder als Hacks auf medizinische Systeme. Wie der Harvard Business Review (HBR) ausgibt, "Hacks in medizinische Systeme sind beängstigend, aber Hacks in medizinische Geräte könnten noch schlimmer sein". Dagegen schrieb wrote, dass "medizinische Geräte der nächste Sicherheitsalptraum sind".

Um die Sicherheit medizinischer Geräte vorzutäuschen, müssen die Anforderungen der Food and Drug Administration (FDA) und andere Sicherheitsstandards erfüllt werden, was bei der Entwicklung medizinischer tragbarer Geräte und Internet of Things (IoT)-Geräte leichter gesagt als getan ist.

Die Sicherheit tragbarer medizinischer Geräte kann eine größere Herausforderung sein

Die Sicherheitsherausforderungen für Endpunktgeräte an einem festen Standort sind hoch. Aber die Sicherheitsherausforderungen für Wearables sind höher. Hier sind die wichtigsten Gründe dafür:

- Das Gerät ist möglicherweise nicht das richtige Gerät

- Der Träger kann umherwandern und fast überall sein

- Das Gerät kann auch von der falschen Person benutzt werden

Es können jedoch Sicherheitsmaßnahmen implementiert werden, um festzustellen, ob das Gerät zum Senden von Daten berechtigt ist. Nehmen Sie zum Beispiel die Apple Watch. Abgesehen von seinen Sturzerkennungsfähigkeiten erfordert Apple Watch's API, dass es Folgendes tut:

- Lassen Sie den Benutzer wissen, dass er diese Erlaubnis auf dem iPhone erteilen muss

- Fordern Sie den Benutzer mit dem Dialog zur Gesundheitsberechtigung auf dem iPhone auf

- Führen Sie den Anruf aus, sobald die Autorisierung auf dem iPhone abgeschlossen ist

- Behandeln Sie das Ergebnis der Autorisierung vom iPhone auf der Apple Watch

Sie müssen nicht nur wissen, ob das Gerät zum Senden von Daten berechtigt ist, sondern auch feststellen, ob es gefälscht wurde, ob ein anderes Gerät Daten sendet und ob das Gerät die richtigen Daten sendet. Es muss auch überprüft werden, ob die Daten korrekt übermittelt werden und ob die Daten zum richtigen Zeitpunkt aufgenommen wurden.

Sicherheitsvorschriften für medizinische Geräte

Der erste Schritt zur Erfüllung der FDA- und anderer Sicherheitsanforderungen besteht darin, sich ihrer bewusst zu sein. Hier sind die Anforderungen an die digitale Gesundheit, die erfüllt werden müssen, um peinliche und teure Sicherheitsverletzungen zu vermeiden:

- FDA-Empfehlungen - In ihrem Leitlinienentwurf 2018 teilt die FDA die Cybersicherheitsrisiken in Stufe 1 (höheres Cybersicherheitsrisiko) und Stufe 2 (Standard-Cybersicherheitsrisiko) ein. Stufe 1 hat zwei Kriterien: (i) das Gerät stellt eine Verbindung zu einem anderen Produkt oder Netzwerk her (verkabelt oder drahtlos) und (ii) ein Zwischenfall in der Cybersicherheit könnte direkt zu einem Schaden für mehrere Patienten führen. Sie empfiehlt die folgenden Sicherheitsmaßnahmen: Authentifizierung, Verschlüsselung, Identifizierung, Autorisierung und Korrektur. Obwohl eine Anleitung nicht obligatorisch ist, muss ihr Aufmerksamkeit geschenkt werden. Dieser Leitfaden liegt Mitte 2020 noch im Entwurf vor, aber er wird wahrscheinlich jederzeit angenommen werden. Es ist ratsam, diese Anleitung für jedes neue Gerät zu verwenden. Sie ist ähnlich, aber detaillierter als die frühere Anleitung für 2014, die immer noch in Kraft ist.

- NIST Cybersecurity Framework - Die Empfehlungen der FDA basieren auf dem NIST Cybersecurity Framework. Tier 1 empfiehlt Folgendes:

- Verhindern Sie die unbefugte Nutzung, indem Sie den Zugang auf vertrauenswürdige Benutzer und Geräte beschränken und die Autorisierung sicherheitskritischer Befehle authentifizieren und überprüfen.

- Stellen Sie vertrauenswürdige Inhalte sicher, indem Sie die Integrität von Code, Daten und Ausführung wahren.

- Wahrung der Vertraulichkeit der Daten.

- Entwerfen Sie das Gerät zur rechtzeitigen Erkennung von Cyber-Sicherheitsbedrohungen.

- Entwerfen Sie das Gerät so, dass es auf einen möglichen Zwischenfall in der Cybersicherheit reagiert und dessen Auswirkungen eindämmt.

- Entwerfen Sie das Gerät so, dass es Fähigkeiten oder Dienste wiederherstellt, die aufgrund eines Cybersicherheitszwischenfalls beeinträchtigt sind.

Der Tier-1-Entwurf rät auch zur Implementierung von Widerstandsfähigkeitsmaßnahmen wie kryptographische Überprüfung und Authentifizierung, sichere Konfiguration und Cybersecurity BOM (CBOM).

Stufe 2 enthält die gleichen Empfehlungen, doch können Punkte ignoriert werden, wenn eine risikobasierte Begründung zeigt, dass sie nicht angemessen sind.

- HIPAA (Patient Data Privacy) - Der Health Insurance Portability and Accountability Act (HIPAA) ist von der Sicherheit getrennt. Aber die Sicherheit muss gewährleistet sein, um dem HIPAA gerecht zu werden. Hier sind seine Anforderungen:

- Sicherstellen, dass der Sicherheitsentwurf benutzerzentriert ist

- End-to-End-Sicherheit, vom Gerät bis zur Datenbank und physische Zugriffskontrolle an der Datenbank

- Wenn Daten ohne Patienten-ID übermittelt werden, gibt es keine Bedenken hinsichtlich des Datenschutzes. Vergleichen Sie einen Code mit dem Namen des Patienten in der Datenbank.

- CE Sicherheitsanforderungen - Die CE-Anforderungen sind nicht so spezifisch wie die Richtlinien der FDA, sind aber ähnlich: Die Geräte müssen sicher, effektiv und geschützt sein. Der Schwerpunkt liegt auf dem Datenschutz (siehe GDPR), der strenger ist als die US-amerikanischen Anforderungen an Patientendaten.

Zu den Dokumenten, die Anwendung finden, gehören Anhang I der Medical Device Regulations (MDR), EN62304 über Software und EN14971 über Gefahrenanalyse. Die erforderlichen Praktiken sind die folgenden:- Praxis 1: Sicherheitsmanagement

- Praxis 2: Spezifizierung von Sicherheitsanforderungen

- Praxis 3: Sicher durch Design

- Praxis 4: Sichere Implementierung

- Praxis 5: Sicherheitsüberprüfung und Validierungstests

- Praxis 6: Management sicherheitsrelevanter Fragen

- Praxis 7: Verwaltung von Sicherheitsupdates

- Praxis 8: Sicherheitsrichtlinien - Dokumentation

Es liegt in der Verantwortung der Hersteller, die Mindestanforderungen an die Betriebsumgebung in Bezug auf IT-Netzwerkeigenschaften und IT-Sicherheitsmaßnahmen festzulegen, die durch das Produktdesign nicht umgesetzt werden konnten. Das bedeutet, dass der Hersteller dafür verantwortlich ist, die Informationen für einen Benutzer bereitzustellen, damit dieser das Gerät in einem sicheren Netzwerk betreiben kann, auch wenn der Hersteller das Netzwerk nicht zur Verfügung stellt.

Annahme eines "Security-by-Design"-Ansatzes

Sicherheitsstandards für medizinische Geräte sind für das Design medizinischer IoT und Wearables von entscheidender Bedeutung, aber die Erfüllung der Anforderungen ist keine leichte Aufgabe. Die einzige Möglichkeit, die Sicherheitsanforderungen zu erfüllen, ist ein "Security-by-design"-Ansatz, der verschiedene Vorteile bietet, darunter die folgenden:

- Effektive und frühzeitige Beseitigung von Sicherheitsmängeln

- Eingebaute statt angeschraubte Sicherheit

- Reduziertes Haftungsrisiko

- Belastbarere Systeme

- Niedrigere Kosten

Wie man Sicherheit durch Entwurf implementiert

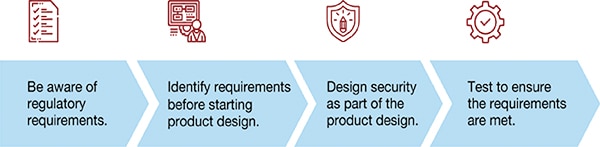

Erstens, seien Sie sich der regulatorischen Anforderungen bewusst. Identifizieren Sie die Produktanforderungen, bevor Sie mit einem Produktdesign beginnen. Designsicherheit als Teil des Produktdesigns und -tests, um sicherzustellen, dass alle Anforderungen erfüllt werden.

Abbildung 1: So implementieren Sie Sicherheit durch Design (Bildquelle: Voler Systems)

Abbildung 1: So implementieren Sie Sicherheit durch Design (Bildquelle: Voler Systems)

Sich der regulatorischen Anforderungen bewusst zu sein und diese zu erkennen, ist nur die halbe Miete

Beim Entwurf eines Medizinproduktes sollten auch die folgenden Elemente berücksichtigt werden:

- Auswahl der Technologie. Baut das Gerät auf bewährter Technologie auf?

- Technologie-Schwächen. Verfügt die Technologieplattform über bekannte Exploits?

- Systementwurf. Wo liegen die Risiken im System? Daten in Ruhe haben andere Schwachstellen als Daten im Flug.

- Risikobewertung. Das Gesamtrisiko sollte in einzelne Posten aufgeschlüsselt werden, jeweils mit dem erforderlichen Risiko und Aufwand.

- Kryptographie. Welcher Grad an Kryptographie ist erforderlich? Zu hoch erfordert mehr Kraft und mehr Zeit.

- Verschlüsselung. Verschlüsselung ist nicht nur der Schutz der Daten mit einem Verschlüsselungsalgorithmus. Die Verwaltung von Sicherheitsschlüsseln ist wichtiger.

- Bedrohungserkennung. Wie kann man eine Bedrohung erkennen, bevor Schaden angerichtet wird?

- Eindringprüfung. Ethische Hacker anheuern, um einen Systemangriff zu versuchen.

- Entwickler. Sind sie an der Modellierung von Bedrohungen beteiligt? Sind sie sich der Praxis des Designbüros in Bezug auf "Security-by-Design" bewusst?

- Instandhaltbarkeit. Sind Anforderungen an die Wartbarkeit und Instrumente zu deren Messung vorhanden?

- Datenschutz durch Design. Wird die Privatsphäre in den Designansatz einbezogen (HIPAA und GDPR)?

- Weitere Verbesserungen. Wie können kontinuierliche Verbesserung und Geräteentwicklung umgesetzt werden? Die Sicherheit wird während der Lebensdauer des Produkts immer schwieriger.

Um all diese Maßnahmen erfolgreich umzusetzen, sollten Sie interne IoT-Ingenieure oder einen zuverlässigen externen Berater einstellen. Voler wurde zum Beispiel angezapft, um die XEEDA-Brieftasche zu entwickeln - die weltweit erste Hardware-Brieftasche mit Krypto-Währung für Smartphones. Voler implementierte "Security-by-Design" bei jedem Schritt der Produktentwicklung und entwarf das Gerät mit sehr hoher Sicherheit (EAL Level 5) unter Verwendung von Multi-Faktor-Authentifizierung, eingebauten biometrischen Sicherheitsmerkmalen und anderen kritischen Sicherheitsmaßnahmen. Voler schloss den herausfordernden Entwurf fristgerecht und im Rahmen des Budgets ab.

Fazit:

Da Fragen der Cybersicherheit und des Schutzes der Privatsphäre im Gesundheitswesen zunehmen, sollte die Sicherheit zur obersten Designpriorität gemacht werden. Erfüllen Sie FDA-, CE- und andere Sicherheitsanforderungen, um sicherzustellen, dass die Geräte narrensicher sind und die kostspieligen und peinlichen Folgen von Sicherheitsverletzungen vermeiden.

Voler kann bei der Auswahl des richtigen Sicherheitsdesigns für jedes Gerät helfen und bietet fachkundige Beratung bei der Konzeption und Entwicklung von IoT- und tragbaren Geräten der nächsten Generation. Voler hilft auch bei der Auswahl der richtigen Technologie und der Bestimmung der richtigen Kombination von Elektronik für garantierte Sicherheit und Zuverlässigkeit.

Haftungsausschluss: Die Meinungen, Überzeugungen und Standpunkte der verschiedenen Autoren und/oder Forumsteilnehmer dieser Website spiegeln nicht notwendigerweise die Meinungen, Überzeugungen und Standpunkte der DigiKey oder offiziellen Politik der DigiKey wider.