Die Anatomie von Sicherheitsmikrocontrollern für IoT-Anwendungen

Zur Verfügung gestellt von Nordamerikanische Fachredakteure von DigiKey

2020-01-13

Die derzeit anstehende Implementierung von Sicherheit in Embedded-Designs scheint eine äußerst komplizierte Aufgabe zu sein. Doch Mikrocontroller (MCUs), die auf Sicherheitsfunktionen spezialisiert sind, werden ständig weiterentwickelt und ermöglichen die Einbeziehung von Sicherheit bereits bei den ersten Planungsschritten des Embedded-Designs. Das sind gute Neuigkeiten, denn es besteht zweifellos Bedarf für völlig neuartige Embedded-Lösungen, um Anwendungen für das Internet der Dinge (IoT) zu sichern.

In einer Studie von ABI Research wird geschätzt, dass weniger als 4 % der im vergangenen Jahr verkauften IoT-Geräte über eingebettete Sicherheit verfügten. Gleichzeitig geht das Marktforschungsunternehmen davon aus, dass bis 2020 fast 25 % der Cyberattacken auf IoT-Geräte abzielen werden, was die Sicherheits-MCUs zu einer ganz heißen Sache macht.

Doch was sind Sicherheit-MCUs? Viele MCUs behaupten zwar, Sicherheitsfunktionen zu bieten, doch bei näherer Betrachtung zeigt sich, dass das zumeist nicht mehr als Lippenbekenntnisse sind. In diesem Artikel soll es umfassender um die Eigenschaften gehen, die eine Sicherheits-MCU ausmachen. Dazu betrachten wir die Eigenschaften und Funktionen, die echte Sicherheits-MCUs von solchen unterscheiden, die das bloß von sich behaupten.

Beginnen wir mit dem Versuch von MCU-Herstellern, ihre hardwarebasierten Sicherheitslösungen durch eine zusätzliche Sicherheitsebene zu ergänzen, um für den Schutz vor Softwareschwachstellen und netzwerkbasierten Angriffen zu sorgen.

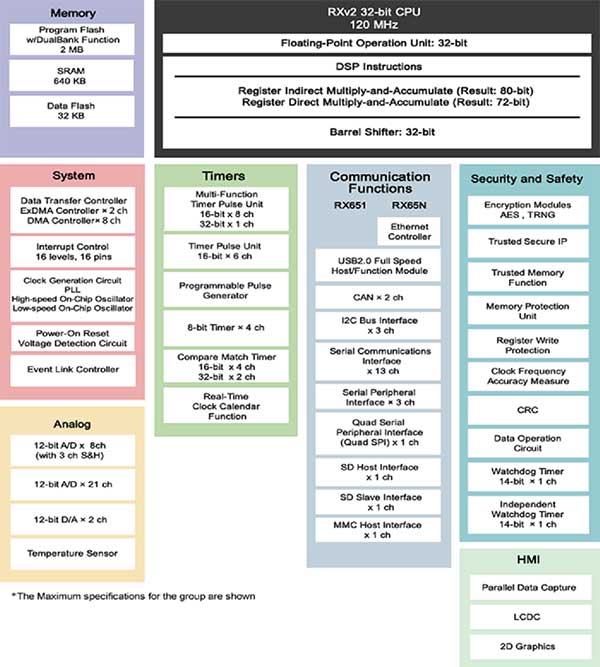

Die Geschichte von zwei MCU-Kooperationen

Mit der Einführung von Endpunktgeräten, die am Netzwerkrand betrieben werden, entstand die Nachfrage nach sicheren OTA-Firmware-Updates (Over-the Air). Die Mikrocontroller RX651 von Renesas werden dieser Umprogrammierungsanforderung durch die Integration von Trusted Secure IP (TSIP) und vertrauenswürdigem Flash-Speicherschutz gerecht, wodurch Flash-Firmware-Updates am Einsatzort über sichere Netzwerkkommunikation möglich werden.

TSIP bietet robustes Schlüsselmanagement, verschlüsselte Kommunikation und Manipulationserkennung und sorgt so für starken Schutz vor externen Bedrohungen wie passives Abhören, Manipulation und Viren (Abbildung 1). Und der integrierte zweireihige Flash-Speicher erleichtert Geräteherstellern die sichere und zuverlässige Durchführung von Vor-Ort-Firmware-Updates.

Abbildung 1. Ein Blick auf die Sicherheitsbausteine (in der Mitte rechts) im RX651-Mikrocontroller. (Bildquelle: Renesas Electronics)

Abbildung 1. Ein Blick auf die Sicherheitsbausteine (in der Mitte rechts) im RX651-Mikrocontroller. (Bildquelle: Renesas Electronics)

Mit dem doppelreihigen Flash können Entwickler von Embedded-Systemen hohen Vertrauensankerniveaus erzielen, indem sie TSIP zum Schutz der Verschlüsselungsschlüssel mit Verschlüsselungs-Hardwarebeschleunigern wie AES, 3DES, RSA, SHA und TRNG kombinieren. Dann gibt es den Code-Flash-Bereichsschutz, der den Bootcode vor unberechtigter Umprogrammierung schützt.

Und schließlich hat sich Renesas mit Secure Thingz verbündet, einem Sicherheitsexperten für Embedded-Systeme, um die sichere Bereitstellung seiner RX-Familie von 32-Bit-Mikrocontrollern zu gewährleisten. Zu diesem Zweck wird Renesas die Secure Deploy-Architektur unterstützen, die von Secure Thingz entwickelt wurde, um die Sicherheitsimplementierung in den Wertschöpfungsketten von Design und Herstellung zu vereinfachen.

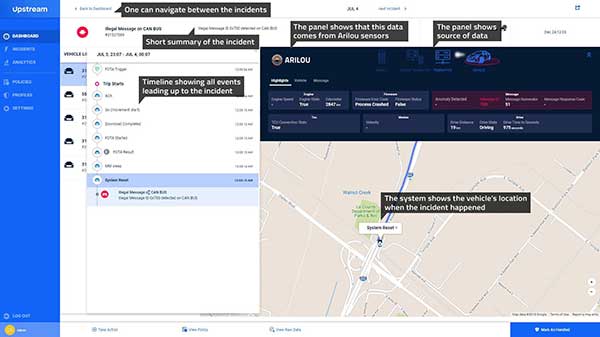

Ein weiterer MCU-Anbieter, der sich mit einem Entwickler von Embedded-Sicherheitslösungen zusammengeschlossen hat, ist STMicroelectronics. Der Chiphersteller arbeitet mit Arilou Information Security Technologies zusammen, um ein mehrstufiges Sicherheitskonzept zu entwickeln, bei dem Hardware und Software einander ergänzen können, um die Datenströme zu überwachen und Anomalien in der Kommunikation zu erkennen.

In die Chorus-Serie SPC58 der 32-Bit-Microcontroller für Automobiltechnik von STMicro wurde ein Hardware Security Module (HSM) eingebettet, das sensible Sicherheitsinformationen wie z. B. kryptographische Schlüssel sichert und damit den Schutz vor Angriffen über die Kommunikationsbusse in den Karosserie- und Gateway-Anwendungen von Fahrzeugen gewährleistet. HSMs schaffen den hardwarebasierten Vertrauensanker, um sichere Kommunikation, OTA-Updates und sicheres Booten zu ermöglichen.

Jetzt hat ST auch noch das Intrusion Detection and Prevention System (IDPS) von Arilou in seine MCUs der Chorus-Serie SPC58 für den Automobilbau einbezogen. Diese Software erkennt Verkehrsanomalien und bildet eine zusätzliche Ebene des Schutzes vor Cyberangriffen (Abbildung 2). Die Softwarelösung IDPS wurde zur Überwachung des CAN-Busses (Controller Area Network) entwickelt und erkennt Anomalien in den Kommunikationsmustern der elektronischen Steuergeräte (ECUs) in Fahrzeugdesigns.

Abbildung 2. So erkennt die IDPS-Software Anomalien im Verkehr und in anderen fahrzeugbezogenen Größen. (Bildquelle: Arilou)

Abbildung 2. So erkennt die IDPS-Software Anomalien im Verkehr und in anderen fahrzeugbezogenen Größen. (Bildquelle: Arilou)

Spezielles Sicherheits-MCUs

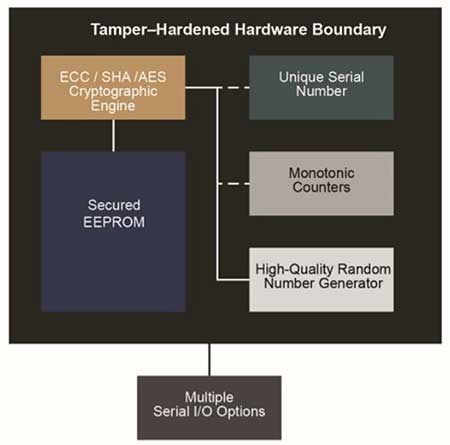

Der vorherige Abschnitt hat MCUs umrissen, die Sicherheitsfunktionen integrieren, um physischen und Remote-Attacken entgegenzuwirken. In diesem Abschnitt geht es um spezielle Sicherheits-MCUs, oft als Sicherheitselement bezeichnet, die als Begleitchip für die Haupt-MCU agieren und über eine I2C- oder Eindrahtschnittstelle verbunden sind.

Sicherheitselemente, die der Unterstützung von MCUs ohne eigene Sicherheitsfunktionen dienen, basieren auf für diesen Zweck konzipierter Hardware und schaffen ein Sicherheits-Framework gegen die unterschiedlichsten Bedrohungen. Sie sind einfach, preiswert und nehmen der Haupt-MCU oder -CPU sicherheitsbezogene Aufgaben ab, etwa Schlüsselspeicherung, Kryptographiebeschleunigung usw. Deshalb werden sie auch als Sicherheits-Coprozessoren bezeichnet.

In einem Sicherheitselement arbeiten alle Sicherheitsbausteine unter einem gemeinsamen Dach, wodurch Authentifizierungsschlüssel von der Software isoliert sind und Hacker daran gehindert werden, Angriffe über Stromunterbrechungen, Taktstörungen und Seitenkanalangriffe durchzuführen. Das Hochladen von Sicherheitsschlüsseln und Zertifikaten in Sicherheitselementen bereits beim Hersteller verhindert auch IP-Diebstahl, Design-Cloning und Produktfälschung.

Nehmen wir zum Beispiel das Sicherheitselement ATECC608A von Microchip (Abbildung 3), das über einen Zufallszahlengenerator (RNG) zur Generierung eindeutiger Schlüssel verfügt und gleichzeitig den aktuellen Anforderungen des National Institute of Standards and Technology (NIST) entspricht. Es weist auch kryptographische Beschleuniger wie AES-128, SHA-256 und ECC P-256 zur wechselseitigen Authentifizierung auf.

Abbildung 3. Blockschaltbild des Sicherheitselements ATECC608A. (Bildquelle: Microchip Technology)

Abbildung 3. Blockschaltbild des Sicherheitselements ATECC608A. (Bildquelle: Microchip Technology)

Schließlich ermöglicht sicherer ROM zur Schlüsselspeicherung eine unveränderliche Umgebung, die von Hackern und Fälschern nur schwer zu verändern ist und damit Manipulation und Seitenkanalangriffe verhindert. Insgesamt bietet das ATECC608A Services, die von OTA-Validierung über sichere Schlüsselspeicherung bis zum Transfer für die IoT- und Cloud-Authentifizierung gehen.

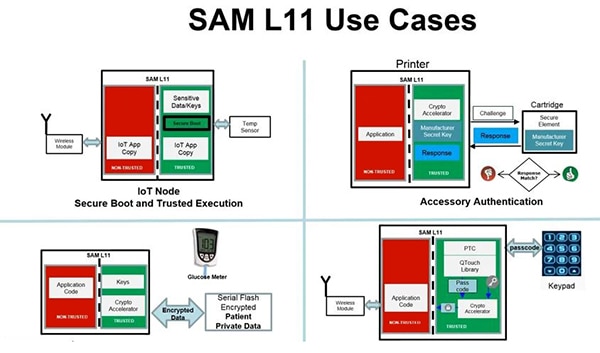

Eine weitere preisgünstige MCU, die speziell für Sicherheitsimplentierungen vorgesehen ist, ist der SAM L11 von Microchip (Abbildung 4). Er schützt IoT-Knoten mit Beschränkungen hinsichtlich des Stromverbrauchs vor Bedrohungen wie Fehlereinspeisung und Seitenkanalangriffen. Er abstrahiert die Low-Level-Sicherheitsdetails mit einer modularen GUI, die es Entwicklern ermöglicht, die relevanten Sicherheitsfunktionen auszuwählen. Und auf diese Weise vereinfacht er die Implementierung von Embedded-Sicherheit.

Abbildung 4. Vier Sicherheitsanwendungsfälle für den Einsatz des Sicherheitsmikrocontrollers SAM L11. (Bildquelle: Microchip Technology)

Abbildung 4. Vier Sicherheitsanwendungsfälle für den Einsatz des Sicherheitsmikrocontrollers SAM L11. (Bildquelle: Microchip Technology)

Zu den vom SAM L11 abstrahierten Sicherheitsfunktionen gehören Bereitstellungsdienste von Drittanbietern. Er nutzt auch die TrustZone-Technologie von Arm, welche innerhalb eines Mikrocontrollers sicheren von nicht sicherem Code isoliert. Darüber hinaus optimiert der SAM L11 die Sicherheitsbedürfnisse des IoT-Knotens und stellt die Verbindung zu Cloud-Diensten wie Amazon Web Services (AWS) her.

Ein weiteres Beispiel für sicherheitsbasierte MCUs ist der Mikrocontroller LPC5500 von NXP, der speziell für IoT-Edge-Anwendungen vorgesehen ist. Er nutzt gerätespezifische Schlüssel zur Schaffung eines unveränderlichen Hardware-Vertrauensankers. Die Schlüssel können durch eine SRAM-basierte physisch nicht klonbare Funktionseinheit (PUF) lokal generiert werden, die Transaktionen mit geschlossenem Regelkreis zwischen dem Endanwender und dem OEM ermöglicht. Durch diese Einheit entfällt die Notwendigkeit der Schlüsselverwaltung durch Drittanbieter.

Spezialisierte Sicherheitstools

Während sicherheitsorientierte MCUs wie der ATECC608A zwar Sicherheitsbausteine zum Aufbau eines vertrauenswürdigen Ökosystems enthalten, lösen sie nicht das Problem der Software-Isolierung. Heutzutage nimmt die Menge an Software, die auf MCUs ausgeführt wird, immer mehr zu. Daher müssen Entwickler eine große Codebasis vor böswilligen Angriffen schützen.

Zum Beispiel enthalten die IoT-Geräte Protokollstacks für Wi-Fi, Bluetooth, TLS usw., und die Beschädigung von Protokollstacks kann den Gerätebetrieb beeinträchtigen, ohne dass Hacker dazu die Sicherheitsschlüssel stehlen müssen. Das erfordert eine Trennung von missionskritischem Code von nicht missionskritischem Code und die Schaffung einer sicheren Umgebung für die kritische Software.

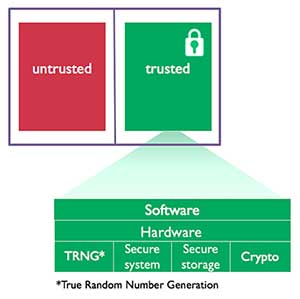

Die TrustZone-Umgebung von Arm (Abbildung 5) trennt missionskritischen Code und die Protokollstapel von komplexer Betriebssystemsoftware (OS) und großen Codebasen und verhindert dadurch Firmware-Hintertüren zu den Sicherheitsschlüssel-Speicherbereichen. TrustZone schafft mehrere Software-Sicherheitsdomänen, um den Zugriff auf den speziellen Speicher, die Peripheriegeräte und E/A-Komponenten im Inneren des Mikrocontrollers einzuschränken.

Abbildung 5. Die grundlegende Struktur der TrustZone-Technologie zur Isolierung von Software in sichere und nicht sichere Zonen. (Bildquelle: Arm)

Abbildung 5. Die grundlegende Struktur der TrustZone-Technologie zur Isolierung von Software in sichere und nicht sichere Zonen. (Bildquelle: Arm)

Alle drei der oben beschriebenen Sicherheits-MCUs, ATECC608A, SAM L11 und LPC5500 (Abbildung 6), nutzen die TrustZone-Technologie zur Trennung von sicherem und nicht sicherem Code. Darüber hinaus kann das Sicherheitselement ATECC608A mit jedem TrustZone-fähigen Mikrocontroller zusammenarbeiten.

Abbildung 6. Die TrustZone-Technologie im Mikrocontroller LPC5500 ist mit dem Arm-Cortex-M-33-Prozessor gebündelt, der oben links im Diagramm zu sehen ist. (Bildquelle: NXP)

Abbildung 6. Die TrustZone-Technologie im Mikrocontroller LPC5500 ist mit dem Arm-Cortex-M-33-Prozessor gebündelt, der oben links im Diagramm zu sehen ist. (Bildquelle: NXP)

Hier sollte auch erwähnt werden, das Sicherheits-MCUs und die TrustZone-Technologie einander in der Weise ergänzen, dass TrustZone Hardware-Schutz erfordert und die Sicherheits-MCUs wie ATECC608A und SAM L11 dies in einem IoT-Design-Umfeld ermöglichen. Andererseits hilft TrustZone bei der Schaffung einer kompakten Software-Umgebung in den MCU-basierten Embedded-Designs.

Fazit

Aus der Anatomie von Sicherheits-MCUs wird ersichtlich, wie sie die Implementierung von eingebetteter Sicherheit in der Designphase vereinfachen und wie sich mit ihnen die steile Lernkurve in Bezug auf Sicherheitstechnologie umgehen lässt. Die spezialisierten MCUs verringern auch die Gemeinkosten und den Stromverbrauch – zwei wesentliche Überlegungen in den IoT-Designs, die starken Beschränkungen unterliegen.

Zu einem Zeitpunkt, wo die Einführung von IoT-Geräten schneller erfolgt, als dass eine sichere Bereitstellung dieser vernetzten Designs erfolgen kann, bieten die Sicherheits-MCUs einen gangbaren Weg, um den Cyberbedrohungen an vielen Fronten standzuhalten. Sie bieten eine vereinfachte Lösung mit integriertem Sicherheitsdesign-Ökosystem und erleichtern die Entwicklung sicherer Umgebungen.

Haftungsausschluss: Die Meinungen, Überzeugungen und Standpunkte der verschiedenen Autoren und/oder Forumsteilnehmer dieser Website spiegeln nicht notwendigerweise die Meinungen, Überzeugungen und Standpunkte der DigiKey oder offiziellen Politik der DigiKey wider.