Cloud-Anbieter werden für End-to-End-IoT-Sicherheit auf Hardwareebene aktiv

Als ich vor über einem Jahrzehnt mit der Nutzung von Cloud-Diensten begann, galten dedizierte lokale Server als die erste Wahl und IT-Manager gingen davon aus, dass dieses „Cloud“-Konzept eines Tages lediglich zur Speicherung von Backups für Notfallwiederherstellungen gut sein würde.

Auf der Startseite von Amazon war selbst der Link zu Amazon Web Services (AWS) tief verborgen und man gelangte über ihn auf eine beeindruckend eintönige AWS-Startseite, auf der damals in der Tat die detaillierten Neuigkeiten zu AWS eines ganzen Monats gespeichert werden konnten (Abbildung 1).

Amazon Simple Queue Service (SQS) – ein AWS-Kerndienst zur Erstellung lose gekoppelter, verteilter Systeme – war gerade von der Beta-Phase in die allgemeine Verfügbarkeit übergegangen und das Aushängeschild von AWS, der Cloud-Computing-Dienst „Amazon Elastic Compute Service“ (heute bekannt als „EC2“), befand sich in der beschränkten Beta-Phase. Seitdem hat sich viel getan. Doch so interessant diese Entwicklung auch gewesen sein mag, sie ist nichts im Vergleich zur nächsten Stufe von Cloud-Plattformdiensten, die sich beständig weiterentwickeln, um den unzähligen Anforderungen des Internets der Dinge (IoT) gerecht zu werden.

Abbildung 1: Trotz der rasanten Entwicklung seit ihren Anfangstagen treten die Angebote von Cloud-Diensten jetzt in eine neue Phase ein, die eine enge Integration mit IoT-Geräten verspricht. (Bildquelle: The Internet Archive, auch bekannt als „Wayback Machine“)

Abbildung 1: Trotz der rasanten Entwicklung seit ihren Anfangstagen treten die Angebote von Cloud-Diensten jetzt in eine neue Phase ein, die eine enge Integration mit IoT-Geräten verspricht. (Bildquelle: The Internet Archive, auch bekannt als „Wayback Machine“)

Es besteht eine Art von grundlegender Unverträglichkeit zwischen den von Entwicklern von integrierten Systemen entwickelten ressourcenbeschränkten IoT-Endknoten und Cloud-Anwendungen, die auf von überzeugten Infrastrukturspezialisten entwickelten virtuellen Ressourcen ausgeführt werden. Oberflächlich betrachtet sieht alles ganz einfach aus: Man fügt einfach die passenden Kommunikations-Stacks hinzu und interagiert über ihre zugehörigen APIs. Wie schwierig kann es schon sein, Sensordaten mit einer minimalen Anzahl von REST-Aufrufen an einen cloud-basierten Endpunkt weiterzuleiten? Hier liegt auch nur selten das Problem. Die Entwicklung angeschlossener Systeme ist derart einfach, dass man eine beliebige Anzahl von scheinbar unkomplizierten Designs für angeschlossene „smarte“ Produkte finden kann.

Wenn das jedoch alles ist, was man tut, wird man sehr wahrscheinlich zum nächsten Meme in den sozialen Medien, da sich die oben erwähnte Unverträglichkeit zwischen IoT-Geräten und Cloud-Diensten bis vor Kurzem noch am deutlichsten dort gezeigt hat, wo sie auch den größten Schaden verursachen kann, nämlich bei der End-to-End-Sicherheit.

Eine die gesamte IoT-Anwendungshierarchie umspannende Sicherheitslösung von den IoT-Endknoten bis hin zu cloud-basierten Unternehmensressourcen ist nur schwer zu realisieren, häufig jedoch nicht aus den Gründen, die einem als erstes in den Sinn kommen. Für das IoT ist das Thema Sicherheit konzeptionell inzwischen derart fest mit den ihm zugrunde liegenden Mechanismen wie Verschlüsselungsprotokollen und Authentifizierung verwoben, dass man dabei rasch die Gesamtanwendung aus den Augen verlieren kann. Man kann dann praktisch den Wald vor lauter Bäumen nicht sehen.

Es gibt wirklich unglaublich viele Sicherheitskomponenten, mit denen die Kommunikation unterbunden, nicht autorisierte Benutzer ausgesperrt und eine steigende Anzahl von Bedrohungen minimiert werden können. Hersteller integrieren routinemäßig Crypto-Beschleuniger in MCUs, die gefährdete Anwendungsbereiche wie das IoT ins Visier nehmen, und spezielle Sicherheits-Chips, mit denen die Angriffsfläche minimiert werden soll. Dennoch kann es selbst bei sorgfältigster Anwendung von Low-Level-Sicherheitsmechanismen immer noch zu spektakulären Sicherheitsproblemen kommen, falls bei den Designs und Anwendungen nicht auf den gesamten Sicherheitsrahmen für die komplette IoT-Anwendungshierarchie geachtet wird.

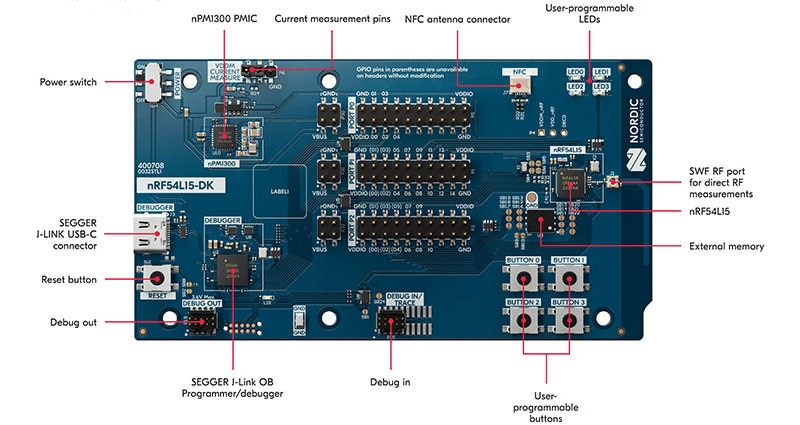

Die gute Nachricht ist, dass Cloud-Anbieter tiefer als je zuvor in die Hardware vordringen, und zwar auf eine Art und Weise, die dazu beitragen sollte, dass diese frustrierende Unverträglichkeit zwischen Cloud-Sicherheitsdiensten und Geräten schon bald Geschichte ist. So verspricht beispielsweise Microsoft mit dem kürzlich vorgestellten Azure Sphere mehr Sicherheit zwischen Geräten und Cloud durch Geräte, in denen das Sicherheits-Subsystem Pluton von Microsoft in die Multicore-Designs bekannter Arm®-basierter Halbleiterhersteller wie Nordic Semiconductor, NXP Semiconductors, Silicon Labs und STMicroelectronics integriert ist.

Sie müssen nicht auf die nächste Stufe der IoT-Cloud-Evolution warten, um diese Vorteile nutzen zu können. AWS hat in Zusammenarbeit mit Microchip eine sichere „Zero-Touch“-Bereitstellung ermöglicht, in der mit dem ATECC508A ein Sicherheitsbaustein von Microchip Technology zum Einsatz kommt. Für den sicheren Systembetrieb bietet AWS eine enge Integration für IoT-Systeme über sein Echtzeit-Betriebssystem Amazon FreeRTOS, das unter anderem für folgende Hardwareplattformen zertifiziert ist:

- Entwicklungskarte Curiosity PIC32MZ EF von Microchip

- IoT-Modul LPC54018 von NXP

- Discovery-Kit STM32L4 für IoT-Knoten von STMicroelectronics

- Texas Instruments CC3220SF-LaunchXL

Mit dem auf diesen Plattformen ausgeführten Echtzeit-Betriebssystem Amazon FreeRTOS und den zugehörigen AWS-Diensten können Sie einfacher für sichere Verbindungen sorgen und sichere Firmware-Updates unterstützen, die für den IoT-Lebenszyklus von IoT-Endknoten und -Randgeräten entscheidend sind (Abbildung 2).

Abbildung 2: Amazon Web Services (AWS) erstreckt sich mit dem Echtzeit-Betriebssystem Amazon FreeRTOS, das zur Vereinfachung sicherer Verbindungen und Firmware-Updates entwickelt wurde, bis tief in IoT-Geräteplattformen hinein. (Bildquelle: Amazon Web Services)

Abbildung 2: Amazon Web Services (AWS) erstreckt sich mit dem Echtzeit-Betriebssystem Amazon FreeRTOS, das zur Vereinfachung sicherer Verbindungen und Firmware-Updates entwickelt wurde, bis tief in IoT-Geräteplattformen hinein. (Bildquelle: Amazon Web Services)

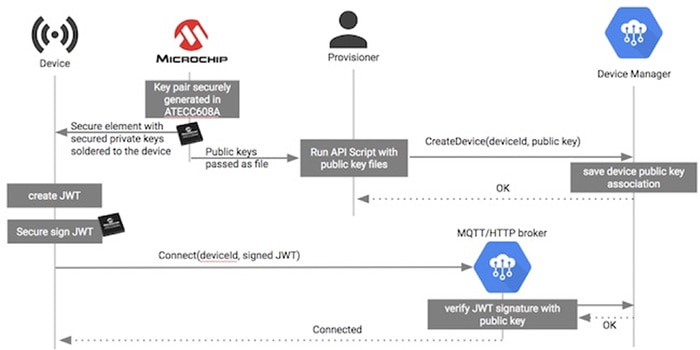

Auch Google beschreibt einen ausgefeilten IoT-Konnektivitätsansatz, bei dem der Sicherheitsbaustein ATECC608A von Microchip mit einem neuartigen Ansatz kombiniert wird, der eine gegenseitige Authentifizierung ohne den üblichen Overhead der konventionellen Authentifizierung auf TLS-Basis ermöglicht (Abbildung 3).

Abbildung 3: Google nutzt den Sicherheits-IC ATECC608A von Microchip und einen JSON Web Token (JWT), um die gegenseitige Authentifizierung zwischen einem IoT-Gerät und seinem Cloud-Dienst „Device Manager“ zu ermöglichen, und zwar ohne den Overhead im Zusammenhang mit der konventionellen TLS-Authentifizierung. (Bildquelle: Google)

Abbildung 3: Google nutzt den Sicherheits-IC ATECC608A von Microchip und einen JSON Web Token (JWT), um die gegenseitige Authentifizierung zwischen einem IoT-Gerät und seinem Cloud-Dienst „Device Manager“ zu ermöglichen, und zwar ohne den Overhead im Zusammenhang mit der konventionellen TLS-Authentifizierung. (Bildquelle: Google)

Diese speziellen Optionen kratzen lediglich an der Oberfläche der rasch steigenden Anzahl an verfügbaren integrierten Angeboten aufgrund der zunehmenden Zusammenarbeit zwischen Halbleiterherstellern und Anbietern von Cloud-Diensten. Indem Sie diese Lösungen innerhalb einer umfassenderen Sicherheitsrichtlinie kombinieren, stehen die Chancen gut, dass Ihre Produkte vor dem Gröbsten geschützt sind.

Have questions or comments? Continue the conversation on TechForum, Digi-Key's online community and technical resource.

Visit TechForum