Die Geschichte zweier hardwarebasierter Sicherheitslösungen für IoT-Designs

Sicherheit wurde in Embedded-Designs bisher hauptsächlich aus Zeit- und Kostengründen sehr stiefmütterlich behandelt. Andere Faktoren kamen ebenfalls zum Tragen, so zum Beispiel die Gleichsetzung eingebetteter Sicherheit mit Komplexität. Außerdem wurden Sicherheit und ihre effiziente Implementierung nicht ausreichend gewürdigt.

Infolgedessen spielte Sicherheit bei der Konstruktion eine Nebenrolle und Entwickler versuchten, Sicherheitslücken später hier und da mit Software-Patches zu beheben. Doch dank hypervernetzter eingebetteter IoT-Knoten (Internet der Dinge) findet hier nun ein Wandel statt. Sie verfügen über ein extrem sicheres Design, um den Anfälligkeiten von vernetzten Thermostaten und Kühlschränken sowie Überwachungssystemen und Klimaanlagen entgegenzuwirken.

An diesem technologischen Scheideweg sollte angemerkt werden, dass das IoT äußerst vielfältige Produkte hervorbringt und keine universelle Sicherheitslösung existiert. Selbst im Bereich der Sicherheitsrisiken müssen wir zwischen Manipulationsversuchen, Design-Cloning, IP-Diebstahl und Produktfälschung unterscheiden. Was Cyber-Angriffe angeht, sind wir mit der Einschleusung von Malware, DDoS-Attacken (Distributed Denial of Service) und Seitenkanalangriffen konfrontiert.

Im Gegensatz zu Servern und Gateways, die umfangreiche Sicherheitsmaßnahmen unterstützen, benötigen IoT-Knoten wie vernetzte Thermostate jedoch einen einfacheren Sicherheitsmechanismus, der sowohl physische als auch kommunikationstechnische Schwächen kompensiert und gleichzeitig die Kosten- und Leistungsbeschränkungen erfüllt.

Um für einen kostengünstigen Schutz gegen physische Angriffe und Attacken aus der Ferne zu sorgen, bieten die Mikrocontroller SAM L11 von Microchip Technology einfach umgesetzte Sicherheit für Niederleistungs-IoT-Knoten. Der Prozessor läuft mit einer Taktrate von 32 MHz und wird durch eine Speicherkonfiguration mit 64 KByte Flash und 16 KByte SRAM unterstützt Integrierte picoPower-Technologie garantiert eine geringe Leistungsaufnahme in Betrieb und Ruhezustand.

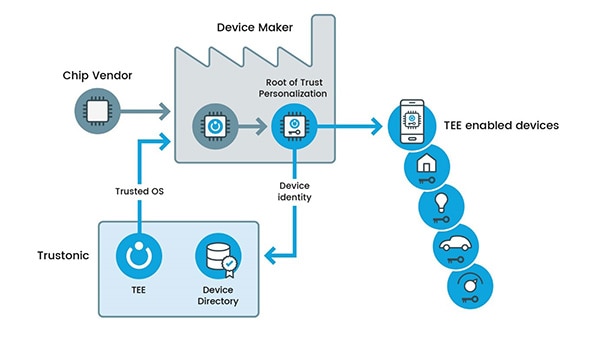

Zur Schlüsselbereitstellung gestattet der SAM L11 die Nutzung von Drittanbieterdiensten, die von Software-Unternehmen wie Trustonic, Secure Thingz und Segger Microcontroller Systems angeboten werden. Das vereinfacht viele Dinge erheblich, indem grundlegende Details der MCU-Sicherheitsfunktionen mithilfe einer modularen grafischen Benutzerschnittstelle zusammengefasst werden.

Abbildung 1: Der Schlüsselbereitstellungsdienst von Trustonic fasst grundlegende Details der Sicherheitsfunktionen von SAM L11 zusammen. (Bildquelle: Trustonic Inc.)

Abbildung 1: Der Schlüsselbereitstellungsdienst von Trustonic fasst grundlegende Details der Sicherheitsfunktionen von SAM L11 zusammen. (Bildquelle: Trustonic Inc.)

Für eine Anwendung relevante Sicherheitsfunktion können einfach ausgewählt werden. Trotzdem erlaubt der SAM L11 dennoch die Entwicklung einer eigenen Bereitstellungssoftware und deren Implementierung mithilfe von Codebeispielen und Produktdemos.

Zudem vereint der SAM L11 Sicherheit auf Chipebene mit TrustZone for Armv8-M von Arm, um sichere Firmware von Softwarecode zu trennen, der nicht sicherheitskritisch ist. Die TrustZone-Umgebung kann beispielsweise den Kommunikationsprotokoll-Stack in einem Thermostat vor böswilligen Angriffen schützen, die Hackern die Übernahme eines Smart Home erlauben.

Lösungen mit sicherem Element und mit hardwarebasiertem Sicherheitsmodul (HSM) im Vergleich

Was, wenn Sie nach einem robusteren Sicherheitskonzept für Ihr IoT-Design suchen? Nach dem einen, das das schwache Glied im gesamten Ökosystem einer IoT-Anwendung aufspüren kann?

An dieser Stelle sollte angemerkt werden, das hardwarebasierte Sicherheit in eingebetteten Systemen im Allgemeinen mit Chips gleichzusetzen ist, die ein hardwarebasiertes Sicherheitsmodul (HSM) enthalten, welches die unabhängige Überwachung des Datenverkehrs übernimmt. Dabei handelt es sich im Wesentlichen um ein isoliertes Untersystem in einem Chip, das hochentwickelte Sicherheitsalgorithmen ausführt, um den Schutz gegen böswillige Angriffe zu gewährleisten.

Während HSM-basierte Ansätze der CPU sicherheitsbezogene Aufgaben abnehmen, können sie eine kostspielige und beschwerliche Angelegenheit darstellen, die eine ausgeklügelte Datenbank zur Speicherung und Vergabe von Sicherheitsschlüsseln erfordert.

Große Unternehmen mit hohem Produktionsvolumen können sich HSM-basierte Sicherheitslösungen ganz klar eher leisten. Aber was ist mit IoT-Designs in kleineren Auflagen, die dennoch eine widerstandsfähige Sicherheitslösung benötigen zum Schutz vor Hackern und Manipulierern, die es auf digitale Anlagen und MCU abgesehen haben? Hier kommen sichere Elemente ins Spiel.

Ein sicheres Element ist ein teurer Mikrocontroller, der mit der Haupt-MCU oder -MPU per I2C- oder Ein-Draht-Schnittstelle kommuniziert. Er schützt die vernetzten Komponenten mithilfe von Ende-zu-Ende-Authentifizierung.

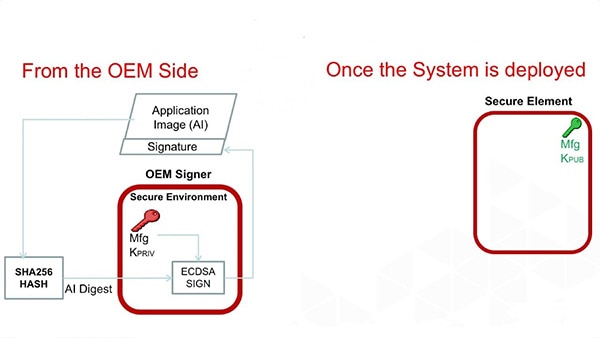

Ein sicheres Element, wie zum Beispiel das ATECC608A von Microchip, übernimmt drei essenzielle Aufgaben: die Generierung der Sicherheitsschlüssel, die Krypto-Beschleunigung zur gegenseitigen Authentifizierung und die Speicherung der Schlüssel in einem sicheren Speicher. Anders gesagt, etabliert es also sichere Grenzen für private Schlüssel und isoliert sie von anderen Software-Bestandteilen. Dadurch können Hacker wiederum nicht auf Versorgungs- und Taktsignale in einem IoT-Gerät zugreifen und diese Informationen zum Anlegen eines Backdoor-Kanals für Seitenkanalangriffe nutzen.

Abbildung 2: Darstellung des sicheren Elements ATECC608A von Microchip zur Umsetzung der Schlüsselbereitstellung in einem IoT-Gerät (Bildquelle: Microchip Technology)

Abbildung 2: Darstellung des sicheren Elements ATECC608A von Microchip zur Umsetzung der Schlüsselbereitstellung in einem IoT-Gerät (Bildquelle: Microchip Technology)

Sichere Elemente gewinnen immer mehr an Boden im IoT-Design. Der ATECC608A findet Zustimmung bei Cloud-Dienst-Anbietern wie Google und Amazon Web Services (AWS) als Verbindungsglied zwischen IoT-Knoten und Cloud. Darüber hinaus wird der ATECC608A durch TrustZone-Technologie ergänzt, die für den Schutz der Firmware in einem IoT-Konzept sorgt. Das ist eine recht umfangreiche Unterstützung.

Der Chip des sicheren Elements verfügt außerdem über einen überarbeiteten Zufallszahlengenerator, um die neuen Anforderungen des National Institute of Standards and Technology (NIST) zu erfüllen, die in den Biterzeugungsnormen SP800-90A/B/C vorgeben werden.

Fazit

Die konnektivitätsbedingten Anfälligkeiten von IoT-Designs haben die damit verbundenen Sicherheitsprobleme zur obersten Priorität gemacht. Obwohl vernetzte Geräte ohne Sicherheitsfunktionen noch immer in der Überzahl sind, könnte die Verfügbarkeit von kostengünstigen Sicherheitschips mit Fokus auf einer einfacheren Schlüsselbereitstellung bald das Verhältnis verschieben.

Außerdem zeigt sich, dass hard- und softwarebasierte Lösungen kombiniert werden, um IoT-Geräte zusammen gegen eine ständig steigende Zahl von Angriffsvektoren zu schützen. Diese Zusammenführung von Hard- und Software-Welt könnte ebenfalls bei der Bewältigung der hohen Lernanforderungen zur Realisierung robuster Sicherheitslösungen helfen.

Have questions or comments? Continue the conversation on TechForum, Digi-Key's online community and technical resource.

Visit TechForum