Zögern Sie nicht, die Sicherheitsbehauptungen Ihres CPU-Anbieters in Frage zu stellen

Datenblätter können sogar Spaß bereiten. Schon oft habe ich Vergleiche zwischen den Behauptungen angestellt, die sich in den Datenblättern verschiedener Anbieter finden lassen. Und ehrlich gesagt: Mitunter ist es ziemlich schwierig, zu gültigen Vergleichsergebnissen zu kommen. In einigen Fällen treffen die Spezifikationen nur unter ganz bestimmten Bedingungen zu. In anderen Fällen setzen Hersteller ihre Spezifikationen für Optimalbedingungen gegen Werte der Wettbewerber, die für „Standardsituationen“ gelten.

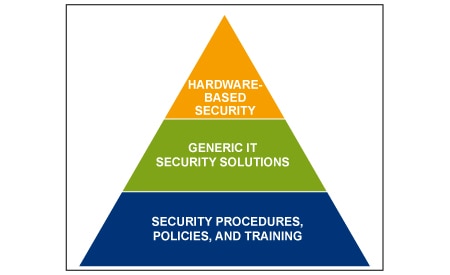

Und in Sachen Sicherheit sieht das nicht anders aus. Es findet sich heute kaum ein MCU-Anbieter, der nicht von seinen Produkten behauptet, dass sie „sicher“ seien. Doch was bedeutet das wirklich? Es könnte bedeuten, dass eine Art von Verschlüsselung integriert ist. Es könnte bedeuten, dass ein Drittanbieter involviert ist, der für die Sicherheit sorgt. Oder es könnte bedeuten, dass man auf eine Technologie setzt wie TrustZone von Arm (Abbildung 1).

Abbildung 1: TrustZone ist in die MCUs integriert, die auf der Cortex-Prozessor-IP von Arm basieren. Es verkörpert einen systemweiten Ansatz für eingebettete Sicherheit, bei dem missionskritischer Code vom Betriebssystem getrennt wird. (Bildquelle: Embedded Computing Design)

Abbildung 1: TrustZone ist in die MCUs integriert, die auf der Cortex-Prozessor-IP von Arm basieren. Es verkörpert einen systemweiten Ansatz für eingebettete Sicherheit, bei dem missionskritischer Code vom Betriebssystem getrennt wird. (Bildquelle: Embedded Computing Design)

TrustZone, das inzwischen häufig eingesetzt wird, um MCU-basierte Sicherheit zu erzielen, trennt missionskritischen Code und die Protokollstapel vom Betriebssystem (OS) und verhindert dadurch Firmware-Hintertüren zu den Sicherheitsschlüssel-Speicherbereichen. Und es schafft mehrere Software-Sicherheitsdomänen, um den Zugriff auf den speziellen Speicher, die Peripheriegeräte und I/O-Komponenten im Inneren des Mikrocontrollers einzuschränken.

OTA-Updates

Eine weitere Methode, die MCU-Hersteller einsetzen, um die Sicherheit zu gewährleisten, sind Over-the-Air-Updates (OTA). Mit dieser Technologie ist Ihr System – zumindest theoretisch – immer auf dem neuesten Stand, was seine Sicherheitsprotokolle angeht. Zum Beispiel sind bei den Mikrocontrollern RX651 von Renesas Trusted Secure IP (TSIP) und vertrauenswürdiger Flash-Speicherschutz integriert, wodurch Flash-Firmware-Updates am Einsatzort über sichere Netzwerkkommunikation möglich werden.

TSIP bietet robustes Schlüsselmanagement, verschlüsselte Kommunikation und Manipulationserkennung und sorgt so für starken Schutz vor externen Bedrohungen. Durch Zusammenarbeit mit Secure Thingz, einem Sicherheitsexperten für Embedded-Systeme, können die 32-Bit-RX-MCUs über die gesamten Wertschöpfungsketten von Design und Herstellung hinweg gesichert werden.

Eine ähnliche Kooperation gibt es zwischen dem MCU-Anbieter STMicroelectronics und Arilou Information Security Technologies. Die beiden Unternehmen sind ein Bündnis eingegangen und haben ein mehrstufiges Sicherheitskonzept entwickelt, bei dem Hardware und Software einander ergänzen können, um die Datenströme zu überwachen und Anomalien in der Kommunikation zu erkennen.

ST hat das Intrusion Detection and Prevention System (IDPS) von Arilou in seine 32-Bit-Mikrocontroller der Chorus-Serie SPC58 für den Automobilbau einbezogen. Diese Software erkennt Verkehrsanomalien und bildet eine zusätzliche Ebene des Schutzes vor Cyberangriffen. Die Softwarelösung IDPS wurde zur Überwachung des CAN-Busses (Controller Area Network) entwickelt und erkennt Anomalien in den Kommunikationsmustern der elektronischen Steuergeräte (ECUs) in Fahrzeugdesigns.

Der Sicherheits-Coprozessor

Der einzige Zweck von Sicherheitselementen, auch als Sicherheits-Coprozessoren bezeichnet, besteht in der Sicherung eines Systems, das ohne eine sichere MCU konzipiert wurde, indem sie als Begleitchip für die Haupt-MCU agieren. Das Sicherheitselement schafft ein Sicherheits-Framework gegen die unterschiedlichsten Bedrohungen. Es kann sich dabei um eine einfache und preiswerte Komponente handeln, die der Haupt-MCU oder -CPU sicherheitsbezogene Aufgaben abnimmt, etwa Schlüsselspeicherung, Kryptographiebeschleunigung usw.

Ein Beispiel für ein Sicherheitselement ist das Modul ATECC608A von Microchip (Abbildung 2), das über einen Zufallszahlengenerator (RNG) zur Generierung eindeutiger Schlüssel verfügt und gleichzeitig den aktuellen Anforderungen des National Institute of Standards and Technology (NIST) entspricht. Es weist auch kryptographische Beschleuniger wie AES-128, SHA-256 und ECC P-256 zur wechselseitigen Authentifizierung auf. Das ATECC608A bietet OTA-Validierung und sicheres Booten, um zu gewährleisten, dass Schlüsselspeicherung und Transfer für die IoT- und Cloud-Authentifizierung über ein sicheres Element abgewickelt werden.

Abbildung 2: Das ATECC608A von Microchip ist ein Beispiel für ein Sicherheitselement, das auch als Sicherheits-Coprozessor angesehen werden kann. (Bildquelle: Microchip)

Abbildung 2: Das ATECC608A von Microchip ist ein Beispiel für ein Sicherheitselement, das auch als Sicherheits-Coprozessor angesehen werden kann. (Bildquelle: Microchip)

Als Fazit lässt sich sagen: Sie benötigen Sicherheit, und es ist durchaus möglich, dass diese bereits in die MCU integriert ist, die Sie in Ihr Endsystem eingebettet haben. Sie sollten sich jedoch nie auf Annahmen verlassen und beim Studium der Datenblätter besser zwischen den Zeilen lesen. Weitere Informationen zu diesem wichtigen Thema finden Sie im Artikel Die Anatomie von Sicherheitsmikrocontrollern für IoT-Anwendungen.

Have questions or comments? Continue the conversation on TechForum, Digi-Key's online community and technical resource.

Visit TechForum