Ihr nächstes Design für drahtlose Qi-Ladegeräte benötigt eine sichere Authentifizierung

Warum brauchen drahtlose Ladegeräte eine sichere Authentifizierung? Die einfache Antwort ist, dass Qi v1.3 vom Wireless Power Consortium (WPC) dies vorschreibt, da ungesicherte kabellose Ladegeräte nicht nur ein Sicherheitsrisiko darstellen, sondern auch die Benutzerfreundlichkeit und Sicherheit beeinträchtigen können. So kann ein Gerät beispielsweise zu langsam oder zu schnell geladen werden und überhitzen (oder schlimmer noch, Feuer fangen), oder es können Akkuschäden aufgrund schlecht regulierter Ladealgorithmen auftreten.

Zu den identifizierten Angriffsvektoren im Bereich der Cybersicherheit gehören Seitenkanalangriffe1 sowie Entführungs- und Abhörangriffe2. Diese können von „bösen“ Ladegeräten verwendet werden, die jemand an öffentlichen Plätzen benutzt und die es dem Ladegerät ermöglichen, auf die Daten des Telefons zuzugreifen oder einfach nur dessen Betrieb stören.

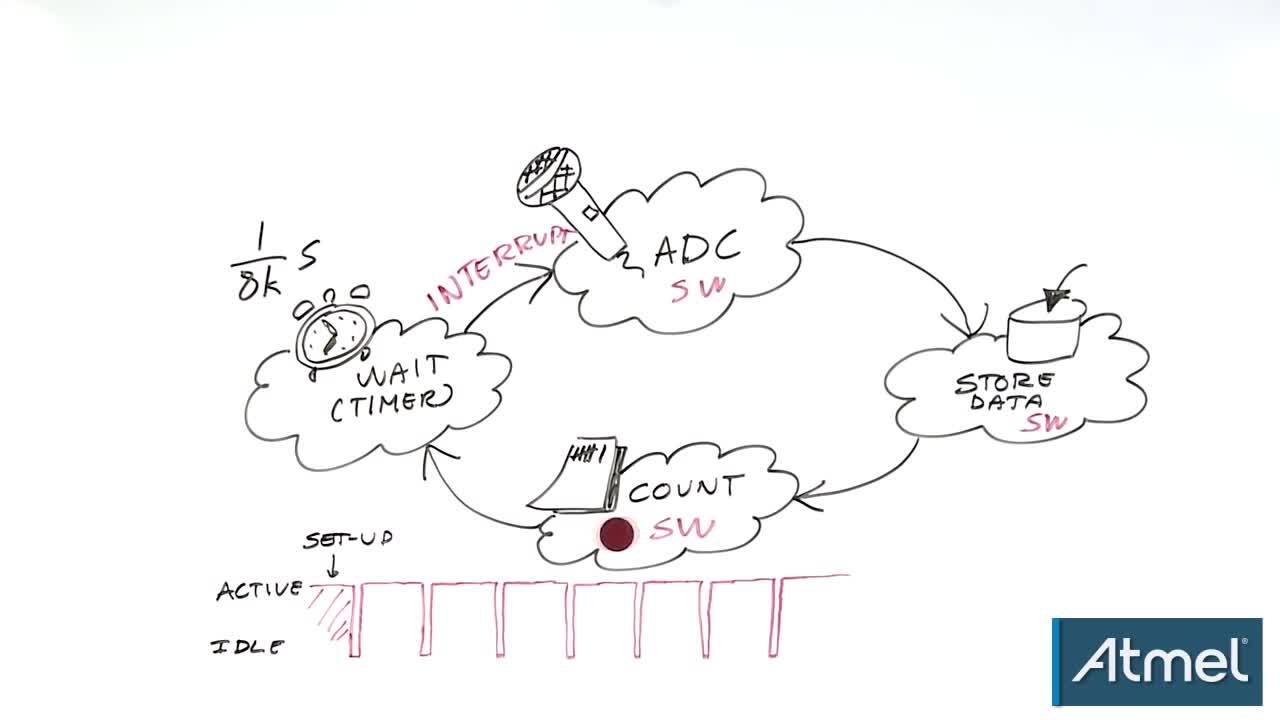

Der WPC ist entschlossen, die Probleme der Sicherheit, der Benutzerfreundlichkeit und der Sicherheit frontal anzugehen. Wenn ein Benutzer ein Mobiltelefon oder ein anderes Gerät besitzt, das nach dem neuen Qi-Standard v1.3 entwickelt wurde, muss es mit einem Qi-Ladegerät v1.3 aufgeladen werden, sonst kann es nicht geladen werden. Und wenn es überhaupt geladen wird, kann es auf die langsamste Ladegeschwindigkeit begrenzt werden. Um dies zu gewährleisten, schreibt Qi v1.3 vor, dass ein privater Schlüssel von einem zertifizierten sicheren Speichersubsystem (SSS) im Ladegerät gespeichert und geschützt wird, einschließlich X.509-Zertifikaten, um die Ladequelle kryptografisch zu verifizieren.

Wenn das Gerät auf das Ladegerät gelegt wird, fordert es eine Sicherheitszertifizierung an. Ohne einen authentifizierten privaten Schlüssel des Ladegeräts kann das Gerät das Ladegerät zurückweisen. Fazit: Alte Geräte werden mit dem neuen Standard funktionieren, aber Qi-v1.3-Geräte funktionieren möglicherweise nicht mit älteren Ladegeräten (Abbildung 1).

Abbildung 1: Geräte, die den neuen Qi-Standard v1.3 verwenden, werden voraussichtlich nicht mit nicht zertifizierten Ladegeräten oder Ladegeräten, die frühere Versionen des Qi-Standards verwenden, funktionieren. (Bildquelle: Microchip Technology)

Abbildung 1: Geräte, die den neuen Qi-Standard v1.3 verwenden, werden voraussichtlich nicht mit nicht zertifizierten Ladegeräten oder Ladegeräten, die frühere Versionen des Qi-Standards verwenden, funktionieren. (Bildquelle: Microchip Technology)

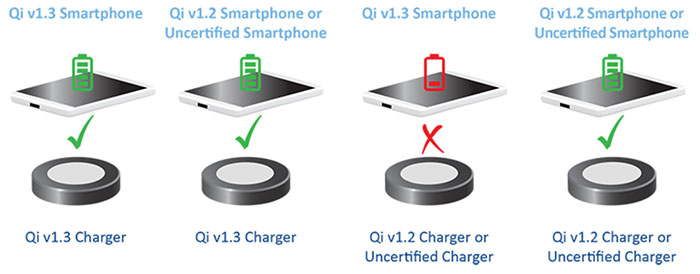

Um eine Gefährdung der privaten Schlüssel auszuschließen und die Vertrauenskette zu unterstützen, müssen sich alle beteiligten privaten Schlüssel in einem SSS im Ladegerät befinden. Der WPC schreibt drei Schritte vor, um die Vertrauenskette der privaten Schlüssel zu gewährleisten (Abbildung 2):

- Die Stammzertifizierungsstelle (CA) des Drittanbieters erstellt ein Stammzertifikat und den zugehörigen privaten Stammschlüssel, der die Zertifikatsignierungsanforderung (CSR) des Herstellers signiert. Das Herstellerzertifikat ist für jedes Unternehmen, das kabellose Ladegeräte herstellt, einzigartig, und das Produktzertifikat ist für jedes Ladegerät einzigartig.

- Die Hersteller-CA (MFG Cert) erstellt das Herstellerzertifikat und schützt den zugehörigen privaten Schlüssel in einem zertifizierten SSS.

- Das für die Produktzertifizierung erforderliche Schlüsselpaar aus öffentlichem und privatem Schlüssel wird bei der Herstellung des SSS erzeugt und geschützt. Der private Schlüssel wird im SSS innerhalb der Ladestation bereitgestellt, und das SSS sendet einen CSR an die herstellende CA, der bereits durch das Stammzertifikat signiert ist.

Abbildung 2: In drei Schritten wird die Vertrauenskette der privaten Schlüssel innerhalb des SSS sichergestellt und für die sichere Authentifizierung verwendet. (Bildquelle: Microchip Technology)

Abbildung 2: In drei Schritten wird die Vertrauenskette der privaten Schlüssel innerhalb des SSS sichergestellt und für die sichere Authentifizierung verwendet. (Bildquelle: Microchip Technology)

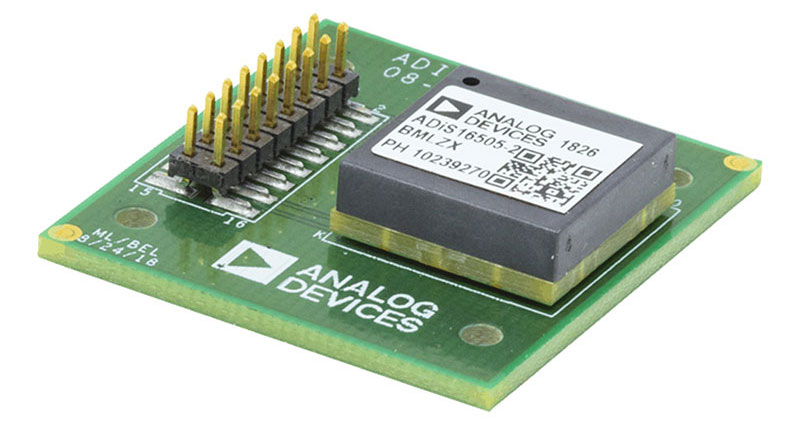

Entwickler von kabellosen Ladegeräten können den ECC608-TFLXWPC von Microchip als vordefiniertes sicheres Element verwenden, das die von Qi v1.3 vorgeschriebenen Anforderungen an die sichere Authentifizierung erfüllt (Abbildung 3). Zusätzlich zur Unterstützung der sicheren Qi-v1.3-Authentifizierung unterstützt es die Code-Authentifizierung (Secure Boot), die Generierung von Message Authentication Codes (MAC), vertrauenswürdige Firmware-Updates, mehrere Schlüsselverwaltungsprotokolle und andere Root-of-Trust-basierte Vorgänge. Er ist für die Bereitstellung von Sicherheitsdiensten für einen Mikrocontroller (MCU) oder Mikroprozessor (MPU) im Ladegerät konzipiert.

Abbildung 3: Das ECC608-TFLXWPC ist ein vorinstalliertes sicheres Element, das die Anforderungen der sicheren Authentifizierung gemäß Qi v1.3 erfüllt. (Bildquelle: Microchip Technology)

Abbildung 3: Das ECC608-TFLXWPC ist ein vorinstalliertes sicheres Element, das die Anforderungen der sicheren Authentifizierung gemäß Qi v1.3 erfüllt. (Bildquelle: Microchip Technology)

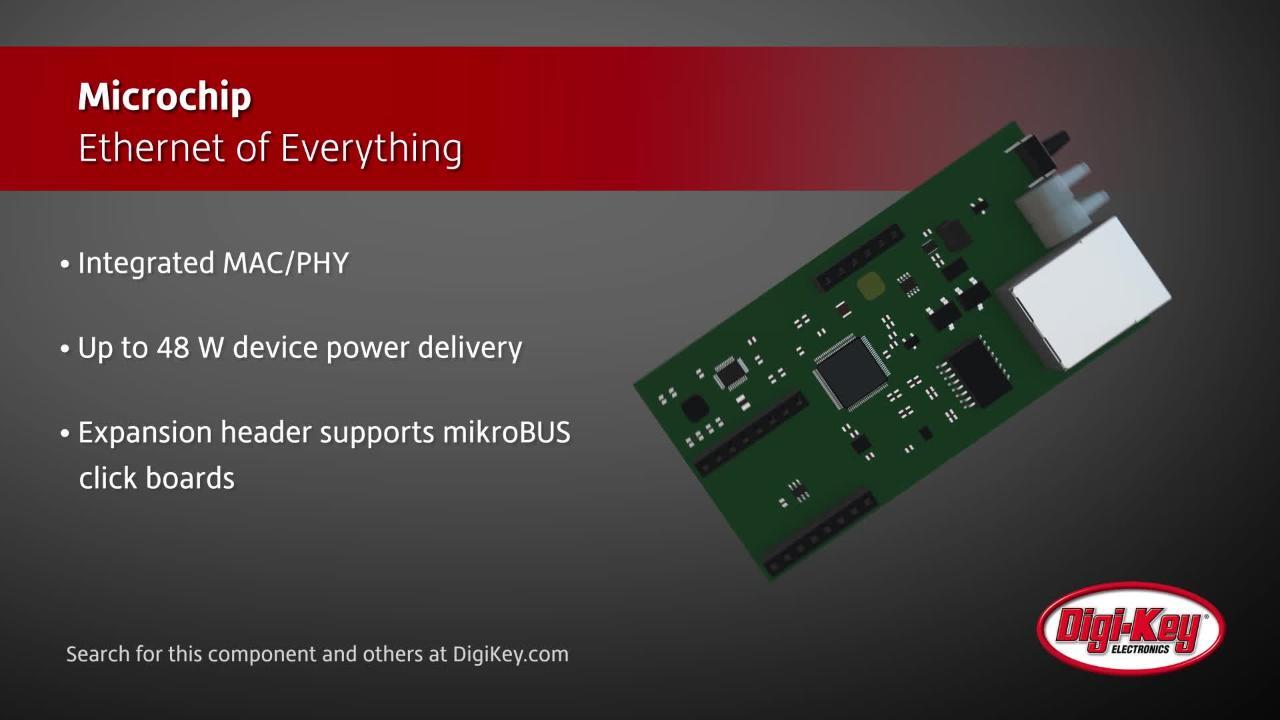

Das Startkit CryptoAuthentication SOIC Xplained Pro enthält ein SAMD21-XPRO und eine Sockelplatine AT88CKSCKTSOIC-XPRO sowie CryptoAuthentication-Beispielbausteine, um Ihnen den Einstieg zu erleichtern. Das Startkit arbeitet mit der CAL-Bibliothek und den CAL-Python-Tools von Microchip Technology; durch Einstellen der erforderlichen Schalter auf der Sockelplatine können I2C-, Single-Wire-Interface- (SWI) und SPI-Schnittstellengeräte unterstützt werden.

Abbildung 4: Das Startkit CryptoAuthentication SOIC Xplained Pro enthält ein SAMD21-XPRO (blaue Platine) und eine Sockelplatine AT88CKSCKTSOIC-XPRO (rote Platine) zusammen mit Beispielkomponenten. (Bildquelle: Microchip Technology)

Abbildung 4: Das Startkit CryptoAuthentication SOIC Xplained Pro enthält ein SAMD21-XPRO (blaue Platine) und eine Sockelplatine AT88CKSCKTSOIC-XPRO (rote Platine) zusammen mit Beispielkomponenten. (Bildquelle: Microchip Technology)

Fazit

Kabellose Ladegeräte, die nach dem neuen Qi-Standard v1.3 entwickelt wurden, müssen eine sichere Authentifizierung mit einer vorgeschriebenen Vertrauenskette beinhalten, um ein gutes Nutzererlebnis und Sicherheit zu gewährleisten - zusätzlich zum Schutz vor Cyberangriffen. Geräte wie Mobiltelefone, die den früheren Qi-Standards entsprechen, können mit einem Ladegerät nach dem Standard v1.3 aufgeladen werden. Bei Geräten nach dem Standard v1.3 kann jedoch nicht garantiert werden, dass sie mit älteren Ladegeräten funktionieren. Damit sind die Entwickler in der Pflicht, Qi V1.3 schnell zu implementieren. Wie gezeigt, gibt es bereits ICs und Entwicklungskits, die die Entwicklung mit Qi v1.3 vorantreiben können.

Empfohlene Lektüre

Die Anatomie von Sicherheitsmikrocontrollern für IoT-Anwendungen

Was ist in Sachen Sicherheit ausreichend?

Referenzen:

1: Seitenkanalangriffe auf drahtlose Ladegeräte

Cornell University

Gesellschaft für Datenverarbeitung (Association for Computing Machinery)

Have questions or comments? Continue the conversation on TechForum, Digi-Key's online community and technical resource.

Visit TechForum