Staatlich unterstützte Cyberattacken konzentrieren sich auf die Lieferkette

In einer zunehmend globalen Wirtschaft kann die Bedeutung der Cybersicherheit in der Lieferkette gar nicht hoch genug eingeschätzt werden. Böswillige Akteure mit staatlichem Hintergrund haben viele Möglichkeiten, erhebliche Störungen zu verursachen und Daten zu kompromittieren. Diejenigen, die in der elektronischen Lieferkette, insbesondere bei Halbleitern, tätig sind, müssen bei der Bewältigung dieser Bedrohungen wachsam sein.

Cyberkriminalität steigt

Da Geschäftstransaktionen zunehmend virtuell ablaufen, nehmen Cyberangriffe zu. Resilincs EventWatch, das Cyberangriffe auf die Lieferkette überwacht und verfolgt, verzeichnete in den ersten elf Monaten des Jahres 2024 738 Angriffe. In der ersten Hälfte des Jahres 2024 nahmen die Angriffe im Vergleich zur ersten Hälfte des Jahres 2023 um 21 % zu. In den fünf Jahren von Anfang 2019 bis Anfang 2024 stiegen die Cyberangriffswarnungen um 1375 %.1 Der Anstieg der Angriffe ist auf die Lücke zurückzuführen, die durch den Mangel an IT-Fachkräften und die Zunahme der Online-Aktivitäten entstanden ist.

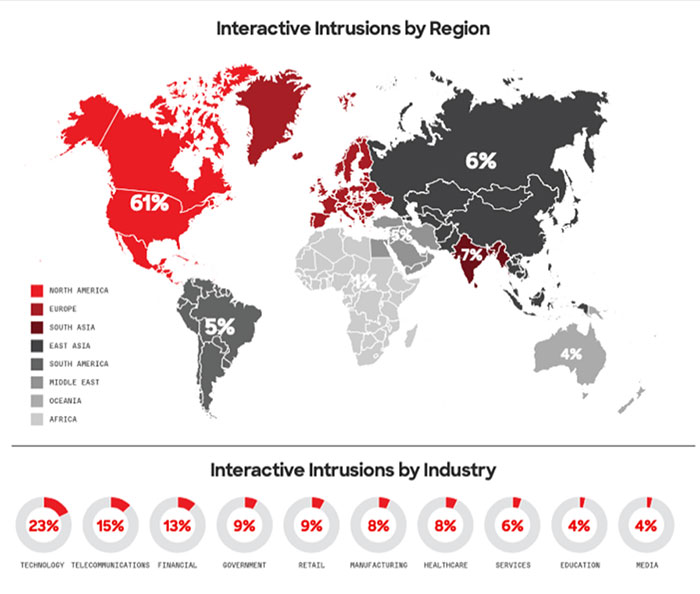

Ein Teil aller Cyberangriffe wird von Regierungen gestartet oder unterstützt, um ihre politischen, wirtschaftlichen oder militärischen Interessen durchzusetzen. Diese Angriffe richten sich häufig gegen andere Regierungen, kritische Infrastrukturen, große Unternehmen oder Schlüsselindustrien. Laut Crowdstrike ist die Technologiebranche die am häufigsten angegriffene Branche unter den ersten Zehn, und Nordamerika ist geografisch gesehen bei weitem das beliebteste Ziel (Abbildung 1).

Abbildung 1: Die Technologiebranche ist die am häufigsten angegriffene Branche unter den ersten Zehn, und Nordamerika ist geografisch das beliebteste Ziel. (Bildquelle: Crowdstrike)

Abbildung 1: Die Technologiebranche ist die am häufigsten angegriffene Branche unter den ersten Zehn, und Nordamerika ist geografisch das beliebteste Ziel. (Bildquelle: Crowdstrike)

Staatliche Akteure, d. h. Einzelpersonen oder Gruppen, die im Namen oder mit Unterstützung einer Regierung oder eines Nationalstaats handeln, betreten dieses Schlachtfeld ohne das Ziel eines finanziellen Gewinns. Stattdessen versuchen diese Angreifer, sensible Informationen zu sammeln, kritische Infrastrukturen zu stören oder die öffentliche Meinung zu beeinflussen. In der globalen Lieferkette bedeutet dies böswillige Aktionen, die sich gegen Unternehmen richten, die Waren herstellen und vertreiben. Nahezu jedes Land hat das Potenzial, sich an staatlich geförderten Angriffen auf die Cybersicherheit zu beteiligen.

Software und Hardware

Staatliche Akteure haben zwei verschiedene Angriffsmöglichkeiten auf die Technologie-Lieferkette. Erstens können Angreifer durch die Ausnutzung von Drittanbietern und Dienstanbietern im Vorfeld in Systeme eindringen, wenn Benutzer Software auf einer Vielzahl von potenziellen Zielen installieren (Abbildung 2). Zweitens greifen Softwareentwickler häufig auf Open-Source-Code zurück, um effizient und innovativ zu sein und schnell auf den Markt zu kommen. Durch das Eindringen in diese gemeinsamen Ressourcen können böswillige Akteure Fuß fassen und weitreichende Störungen verursachen.

Abbildung 2: Bedrohungsakteure vervielfachen ihre Angriffsvektoren, indem sie sich in vorgelagerte Bereiche begeben, um Softwareanwendungen von Drittanbietern zu infiltrieren. (Bildquelle: Darktrace)

Abbildung 2: Bedrohungsakteure vervielfachen ihre Angriffsvektoren, indem sie sich in vorgelagerte Bereiche begeben, um Softwareanwendungen von Drittanbietern zu infiltrieren. (Bildquelle: Darktrace)

Staatliche Akteure greifen zunehmend auf diese Ansätze zurück. Laut Gartner stellen Angriffe auf die Software-Lieferkette, einschließlich proprietärem und kommerziellem Code, erhebliche Sicherheits-, Regulierungs- und Betriebsrisiken für Unternehmen dar.3 Das Forschungsunternehmen schätzt, dass die mit diesen Angriffen verbundenen Kosten von 46 Milliarden Dollar im Jahr 2023 auf 138 Milliarden Dollar im Jahr 2031 steigen werden.

Hardware bietet einen weiteren Angriffsvektor für nationalstaatliche Bedrohungsakteure. Durch die Manipulation von Gerätehardware und -firmware können böswillige Akteure die Daten der Endkunden ins Visier nehmen, und die Lieferkette ist ein potenzieller Schwachpunkt für die Einführung von Malware. Laut einer aktuellen Studie von HP ist fast jedes fünfte Unternehmen (19 %) von nationalstaatlichen Bedrohungen betroffen, die auf die PC-, Laptop- oder Drucker-Lieferkette abzielen.4 In den Vereinigten Staaten ist diese Zahl mit 29 % deutlich höher.

Was ist zu tun?

Es liegt auf der Hand, dass die Cybersicherheit in der Lieferkette für OEMs hohe Priorität haben sollte. Da die Komplexität und Raffinesse der Angriffe zunimmt, muss die Branche zusammenarbeiten, um den Bedrohungen zu begegnen. Auf individueller Ebene müssen OEMs verschiedene Instrumente einsetzen, darunter die Verschlüsselung von Daten, die Durchsetzung strenger Zugangskontrollen, regelmäßige Software-Updates, Mitarbeiterschulungen und eine kontinuierliche Überwachung, um eskalierende Bedrohungen einzudämmen.

Auf Branchenebene wurde Anfang dieses Jahres das Cybersecurity-Konsortium SEMI gegründet. Ihre Aufgabe ist die Entwicklung und Förderung eines standardbasierten, branchenweiten Ansatzes zur Verbesserung der Cybersicherheit und zur Beschleunigung der Umsetzung praktikabler Lösungen. Das Konsortium hat sich verpflichtet, sich im nächsten Jahr auf drei Schlüsselaktionen zu konzentrieren:5

- Entwicklung eines soliden Rahmens für die Cybersicherheit, der die Lehren aus der jüngsten Umstellung berücksichtigt und eine offene Zusammenarbeit ermöglicht.

- Schaffung eines halbleiterindustriespezifischen Rahmens, um die Stärke der Cybersicherheit in der gesamten Lieferkette zu bewerten und Maßnahmen zum besseren Schutz von Ökosystemnetzwerken umzusetzen.

- Einbeziehung bewährter Verfahren aus Branchen wie der Automobilindustrie und der Medizintechnik zur Modernisierung von Sicherheitsprotokollen und zur Erleichterung des kollaborativen Informationsaustauschs durch SEMI.

Die Bedrohungen durch Nationalstaaten nehmen zu, und die Angriffsvektoren in der Elektroniklieferkette werden immer zahlreicher. Gleichzeitig werden die Cyberangreifer immer raffinierter. Eine Kombination aus guten Cybersicherheitspraktiken und einer verstärkten Zusammenarbeit in der Branche wird dazu beitragen, ihre Auswirkungen abzuschwächen.

Referenzen

2: https://go.crowdstrike.com/global-threat-report-2024.html

3: https://www.gartner.com/en/documents/5524495

4: https://www.hp.com/us-en/newsroom/press-releases/2024/hp-wolf-security-study-supply-chains.html

Have questions or comments? Continue the conversation on TechForum, Digi-Key's online community and technical resource.

Visit TechForum