Come implementare reti sicure e prioritarie per l'IIoT con gli switch Ethernet gestiti

Contributo di Editori nordamericani di DigiKey

2024-01-16

L'Internet delle cose industriale (IIoT) richiede connettività sicura, in tempo reale e ad alta larghezza di banda per i vari dispositivi. Le reti IIoT nell'automazione per l'Impresa 4.0, nella gestione delle acque, nel settore petrolchimico, nei trasporti, nella gestione dell'energia elettrica e in altre applicazioni critiche simili hanno bisogno di un modo efficiente e flessibile per fornire energia ai dispositivi e di una soluzione di connettività con un elevato numero di porte per supportare molti dispositivi in uno spazio ristretto. Gli switch Ethernet gestiti di prossima generazione possono soddisfare queste e altre esigenze.

Questi switch possono essere configurati e controllati in remoto, semplificando le implementazioni e gli aggiornamenti della rete. Sono ideali per realizzare una varietà di architetture di rete come topologie a stella e di linea con funzionamento ridondante, compresa la conformità alla norma IEC 62439-1, che si applica alle reti di automazione ad alta disponibilità. Supportano gli standard IEEE 802.1 per Time Sensitive Networking (TSN) e gli standard IEEE 802.3 per Power over Ethernet (PoE) e PoE+.

Questi switch sono certificati secondo il programma ISASecure per i sistemi di automazione e controllo di serie basati sulla serie di standard International Society of Automation / International Electrotechnical Institute (ISA/IEC) 62443. Possono essere configurati con combinazioni di slot 10/100BASE TX / RJ45 per interconnessioni in rame e slot SFP (Small Form-factor Pluggable) in fibra ottica a tre velocità con velocità regolabile di 100 Mbps, 1 Gbps e 2,5 Gbps.

Questo articolo offre una breve introduzione alla transizione dalla piramide di automazione nell'Impresa 3.0 al pilastro di automazione nell'Impresa 4.0, passa in rassegna diverse opzioni per l'implementazione di reti in grado di trasportare il traffico urgente e non urgente e valuta la possibilità di implementazione di TSN. Esamina poi come PoE e PoE+ possano semplificare l'alimentazione di sensori, controlli e altri dispositivi IIoT e l'importanza della sicurezza, compresa la certificazione ISASecure e le funzioni di sicurezza avanzate come le liste di controllo degli accessi (ACL) e la prevenzione automatica degli attacchi Denial-of-Service (DoS). Si conclude delineando i vantaggi dell'utilizzo di switch Ethernet gestiti e presentando alcuni esempi di switch gestiti BOBCAT di Hirschmann.

Dalla piramide al pilastro

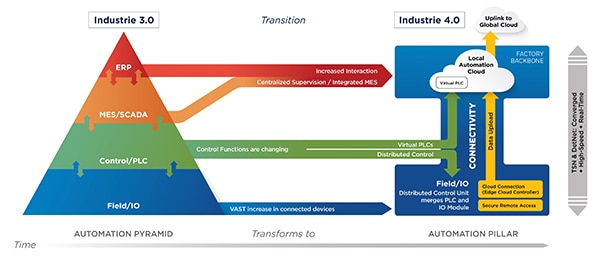

Il passaggio dall'architettura di fabbrica piramidale dell'Impresa 3.0 all'architettura a pilastro dell'Impresa 4.0 è la forza trainante dello sviluppo di TSN. La piramide separava le funzioni di fabbrica in una gerarchia che partiva dalla fabbrica fino alle funzioni di controllo e gestione centralizzate. La comunicazione in tempo reale è necessaria soprattutto al livello più basso della fabbrica, dove i dati dei sensori controllano i processi produttivi. Le cose cambiano con l'Impresa 4.0.

Il pilastro di automazione dell'Impresa 4.0 riduce il numero di livelli da quattro a due: il livello di campo e la struttura portante della fabbrica. Il livello di campo comprende un numero sempre maggiore di sensori e una varietà crescente di controller. Alcuni controller si stanno spostando al livello di campo dal livello di controllo della piramide/controller a logica programmabile (PLC). Allo stesso tempo, altre funzioni che prima si trovavano al livello di controllo/PLC si stanno spostando verso la dorsale della fabbrica, diventando PLC virtuali insieme al sistema di esecuzione della produzione (MES), alle funzioni di controllo di supervisione e acquisizione dati (SCADA) e alla pianificazione delle risorse aziendali (ERP).

Il livello di connettività unisce i livelli di campo e di dorsale. Il livello di connettività e le reti a livello di campo devono fornire comunicazioni ad alta velocità e bassa latenza ed essere in grado di trasportare combinazioni di traffico a bassa priorità e traffico urgente. TSN supporta questo requisito offrendo traffico di rete deterministico in tempo reale (DetNet) su reti Ethernet standard (Figura 1).

Figura 1: La transizione dalla piramide di automazione al pilastro di automazione richiede una connettività con capacità TSN. (Immagine per gentile concessione di Belden)

Figura 1: La transizione dalla piramide di automazione al pilastro di automazione richiede una connettività con capacità TSN. (Immagine per gentile concessione di Belden)

Tre configurazioni TSN

Lo standard Ethernet IEEE 802.1 descrive tre configurazioni per TSN: centralizzata, decentralizzata (detta anche completamente distribuita) e ibrida, con una rete centralizzata e utenti distribuiti. In ogni caso, la configurazione è altamente automatizzata per semplificare le implementazioni TSN e inizia con l'identificazione delle funzioni TSN supportate in una rete e l'attivazione delle funzionalità necessarie. A quel punto, il dispositivo di trasmissione parlante può inviare informazioni sul flusso di dati da trasmettere. I tre approcci differiscono per quanto riguarda la gestione dei requisiti dei dispositivi e dei flussi di dati nella rete.

Nella configurazione centralizzata, i parlanti e gli ascoltatori comunicano attraverso il dispositivo logico della configurazione utente centralizzata (CUC). La CUC crea i requisiti del flusso di dati in base alle informazioni sul parlante e sull'ascoltatore e li invia al dispositivo di configurazione di rete centralizzato (CNC). Il CNC determina la fascia oraria per il flusso di dati successivo in base a fattori quali la topologia della rete e la disponibilità di risorse e invia le informazioni di configurazione richieste agli switch (Figura 2).

Figura 2: Un'architettura TSN centralizzata utilizza la CUC per connettersi con il parlante e l'ascoltatore e il CNC per inviare le informazioni di configurazione agli switch. (Immagine per gentile concessione di Belden)

Figura 2: Un'architettura TSN centralizzata utilizza la CUC per connettersi con il parlante e l'ascoltatore e il CNC per inviare le informazioni di configurazione agli switch. (Immagine per gentile concessione di Belden)

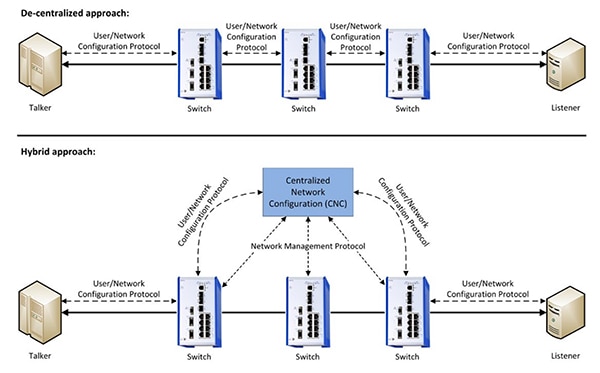

Nella configurazione decentralizzata, la CUC e il CNC sono eliminati e i requisiti del dispositivo si propagano attraverso la rete in base alle informazioni presenti in ciascun dispositivo. Nella configurazione ibrida, il CNC viene utilizzato per la configurazione TSN e i dispositivi parlante e ascoltatore condividono i loro requisiti attraverso la rete (Figura 3). Gli approcci centralizzati e ibridi consentono di configurare (gestire) gli switch di rete a livello centrale.

Figura 3: Esempi di configurazioni TSN decentralizzata (in alto) e ibrida (in basso). (Immagine per gentile concessione di Belden)

Figura 3: Esempi di configurazioni TSN decentralizzata (in alto) e ibrida (in basso). (Immagine per gentile concessione di Belden)

PoE e PoE+

Power over Ethernet (PoE) è un ottimo complemento per TSN nel pilastro di automazione dell'Impresa 4.0. Una delle forze trainanti dell'Impresa 4.0 è l'IIoT, che consiste in numerosi sensori, attuatori e controller. PoE è stato sviluppato per affrontare le sfide legate all'alimentazione dei dispositivi IIoT in uno stabilimento o in una struttura analoga.

PoE supporta la trasmissione simultanea di dati ad alta velocità (incluso TSN) e di energia su un unico cavo di rete. Ad esempio, utilizzando PoE l'alimentazione a 48 V c.c. può essere distribuita fino a 100 m attraverso un cavo CAT 5/5e. Oltre a semplificare le installazioni di rete, PoE semplifica l'implementazione di fonti di alimentazione ininterrotte e ridondanti e può migliorare l'affidabilità dei processi e delle apparecchiature industriali.

PoE utilizza due tipi di dispositivi: gli apparecchi di alimentazione (PSE) che iniettano energia nella rete e i dispositivi alimentati (PD) che prelevano e utilizzano l'energia. Esistono due tipi di PoE. PoE di base può fornire un massimo di 15,4 W a un PD. PoE+ è uno sviluppo recente che può fornire fino a 30 W a un PD.

Sicurezza della rete

Gli enti ISA e IEC hanno sviluppato una serie di standard per i sistemi di automazione e controllo industriale (IACS). La serie ISA/IEC 62443 comprende quattro sezioni, ove la sezione 4 si applica ai fornitori di dispositivi. I dispositivi certificati IEC 62443-4-2 sono stati valutati in modo indipendente e sono "sicuri by design", comprese le best practice per la sicurezza informatica. Due strumenti importanti per la sicurezza del sistema IACS sono le liste di controllo degli accessi (ACL) e la protezione dagli attacchi Denial-of-Service (DoS). In entrambi i casi, gli ingegneri di rete hanno a disposizione diversi approcci.

Le ACL sono utilizzate per consentire o vietare il traffico in entrata o in uscita dalle interfacce di rete. Un vantaggio dell'uso delle ACL è che funzionano alla velocità della rete e non incidono sul throughput dei dati, un aspetto importante nelle implementazioni TSN. HiOS di Hirschmann divide le ACL in tre categorie:

Le ACL di base per il traffico TCP/IP hanno poche opzioni di configurazione per impostare regole di autorizzazione come "il dispositivo A può comunicare solo con questo gruppo di dispositivi" o "il dispositivo A può inviare solo tipi specifici di informazioni al dispositivo B" o "il dispositivo A non può comunicare con il dispositivo B". L'uso delle ACL di base può semplificare e velocizzare le implementazioni.

Sono disponibili anche ACL avanzate per il traffico TCP/IP, per un controllo più granulare. Il traffico può essere consentito o vietato in base alla priorità, ai flag impostati nelle intestazioni e ad altri criteri. Alcune regole possono essere applicate solo in determinati momenti della giornata. Il traffico può essere riflesso su un'altra porta per il monitoraggio o l'analisi. È possibile forzare specifici tipi di traffico verso una porta definita, indipendentemente dalla destinazione originale.

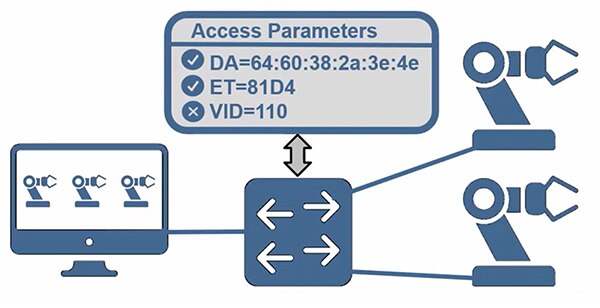

Alcuni dispositivi IACS non utilizzano TCP/IP; HiOS consente anche di impostare le ACL a livello di frame Ethernet in base all'indirizzamento del controllo di accesso mediale (MAC). Queste ACL a livello MAC possono consentire il filtraggio in base a una serie di criteri, tra cui il tipo di traffico, l'ora del giorno, l'indirizzo MAC di origine o di destinazione e così via (Figura 4).

Figura 4: Le ACL a livello MAC possono essere utilizzate su dispositivi che non si servono di TCP/IP. (Immagine per gentile concessione di Belden)

Figura 4: Le ACL a livello MAC possono essere utilizzate su dispositivi che non si servono di TCP/IP. (Immagine per gentile concessione di Belden)

Mentre le ACL devono essere configurate, la prevenzione di attacchi DoS è spesso integrata nei dispositivi e viene implementata automaticamente. È in grado di gestire attacchi su TCP/IP, legacy TCP/UDP e Internet Control Message Protocol (ICMP). Per i casi TCP/IP e TCP/UDP, gli attacchi DoS assumono varie forme legate allo stack di protocollo, ossia l'invio al dispositivo sotto attacco di pacchetti non conformi allo standard. Altre volte, un pacchetto di dati può essere inviato al dispositivo sotto attacco utilizzando l'indirizzo IP del dispositivo, causando potenzialmente un ciclo infinito di risposte. Gli switch Ethernet sono capaci di proteggersi da soli e di proteggere i dispositivi legacy di una rete filtrando automaticamente i pacchetti di dati dannosi.

Un altro attacco DoS comune proviene da un ping ICMP. I ping hanno lo scopo di identificare la disponibilità dei dispositivi e i tempi di risposta in una rete, ma possono anche essere utilizzati per attacchi DoS. Ad esempio, l'hacker può inviare un ping con un carico utile sufficientemente grande da causare il riversamento del buffer nel dispositivo ricevente, mandando in crash lo stack di protocollo. Gli attuali switch Ethernet gestiti possono proteggersi automaticamente dagli attacchi DoS basati su ICMP.

Switch gestiti

Gli switch Ethernet gestiti BOBCAT di Hirschmann supportano TSN e offrono larghezza di banda ampliata grazie alla regolazione degli SFP da 1 a 2,5 Gbps senza dover cambiare lo switch. Hanno un'elevata densità di porte, fino a 24 in una singola unità, e sono disponibili con porte di uplink SFP o in rame (Figura 5). Le altre caratteristiche includono:

- Certificazione ISASecure CSA / IEC 62443-4-2, che include ACL e prevenzione automatica degli attacchi DoS

- Supporto fino a 240 W su 8 porte PoE/PoE+ senza condivisione del carico

- Temperatura di funzionamento standard da 0 a +60 °C e modelli a temperatura estesa da -40 a +70 °C

- Modelli approvati ai sensi della norma ISA12.12.01 per l'utilizzo in ambienti pericolosi

Figura 5: Gli switch Ethernet gestiti BOBCAT sono disponibili in diverse configurazioni. (Immagine per gentile concessione di Hirschmann)

Figura 5: Gli switch Ethernet gestiti BOBCAT sono disponibili in diverse configurazioni. (Immagine per gentile concessione di Hirschmann)

Esempi di switch BOBCAT di Hirschmann sono:

- BRS20-4TX con quattro porte 10/100 BASE TX / RJ45 adatto per temperature ambiente da 0 a +60 °C

- BRS20-4TX/2FX con quattro porte 10/100 BASE TX / RJ45 e due porte in fibra da 100 Mbps, adatto per temperature ambiente da 0 a +60 °C

- BRS20-4TX/2SFP-EEC-HL con quattro porte 10/100 BASE TX / RJ45 e due porte in fibra da 100 Mbps, adatto per temperature ambiente da -40 a +70 °C e approvazione ISA12.12.01 per l'uso in aree pericolose

- BRS20-4TX/2SFP-HL con quattro porte 10/100 BASE TX / RJ45 e due porte in fibra da 100 Mbps, adatto per temperature ambiente da 0 a +60 °C e approvazione ISA12.12.01 per l'uso in aree pericolose

- BRS30-12TX con otto porte 10/100 BASE TX / RJ45 e quattro porte in fibra da 100 Mbps, adatto per temperature ambiente da 0 a +60 °C

- BRS30-16TX/4SFP con sedici porte 10/100 BASE TX / RJ45 e quattro porte in fibra da 100 Mbps, adatto per temperature ambiente da 0 a +60 °C.

Conclusione

Sono disponibili switch Ethernet gestiti che supportano TSN, PoE e PoE+, offrono alti livelli di sicurezza informatica e forniscono la connettività ad alta larghezza di banda necessaria per IIoT e la struttura di rete a pilastro dell'Impresa 4.0. Questi switch sono facili da configurare, hanno un'elevata densità di porte, hanno una temperatura di funzionamento estesa e sono disponibili in versioni approvate ISA12.12.01 per l'uso in aree pericolose.

Esonero della responsabilità: le opinioni, le convinzioni e i punti di vista espressi dai vari autori e/o dai partecipanti al forum su questo sito Web non riflettono necessariamente le opinioni, le convinzioni e i punti di vista di DigiKey o le sue politiche.