Cosa significa "sufficiente", applicato alla sicurezza?

Contributo di Editori nordamericani di DigiKey

2020-01-20

Il concetto di sicurezza "sufficiente" dipende da cosa deve essere protetto, dalla probabilità di un attacco e dalle risorse di cui dispone l'azienda che vuole di proteggere le sue risorse. Le aziende hanno capito con un certo ritardo l'importanza delle minacce alla sicurezza. Con la crescente diffusione di Internet delle cose, l'utilità dei dispositivi aumenta in misura decisa, ma aumenta anche la possibilità che diventino bersagli di attacchi. La minaccia di un attacco alla vostra auto, alla vostra casa o a uno dei vostri dispositivi online è piuttosto reale.

Le tecnologie possono proteggerci, e di fatto ci riescono, ma fino a un certo punto. La domanda è se continueranno a farlo. Se si pensa che una sicurezza "sufficiente" dei dati lo sia anche nell'era del cloud computing, ad esempio, dove le minacce al cloud pubblico aumentano con il numero di utenti di questo servizio, probabilmente si è in errore.

Quando la sicurezza è sufficiente?

In un'epoca in cui, malgrado le ingenti somme spese per la protezione, le grandi aziende sono soggette ad attacchi alla sicurezza sempre più estesi, le imprese più piccole sono ancora più vulnerabili. Molte aziende non sono ancora convinte che la sicurezza informatica sia obbligatoria per ridurre le potenziali minacce. In quasi tutti i casi di violazione della sicurezza, erano in atto dei controlli ritenuti sufficienti (o abbastanza buoni) e venivano rispettati i requisiti normativi del settore.

Obiettivi e compromessi

Una domanda importante è: "Cosa volete proteggere?" Perché è questo che definisce i rispettivi obiettivi di sicurezza. I compromessi implicano la gestione del rischio. Quanto potete spendere e quanto dovete spendere per proteggere ciò che per voi è importante? Ricordate che non si tratta di una spesa una tantum, ma che dovrete spendere in modo costante.

In genere, le aziende non stanno al passo con le minacce, né capiscono cosa costituisca una minaccia. Per prima cosa, occorre tenere traccia di eventi, dati compromessi, malware, dispositivi utilizzati dai dipendenti e delle politiche già in atto per mitigare le potenziali vulnerabilità. Bisogna poi considerare i sistemi già implementati, come firewall, gateway per dispositivi mobili, VPN, metodi di autenticazione e crittografia. Che successo hanno avuto finora i metodi di protezione? Lo si può quantificare? Se si sono verificati degli attacchi, come è successo? Queste informazioni sulle minacce possono aiutare a stabilire le priorità e a valutare ragionevolmente le vulnerabilità esistenti. Cosa non è sicuro e con che rapidità ed efficienza si può risolvere la cosa?

Quando si verifica una violazione, occorre stanziare delle risorse per rispondere alla minaccia, fermare l'attacco e ripulirne i risultati. Quello che di fatto è a rischio sono la proprietà intellettuale, i dati personali, i dati finanziari e i segreti commerciali, che possono andare persi con una protezione cosiddetta "sufficiente".

Mettere in atto la prevenzione e la protezione

Molte vulnerabilità possono essere risolte con relativa facilità. In alcuni casi, occorre implementare un metodo di rilevamento ad hoc o impedire l'accesso attraverso l'adozione di una tecnologia specifica. In altri casi, alcune vulnerabilità possono essere mitigate impedendo la manomissione o stabilendo una catena per cui è impossibile manomettere o modificare le informazioni.

I metodi di prevenzione potrebbero includere tecnologie come il riconoscimento facciale e la verifica delle impronte digitali. Ad esempio, i moduli di riconoscimento facciale HVC-P2 di Omron vengono offerti in due teste di telecamera, una per il rilevamento a lunga distanza e una per quello grandangolare. I moduli utilizzano un algoritmo di riconoscimento delle immagini di Omron atto a rilevare volto e corpo e in grado di stimare sesso, età, espressione e altri tratti del viso.

Figura 1: I moduli telecamera di Omron offrono un riconoscimento facciale che va oltre i tratti specifici del viso. (Immagine per gentile concessione di Omron)

Figura 1: I moduli telecamera di Omron offrono un riconoscimento facciale che va oltre i tratti specifici del viso. (Immagine per gentile concessione di Omron)

Un'apparecchiatura incorporata in HVC-P2 rileva un utente nelle sue vicinanze, senza che questi si accorga della presenza di una telecamera. Inoltre, gli sviluppatori possono aggiungere rapidamente il riconoscimento facciale a un sistema embedded con una combinazione di microcontroller e telecamera.

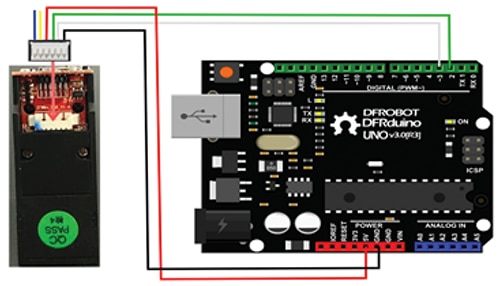

Un'altra soluzione, SEN0188 di DFRobot, è rappresentata da un modulo autonomo per impronte digitali compatibile con Arduino. Questo modulo è dotato di un DSP ad alta velocità e funziona con dispositivi MSP430, AVR®, PIC®, STM32, Arm® e FPGA. In grado di memorizzare 1000 impronte digitali, ne supporta l'inserimento, confronto e ricerca ed elaborazione intelligente delle immagini.

Figura 2: Il modulo per impronte digitali SEN0188 offre le modalità di confronto, elaborazione delle immagini e ricerca. (Immagine per gentile concessione di DFRobot)

Figura 2: Il modulo per impronte digitali SEN0188 offre le modalità di confronto, elaborazione delle immagini e ricerca. (Immagine per gentile concessione di DFRobot)

Nell'ambito della protezione di sicurezza, lo starter kit Blockchain Security 2GO di Infineon offre un modo rapido e semplice per inserire la migliore sicurezza della categoria nella progettazione di un sistema blockchain. Prevede un ambiente di valutazione per numerose tecnologie blockchain, include cinque schede NFC pronte per l'uso e supporta funzionalità blockchain di base come la generazione di chiavi sicure, la protezione tramite pin e metodi di firma.

In parole semplici, la blockchain è un ledger digitale decentralizzato basato su una catena di blocchi, ognuno dei quali è collegato crittograficamente al blocco precedente. Ogni transazione è protetta da una firma digitale. Lo starter kit Blockchain Security 2GO presenta meccanismi di protezione basati su hardware per generare e memorizzare in modo sicuro le chiavi private.

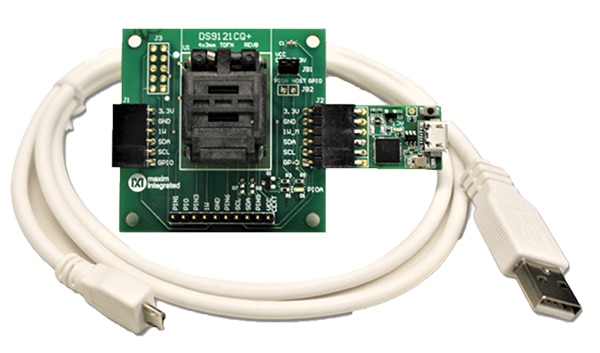

La scheda di valutazione di interfaccia antimanomissione e sicurezza DS28C40 di Maxim offre l'hardware e il software richiesti per valutare l'autenticatore sicuro DS28C40. Il dispositivo fornisce un set base di strumenti di crittografia derivato da funzioni di sicurezza simmetriche e asimmetriche integrate. Oltre ai servizi di protezione forniti dai motori di crittografia hardware, integra un generatore di numeri casuali reali FIPS/NIST, una memoria programmabile una sola volta per i dati utente, chiavi e certificati, un GPIO configurabile e un numero identificativo di ROM a 64 bit univoco.

Figura 3: La scheda di valutazione dell'autenticatore sicuro DS28C40 di Maxim offre agli sviluppatori un set base di strumenti di crittografia. (Immagine per gentile concessione di Maxim Integrated)

Figura 3: La scheda di valutazione dell'autenticatore sicuro DS28C40 di Maxim offre agli sviluppatori un set base di strumenti di crittografia. (Immagine per gentile concessione di Maxim Integrated)

La sicurezza embedded DeepCover di DS28C40 nasconde i dati sensibili sotto vari strati di protezione avanzata, fornendo una robusta memorizzazione delle chiavi. Per la protezione dagli attacchi alla sicurezza a livello di dispositivo, sono implementate contromisure invasive e non invasive, tra cui una schermatura attiva del die, memorizzazione crittografata delle chiavi e metodi algoritmici. Le applicazioni includono l'autenticazione sicura per il settore automotive e l'identificazione e la calibrazione di parti automobilistiche, la protezione crittografica dei nodi IoT, l'autenticazione sicura di accessori e periferiche, il boot o il download sicuro del firmware e la memorizzazione sicura delle chiavi crittografiche per un controller host.

Fare affidamento su una sicurezza "sufficiente"

La sicurezza "sufficiente" sarà sempre un obiettivo sfuggente. Nella maggior parte dei casi, non sarà mai abbastanza buona, perché il mercato si muove troppo velocemente. Con l'aumento della sofisticazione dei sistemi e degli hacker, "sufficiente" o "abbastanza buona" si riduce di fatto ai costi/risultati che un'azienda è disposta o in grado di spendere per proteggere le proprie risorse.

Ciò che può essere messo in atto con successo è la formazione interna del personale, le politiche che proteggono la rete aziendale, l'autenticazione e i metodi di crittografia combinati con una tecnologia sufficiente a offrire una protezione almeno ragionevole. Fortunatamente, dal momento che i criminali cercano di trovare gli account più vulnerabili, "sufficiente" può significare implementare metodi di sicurezza che sono abbastanza buoni per allontanare una minaccia da sé e dirottarla verso qualcun altro.

Esonero della responsabilità: le opinioni, le convinzioni e i punti di vista espressi dai vari autori e/o dai partecipanti al forum su questo sito Web non riflettono necessariamente le opinioni, le convinzioni e i punti di vista di DigiKey o le sue politiche.