I provider di servizi cloud scendono al livello dell'hardware per migliorare la sicurezza IoT end-to-end

Quando ho iniziato a usare i servizi cloud, ormai più di dieci anni fa, i server dedicati co-locati erano la piattaforma preferita e i responsabili IT credevano che il cloud di cui si parlava tanto, al massimo sarebbe servito un giorno per archiviare i backup necessari in caso di disaster recovery.

Nella home page di Amazon, lo stesso Amazon Web Services (AWS) si presentava sotto forma di un link neanche bene in mostra che, quando cliccato, rimandava a una home page AWS decisamente pedante, fatta di una sfilza di annunci sulle novità di AWS (Figura 1).

Amazon Simple Queue Service (SQS), un servizio core di AWS per la creazione di sistemi distribuiti, dalla versione beta era da poco diventato disponibile al pubblico e il servizio principale di cloud computing di AWS, chiamato Amazon Elastic Compute Service (noto oggi semplicemente come EC2), era accessibile solo in versione beta limitata. Quante cose sono cambiate da allora! Per quanto interessante sia stata questa evoluzione, impallidisce a confronto di quella che sta interessando i servizi basati sul cloud per puntano a soddisfare le innumerevoli esigenze dell'IoT.

Figura 1: Nonostante la loro rapida evoluzione, i servizi cloud stanno subendo una fase di ulteriore trasformazione che ne permetterà una stretta integrazione con i dispositivi IoT. (Immagine per gentile concessione di The Internet Archive, Wayback Machine)

Figura 1: Nonostante la loro rapida evoluzione, i servizi cloud stanno subendo una fase di ulteriore trasformazione che ne permetterà una stretta integrazione con i dispositivi IoT. (Immagine per gentile concessione di The Internet Archive, Wayback Machine)

Esiste una discrepanza fondamentale tra i nodi finali IoT, vincolati dalle risorse e realizzati da sviluppatori di sistemi embedded, e le applicazioni cloud che si eseguono su risorse virtualizzate, create da specialisti dell'infrastruttura hardcore. A prima vista la soluzione è semplice: basterà aggiungere gli stack di comunicazione appropriati e interagire attraverso le API associate. Come minimo, non dovrebbe essere difficile programmare alcune chiamate REST per inviare i dati di un sensore a un endpoint nel cloud. Ma questo non è quasi mai il vero problema. È talmente facile costruire sistemi connessi, che si possono trovare innumerevoli progetti apparentemente semplici per prodotti "intelligenti" connessi.

Ma se non farai altro, presto diventerai lo zimbello sulla bocca di tutti, perché quella discrepanza tra i dispositivi IoT e i servizi cloud di cui si parlava prima fino a poco tempo fa era più evidente proprio laddove poneva il rischio maggiore, ossia nella sicurezza end-to-end.

È difficile riuscire a proteggere l'intera gerarchia delle applicazioni IoT - dai nodi finali IoT alle risorse aziendali nel cloud - ma spesso non per le ragioni che ci vengono in mente per prime. Per l'IoT, la protezione è ormai così strettamente legata, dal punto di vista concettuale, ai suoi meccanismi sottostanti, quali i protocolli di crittografia e l'autenticazione, che è facile perdere di vista l'applicazione nella sua totalità. È come guardare gli alberi e non vedere la foresta.

Difatti, abbiamo a disposizione numerosi dispositivi di sicurezza che possono bloccare le comunicazioni, escludere gli utenti non autorizzati e contrastare un numero crescente di minacce. I produttori ormai integrano regolarmente gli acceleratori crittografici negli MCU, puntando su aree applicative vulnerabili come l'IoT e su chip di sicurezza specializzati progettati per ridurre al minimo le aree a rischio. Ciò nonostante, anche l'applicazione più scrupolosa di meccanismi di protezione di basso livello può portare a falle di sicurezza macroscopiche, se nella realizzazione di sistemi e di applicazioni non si presta attenzione al framework di protezione generale per l'intera gerarchia dell'applicazione IoT.

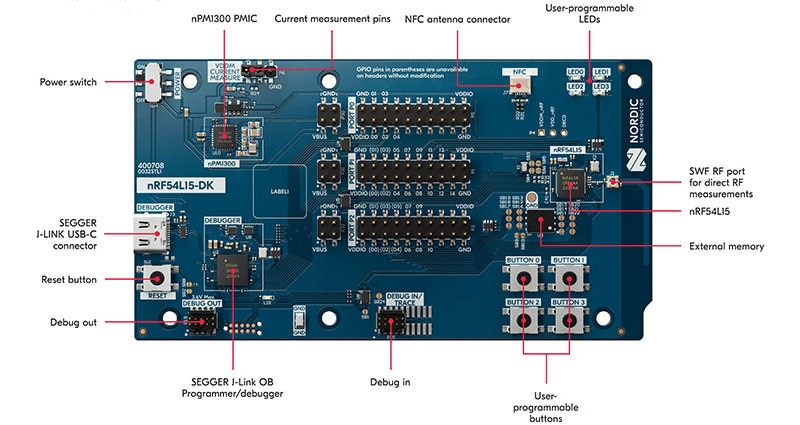

I provider di servizi cloud ultimamente stanno guardando con crescente interesse all'hardware come modo per eliminare questa discrepanza tra i servizi di sicurezza e i dispositivi che operano nel cloud. Microsoft, ad esempio, ha annunciato di recente che Azure Sphere si promette di rafforzare la sicurezza dal dispositivo al cloud con strumenti che integrano il sottosistema di sicurezza Pluton in sistemi multicore di noti produttori di semiconduttori basati su Arm®, tra cui Nordic Semiconductor, NXP Semiconductors, Silicon Labs e STMicroelectronics.

Non state ad aspettare la prossima fase dell'evoluzione del cloud IoT per cominciare a sfruttarne i vantaggi. AWS ha collaborato con Microchip per realizzazione la distribuzione sicura "zero-touch" mediante il dispositivo di sicurezza ATECC508A di Microchip Technology. Per garantire che le operazioni avvengano in sicurezza, AWS offre una stretta integrazione per i sistemi IoT attraverso il sistema operativo in tempo reale Amazon FreeRTOS, certificato su diverse piattaforme hardware, tra cui:

- Scheda di sviluppo Curiosity PIC32MZ EF di Microchip

- Modulo IoT LPC54018 di NXP

- Nodo IoT STM32L4 Discovery Kit di STMicroelectronics

- CC3220SF-LaunchXL di Texas Instruments

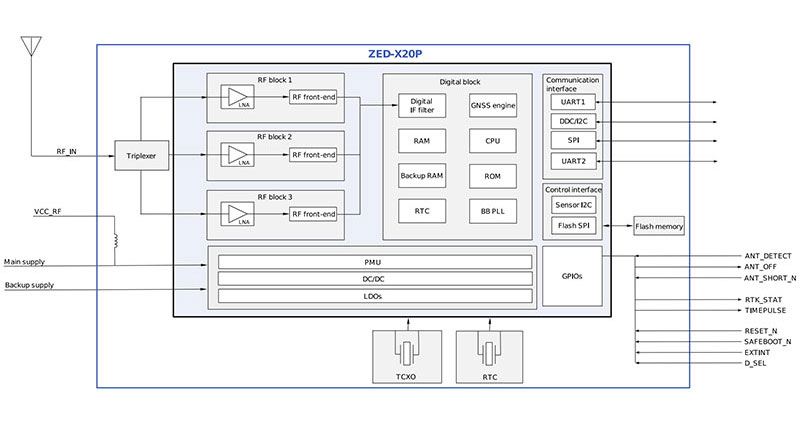

Utilizzati su queste piattaforme, Amazon FreeRTOS e i servizi AWS associati consentiranno di realizzare connessioni sicure più facilmente e di supportare aggiornamenti sicuri del firmware, fondamentali per le operazioni sui nodi finali e i dispositivi periferici IoT (Figura 2).

Figura 2: Amazon Web Services (AWS) è sempre più presente nelle piattaforme per dispositivi IoT con Amazon FreeRTOS, concepito per semplificare le connessioni e gli aggiornamenti firmware sicuri. (Immagine per gentile concessione di Amazon Web Services)

Figura 2: Amazon Web Services (AWS) è sempre più presente nelle piattaforme per dispositivi IoT con Amazon FreeRTOS, concepito per semplificare le connessioni e gli aggiornamenti firmware sicuri. (Immagine per gentile concessione di Amazon Web Services)

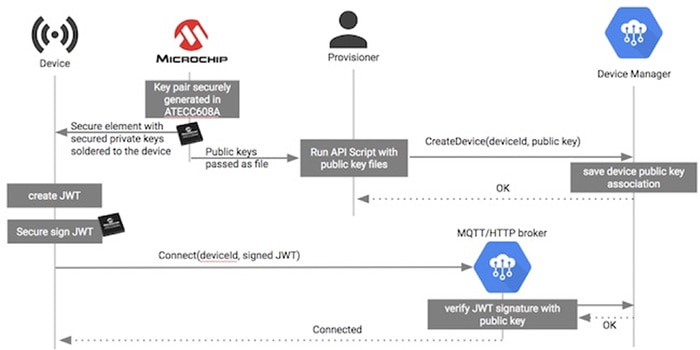

Anche Google ha un approccio sofisticato di connettività IoT che combina il dispositivo di sicurezza ATECC608A di Microchip con un nuovo approccio in grado di supportare l'autenticazione reciproca senza il consueto carico dell'autenticazione tradizionale basata su TLS (Figura 3).

Figura 3: Google utilizza il CI di sicurezza ATECC608A di Microchip e un web token JSON (JWT) per offrire l'autenticazione reciproca tra un dispositivo IoT e il relativo servizio cloud Device Management senza il consueto carico dell'autenticazione tradizionale basata su TLS. (Immagine per gentile concessione di Google)

Figura 3: Google utilizza il CI di sicurezza ATECC608A di Microchip e un web token JSON (JWT) per offrire l'autenticazione reciproca tra un dispositivo IoT e il relativo servizio cloud Device Management senza il consueto carico dell'autenticazione tradizionale basata su TLS. (Immagine per gentile concessione di Google)

Queste opzioni sono solo la punta dell'iceberg nel mare delle offerte integrate che stanno emergendo rapidamente grazie alla maggiore collaborazione tra i produttori di semiconduttori e i provider di servizi cloud. Adottando queste soluzioni e inserendole nel quadro di una più ampia politica di protezione, avrete maggiori probabilità di proteggere i vostri prodotti da situazioni incresciose.

Have questions or comments? Continue the conversation on TechForum, DigiKey's online community and technical resource.

Visit TechForum