Tutti i fornitori cloud offrono lo stesso livello di sicurezza?

Il cloud computing presenta molte problematiche e sfide specifiche. I fornitori di servizi cloud considerano i rischi legati alla sicurezza una responsabilità congiunta, dove il fornitore si occupa della sicurezza del cloud mentre i clienti pensano a proteggere i propri dati dalle minacce e a controllare chi può accedervi. In effetti, la maggior parte dei rischi legati alla sicurezza del cloud computing riguarda la sicurezza dei dati e quindi dipende dalle informazioni che i clienti caricano sul cloud.

Il cloud pubblico non è altro che il noleggio di potenza o storage informatico, e gli utenti sono i "noleggiatori". Nei cloud pubblici, l'hardware, il software e l'infrastruttura sono di proprietà del fornitore, e lo storage, l'hardware e i dispositivi di rete sono condivisi con altri utenti. I vantaggi comprendono costi, scalabilità, affidabilità e nessuna necessità di lunghe e costose manutenzioni.

Il cloud privato viene utilizzato esclusivamente da enti governativi o aziende. I servizi e l'infrastruttura sono gestiti su una rete privata utilizzando hardware e software dedicati. I cloud privati offrono maggiore flessibilità, livelli più alti di sicurezza ed elevata scalabilità.

Per cloud ibrido si intendono uno o più cloud pubblici o privati interconnessi. In questo caso, i cloud pubblici vengono utilizzati per volumi elevati con minori requisiti di sicurezza, mentre quelli privati per le operazioni riservate o fondamentali per l'attività. Il cloud ibrido offre il maggior controllo, la migliore flessibilità e la convenienza di poter pagare la potenza di elaborazione extra solo quando serve.

Le aziende inviano le informazioni su un'infrastruttura cloud che non controllano direttamente e i dati sono vulnerabili agli attacchi mentre sono in transito. Nei cloud pubblici con molti utenti, i dispositivi possono potenzialmente accedere a questi dati. Secondo la società di ricerca ESG, il 40% delle aziende permette ai propri partner di accedere i dati sensibili sul cloud, mentre più dell'80% dà priorità alla sicurezza dei dati locali rispetto a quelli sul cloud.

Ci sono servizi che i fornitori di servizi cloud sanno gestire in modo egregio:

- Migliorano il monitoraggio e il controllo costante degli attacchi, offrendo aggiornamenti delle firme e del firewall in tempo reale, e bloccano il traffico non sicuro

- Offrono monitoraggio live e sicurezza dei siti web 24 ore su 24, 7 giorni su 7, tramite supporto e crittografia

- Migliorano le prestazioni e la velocità dei siti web

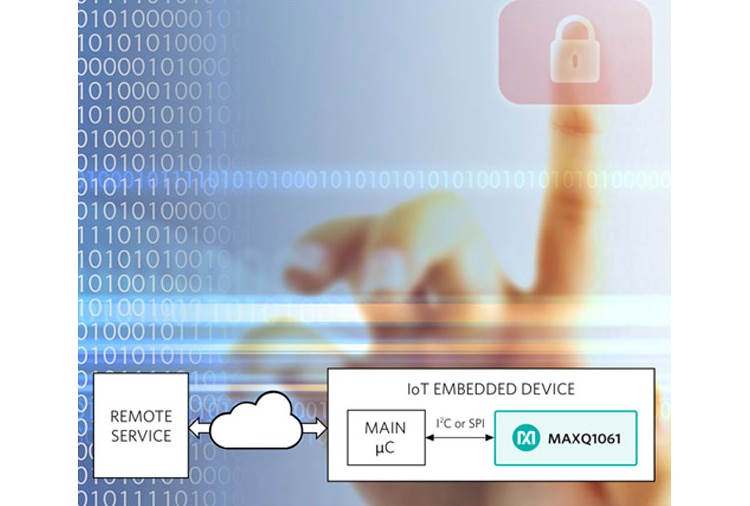

Tuttavia, nessun servizio cloud esula dalle sfide e dai rischi legati alla sicurezza dei dati. Possono essere implementate diverse tecnologie per la sicurezza del cloud, ad esempio:

- Assegnare criteri per controllare quali dati possono essere archiviati nel cloud, spostare in quarantena o rimuovere i dati sensibili trovati nel cloud, e assistere gli utenti che commettono errori violando un criterio.

- La crittografia disponibile all'interno di un servizio cloud protegge i dati da intrusi esterni, ma il fornitore di servizi cloud ha accesso alle vostre chiavi di crittografia. Crittografate i dati utilizzando chiavi di vostra proprietà, in modo da avere il controllo completo sull'accesso.

- Limitate il livello di condivisione dei dati, ad esempio controllate le informazioni che possono essere condivise esternamente tramite collegamenti condivisi.

- I servizi cloud offrono accesso ovunque tramite connessione internet, ma l'accesso da dispositivi non gestiti come i telefoni cellulari è problematico. Impedite i download sui dispositivi non gestiti verificando la sicurezza del dispositivo.

- Applicate una tecnologia anti-malware al sistema operativo e alla rete virtuale per proteggere l'infrastruttura.

- L'uso di strumenti di terze parti offre alle aziende sicurezza aggiuntiva. Utilizzando un ulteriore livello di crittografia, anche se un fornitore cloud subisce un attacco, i dati dovrebbero rimanere al sicuro.

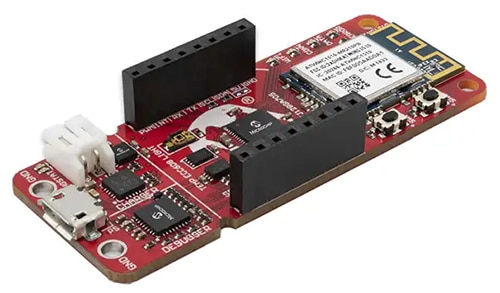

Oltre a implementare queste tecniche, per migliorare la sicurezza ci sono prodotti che è possibile aggiungere, ad esempio la click board MIKROE-2829 - Secure 4 di MikroElectronika comprende la tecnologia CryptoAuthentication ATECC608A di Microchip. Utilizza un array EEPROM per memorizzare fino a 16 chiavi, certificati, log di consumo, configurazioni di sicurezza e altri tipi di dati sicuri. Il chip ATECC608A presente sulla click board supporta un'interfaccia I2C con set di comandi flessibile per l'uso in diverse applicazioni di sicurezza, tra cui sicurezza dell'endpoint del nodo di rete/IoT, avvio sicuro, crittografia di messaggi di piccole dimensioni, generazione di chiavi per il download software, controllo dell'ecosistema e anti-contraffazione.

Figura 1: La click board MIKROE-2829 Secure 4 rende i calcoli da 10 a 1000 volte più veloci rispetto alla concorrenza. (Immagine per gentile concessione di MikroElectronika)

Figura 1: La click board MIKROE-2829 Secure 4 rende i calcoli da 10 a 1000 volte più veloci rispetto alla concorrenza. (Immagine per gentile concessione di MikroElectronika)

Le operazioni crittografiche asimmetriche vengono accelerate dall'hardware ATECC608A e avvengono da 10 a 1000 volte più rapidamente di quanto possibile con il software presente sui microprocessori standard. Questo previene il rischio di esposizione delle chiavi, presente invece sui microprocessori standard. E il dispositivo consuma pochissima corrente, soprattutto in modalità di sospensione.

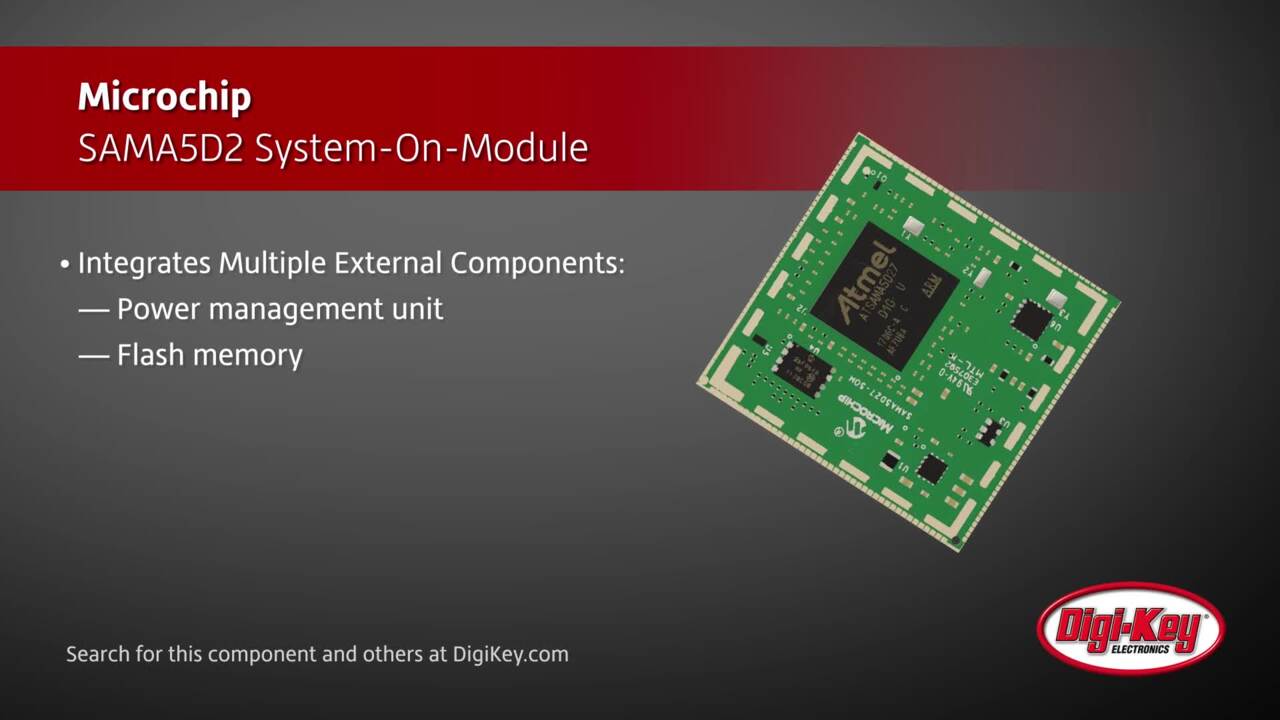

Una seconda scheda, PIC-IoT WG di Microchip, riunisce un potente MCU PIC24FJ128GA705 un CI Secure Element CryptoAuthentication ATECC608A e il controller di rete Wi-Fi certificato ATWINC1510, per connettere in modo semplice ed efficace un'applicazione embedded al core IoT su Google Cloud.

Figura 2: La scheda di sviluppo Microchip PIC-I0T offre un modo semplice per collegare applicazioni embedded al core IoT su Google Cloud.

Figura 2: La scheda di sviluppo Microchip PIC-I0T offre un modo semplice per collegare applicazioni embedded al core IoT su Google Cloud.

L'MCU è precaricato con il firmware che consente connettività rapida e invia i dati alla Google Cloud Platform utilizzando i sensori di luce e di temperatura integrati. Scrivere il codice è semplice grazie alle librerie software gratuite di MPLAB Code Configurator (MCC).

Riassumendo, esistono molti tipi di fornitori di servizi cloud. Alcuni, come Google Cloud, aggiungono capacità di IA che migliorano la sicurezza. Tutti garantiscono la sicurezza dell'infrastruttura. Le vulnerabilità dipendono comunque principalmente dagli utenti che decidono chi ha il controllo sui dati. Il cloud computing non è mai immune dalle sfide in materia di sicurezza e spetta agli utenti mitigare i rischi.

Have questions or comments? Continue the conversation on TechForum, DigiKey's online community and technical resource.

Visit TechForum