Non abbiate paura di mettere alla prova i requisiti di sicurezza vantati dal vostro fornitore di CPU

Le schede tecniche a volte sono curiose. Mi è capitato spesso di confrontare le affermazioni sulle schede di aziende concorrenti e onestamente a volte sono stato in difficoltà. In alcuni casi, le specifiche si applicano solo a determinate condizioni. In altri casi, il produttore cita specifiche che si riferiscono allo scenario migliore paragonandole alla media delle prestazioni di altri.

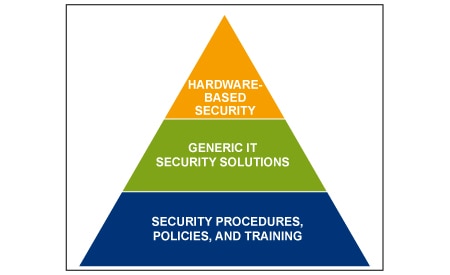

Quando si parla di sicurezza le cose non sono molto diverse. Difficile che un fornitore di MCU oggi non rivendichi la "sicurezza" dei propri prodotti. Ma che cosa significa realmente? Potrebbe riferirsi alla crittografia integrata, o al fatto che una terza parte è incaricata di gestire gli aspetti della sicurezza oppure che si affidano a un tecnologia come TrustZone di Arm (Figura 1).

Figura 1: TrustZone è integrato negli MCU basati sul processore Arm Cortex IP. Adotta un approccio a livello di sistema alla sicurezza embedded separando il codice mission-critical dal sistema operativo. (Immagine per gentile concessione di Embedded Computing Design)

Figura 1: TrustZone è integrato negli MCU basati sul processore Arm Cortex IP. Adotta un approccio a livello di sistema alla sicurezza embedded separando il codice mission-critical dal sistema operativo. (Immagine per gentile concessione di Embedded Computing Design)

TrustZone, che si è guadagnato la fama come metodo per aggiungere sicurezza basata su MCU, separa il codice mission-critical e gli stack di protocollo dal sistema operativo (SO), impedendo backdoor del firmware nelle aree di memorizzazione delle chiavi di sicurezza. Crea inoltre più domini di sicurezza software per limitare l'accesso alla memoria specifica, alle periferiche e ai componenti I/O all'interno del microcontroller.

Aggiornamenti via etere (OTA)

Un altro metodo scelto dai produttori di MCU per mantenere la sicurezza consiste negli aggiornamenti OTA (via etere). Grazie a questa tecnologia, almeno in teoria, i protocolli di sicurezza di un sistema saranno sempre aggiornati. I microcontroller RX651 di Renesas, ad esempio, integrano Trusted Secure IP (TSIP) e la protezione di area flash attendibile, che consente aggiornamenti del firmware flash sul campo attraverso comunicazioni di rete sicure.

TSIP consente una solida gestione delle chiavi, comunicazioni criptate e rilevamento delle manomissioni per garantire un livello elevato di sicurezza contro varie minacce esterne. Grazie alla partnership con Secure Thingz, esperto nella sicurezza dei sistemi embedded, gli MCU RX a 32 bit possono essere protetti lungo tutta la catena del valore della progettazione e della produzione.

STMicroelectronics, fornitore di MCU, e Arilou Information Security Technologies hanno stretto una collaborazione analoga. Le due aziende hanno fatto squadra per creare un sistema di sicurezza a più livelli in cui hardware e software possono completarsi a vicenda per monitorare i flussi di dati e rilevare le anomalie di comunicazione.

ST ha aggiunto il software Arilou Intrusion Detection and Prevention System (IDPS) alla serie Chorus SPC58 di microcontroller a 32 bit automotive per rilevare le anomalie nel traffico e offrire un ulteriore livello di protezione contro gli attacchi informatici. IDPS è una soluzione software progettata per monitorare il bus CAN (Controller Area Network) e rilevare anomalie nei modelli di comunicazione delle unità di controllo elettronico (ECU) nei progetti automotive.

Il co-processore sicuro

I Secure Element, noti anche come co-processori, hanno l'unico scopo di proteggere un sistema progettato senza un MCU sicuro, comportandosi come chip abbinato alla CPU principale. Il Secure Element offre un quadro di protezione da una serie di minacce. Si può trattare di un dispositivo semplice ed economico che toglie all'MCU principale o alla CPU compiti legati alla sicurezza come la memorizzazione delle chiavi, l'accelerazione crittografica, ecc.

Un esempio è il Secure Element ATECC608A di Microchip (Figura 2), dotato di un generatore di numeri casuali (RNG) per la generazione di chiavi esclusive conforme agli ultimi requisiti del National Institute of Standards and Technology (NIST). Presenta anche acceleratori crittografici come AES-128, SHA-256 e ECC P-256 per l'autenticazione reciproca. ATECC608A offre la convalida OTA e l'avvio sicuro per garantire che la memorizzazione e il trasferimento delle chiavi per l'IoT e l'autenticazione del servizio cloud siano gestiti con strumenti di protezione adeguati.

Figura 2: ATECC608A di Microchip è un esempio di Secure Element che può essere considerato un co-processore di sicurezza. (Immagine per gentile concessione di Microchip)

Figura 2: ATECC608A di Microchip è un esempio di Secure Element che può essere considerato un co-processore di sicurezza. (Immagine per gentile concessione di Microchip)

In definitiva, il succo è che avete bisogno di sicurezza, ed esistono buone probabilità che sia già integrata nell'MCU embedded nel vostro sistema finale. È buona pratica, tuttavia, non darlo mai per scontato e leggere tra le righe delle schede tecniche. Per ulteriori informazioni su questo importante argomento si rimanda all'articolo Disamina dei microcontroller di sicurezza per applicazioni IoT.

Have questions or comments? Continue the conversation on TechForum, DigiKey's online community and technical resource.

Visit TechForum