Gli OEM devono investire nelle best practice di cibersicurezza della supply chain

In tutto il mondo, quasi tutti i settori sono presi di mira dai criminali informatici interessati a trarre potenziali profitti, aumentare la potenza di calcolo e sottrarre dati aziendali e dati dei clienti. La vulnerabilità riguarda in particolare la supply chain dell'elettronica, e questo dovrebbe fare della cibersicurezza una priorità assoluta per tutti.

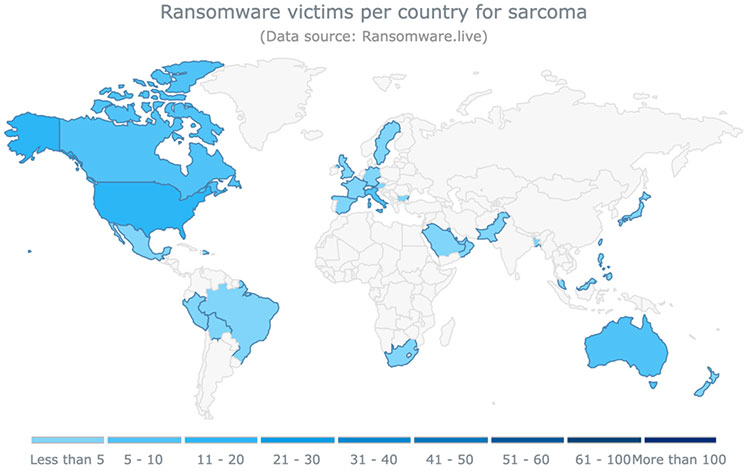

Ecco un esempio: nel febbraio 2025, Unimicron, un produttore di schede a circuiti stampati di Taiwan, è stato preso di mira dall'operazione ransomware Sarcoma.1 Al gruppo sono stati attribuiti 83 attacchi informatici tra luglio 2024 e marzo 2025 (Figura 1).2 Quando si sono infiltrati in Unimicron, i criminali informatici hanno pubblicato campioni di file che asserivano di aver rubato dai sistemi dell'azienda al momento della violazione e hanno minacciato di rendere noti tutti i 377 GB di file SQL e documenti di dati aziendali se l'azienda non avesse pagato la loro richiesta di riscatto.

Figura 1: Sarcoma ha preso di mira con attacchi ransomware aziende di tutto il mondo, comprese le aziende manifatturiere e tecnologiche. Finora, gli attacchi si sono concentrati in Nord America e in Europa. (Immagine per gentile concessione di Ransomware.live)

Figura 1: Sarcoma ha preso di mira con attacchi ransomware aziende di tutto il mondo, comprese le aziende manifatturiere e tecnologiche. Finora, gli attacchi si sono concentrati in Nord America e in Europa. (Immagine per gentile concessione di Ransomware.live)

Il problema continua a crescere

Un rapporto del 2025 di Cybersecurity Ventures prevede che nel 2025 il crimine informatico raggiungerà un costo di 10,5 trilioni di dollari, rispetto ai 3 trilioni di dollari del 2015.3 Una fonte di Gartner ha stimato che solo i costi degli attacchi alla supply chain del software saliranno dai 46 miliardi di dollari nel 2023 a 138 miliardi di dollari entro il 2031.4

Anche il costo di una violazione sta aumentando. Secondo una ricerca di IBM, il costo medio di una violazione della cibersicurezza ha raggiunto i 4,88 milioni di dollari.5 Tale cifra includerebbe solo i costi fissi, senza tener conto dei potenziali costi incalcolabili come l'erosione della reputazione del marchio.

Analisti ed esperti riconducono il rapido aumento del crimine informatico a una serie di ragioni:

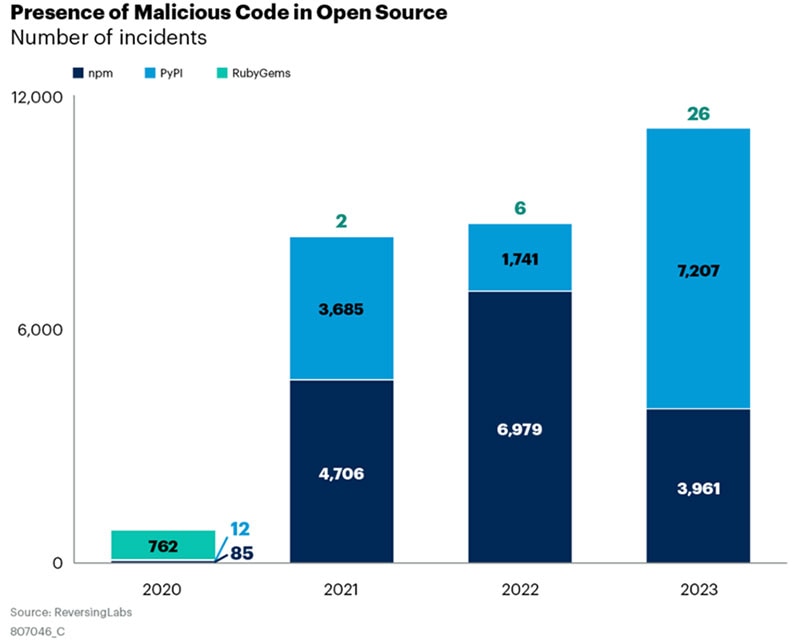

- Le aziende dipendono sempre più dal software: un tempo, le aziende di elettronica sviluppavano internamente le proprie app e questo creava una barriera protettiva. Oggi, invece, la maggior parte di esse si rivolge a software di terze parti e ad applicazioni open-source, il che consente ai malintenzionati di iniettare codice dannoso e fare danni (Figura 2).

- I lavoratori operano sempre più da remoto o da più luoghi: dato che un numero crescente di dipendenti lavora da casa o in più sedi, l'aumento delle potenziali superfici di attacco ha favorito le vulnerabilità.

- L'Internet delle cose (IoT) e il cloud si stanno diffondendo sempre più: pur essendo indubbiamente utili, i dispositivi IoT e l'infrastruttura cloud offrono più punti di ingresso ai potenziali aggressori.

- Gli aggressori stanno diventando sempre più sofisticati: i gruppi sponsorizzati dagli stati nazionali e gli aggressori ransomware utilizzano tecniche sempre più raffinate per prendere di mira le aziende.

Figura 2: Panoramica del numero crescente di componenti dannosi scoperti nelle librerie open-source. (Immagine per gentile concessione di Gartner)

Figura 2: Panoramica del numero crescente di componenti dannosi scoperti nelle librerie open-source. (Immagine per gentile concessione di Gartner)

Quattro modi per dare priorità alla sicurezza

Gli aggressori stanno diventando sempre più intelligenti, pertanto le aziende non devono mai abbassare la guardia. La cibersicurezza è come un gigantesco gioco di Risiko: le aziende innalzano delle protezioni intorno ai dati e ai sistemi aziendali e i malintenzionati trovano nuovi modi per infiltrarsi nel sistema. Le aziende dovrebbero sottoporre regolarmente a revisione le proprie procedure e tecnologie per essere in grado di reggere il confronto con gli aggressori o, quanto meno, rendere loro la vita abbastanza difficile da indurli a puntare a un altro obiettivo. Portali e reti devono essere messi in sicurezza e sottoposti a backup regolari. I documenti, sia digitali che fisici, devono essere protetti.

Il budget deve prevedere un'assicurazione per la cibersicurezza. Si potrebbe essere tentati di sfidare la sorte, ma il costo dell'assicurazione è minimo rispetto a quello di una violazione. La copertura assicurativa aiuta le aziende a recuperare le spese legali e i costi di gestione di una violazione. Potrebbe persino rimborsare i costi della perdita di clienti o della produttività dei lavoratori. Nel 2024, le aziende hanno speso in media tra USD 1.200 e 7.000 all'anno per l'assicurazione informatica, con un costo medio annuo di circa USD 2.000, secondo Embroker.6 Come ci si poteva aspettare, i prezzi delle assicurazioni informatiche hanno avuto delle fluttuazioni e hanno raggiunto il picco nel 2022. Dopo di che, sono scesi.

Un'altra strategia fondamentale che un'azienda deve mettere in atto è un audit di sicurezza. Un hacker etico o "white hat" può eseguire test di penetrazione per accertare dove si trovino le vulnerabilità di un sistema e individuare le falle prima che lo facciano i "black hat", gli hacker con intenti criminali.

Infine, occorre assicurarsi che la propria azienda comprenda l'importanza di investire nella cibersicurezza. Questa strategia dovrebbe avere una sua voce di bilancio per incrementare l'investimento anno dopo anno.

Nella realtà di una moderna supply chain dell'elettronica, le aziende sono disseminate in tutto il mondo, come le minacce che devono affrontare. Le violazioni, così come i costi in termini di tempo, denaro, reputazione e rischi di conformità, sono in aumento e probabilmente la situazione non cambierà. Le aziende devono dare la priorità agli investimenti nella sicurezza e mantenersi aggiornate sui rischi. Prestando attenzione, gli OEM possono sfruttare i vantaggi delle applicazioni della supply chain per migliorare la visibilità, la resilienza e la mitigazione dei rischi ed evitare il rischio di attori malintenzionati.

Riferimenti

2: https://www.ransomware.live/group/sarcoma

3: https://cybersecurityventures.com/cybersecurity-in-2025-challenges-risks-and-what-leaders-must-do/

4: https://www.gartner.com/doc/reprints?id=1-2HZEKAMU&ct=240701&st=sb

Have questions or comments? Continue the conversation on TechForum, DigiKey's online community and technical resource.

Visit TechForum