Gli attacchi informatici sostenuti da uno Stato si concentrano sulla supply chain

In un'economia sempre più globale, non è mai esagerato parlare dell'importanza della sicurezza informatica nella supply chain. I malintenzionati sostenuti da uno Stato hanno numerose opportunità di causare gravi disagi e compromettere dati sensibili. Tutti coloro che operano nella supply chain dell'elettronica, in particolare dei semiconduttori, devono essere vigili nella gestione di queste minacce.

L'aumento della criminalità informatica

Più le operazioni commerciali diventano virtuali, più aumentano gli attacchi informatici. EventWatch di Resilinc, che monitora e traccia gli attacchi informatici alla supply chain, ha registrato 738 attacchi nei primi undici mesi del 2024. Nella prima metà del 2024 gli attacchi sono aumentati del 21% rispetto alla prima metà del 2023. Nel quinquennio compreso tra l'inizio del 2019 e l'inizio del 2024, gli avvisi di attacchi informatici sono aumentati del 1.375%.[1] L'aumento degli attacchi può essere ricondotto al divario causato dalla carenza di personale IT e dall'aumento delle attività online.

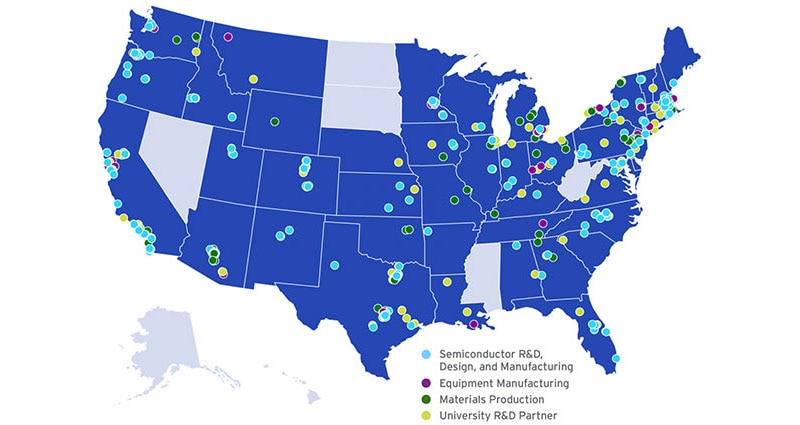

Un sottogruppo degli attacchi informatici complessivi è lanciato o supportato dai governi per promuovere i propri interessi politici, economici o militari. Questi attacchi spesso prendono di mira altri governi, infrastrutture critiche, grandi aziende o settori chiave. Secondo Crowdstrike, tra i primi dieci settori industriali, la tecnologia è quello più frequentemente preso di mira, e il Nord America è di gran lunga il bersaglio principale a livello geografico (Figura 1).

Figura 1: La tecnologia è il settore verticale più frequentemente preso di mira tra i primi dieci, e il Nord America è il bersaglio principale a livello geografico. (Immagine per gentile concessione di Crowdstrike)

Figura 1: La tecnologia è il settore verticale più frequentemente preso di mira tra i primi dieci, e il Nord America è il bersaglio principale a livello geografico. (Immagine per gentile concessione di Crowdstrike)

Gli attori statali, costituiti da individui o gruppi che agiscono per conto o con il sostegno di un governo o di uno Stato nazionale, si schierano in questo campo di battaglia senza l'obiettivo di un guadagno economico. Al contrario, questi aggressori cercano di raccogliere informazioni sensibili, danneggiare infrastrutture critiche o influenzare l'opinione pubblica. Nella supply chain globale, ciò si traduce in azioni dannose rivolte alle aziende che producono e distribuiscono beni. Quasi tutti i Paesi hanno il potenziale per essere coinvolti in attacchi alla sicurezza informatica sponsorizzati da uno Stato.

Software e hardware

Gli attori statali hanno due diversi vettori di attacco alla supply chain tecnologica. In primo luogo, sfruttando terzi e fornitori di servizi a monte, gli aggressori possono infiltrarsi nei sistemi quando gli utenti installano software su un'ampia gamma di sistemi potenzialmente vulnerabili (Figura 2). In secondo luogo, gli sviluppatori di software ricorrono spesso a codice open-source per motivi di efficienza e innovazione, nonché per immettere rapidamente i propri prodotti sul mercato. Infiltrandosi in queste risorse condivise, i malintenzionati possono ottenere accesso ai sistemi e causare interruzioni di servizio su larga scala.

Figura 2: Gli autori delle minacce moltiplicano i loro vettori di attacco spostandosi a monte per infiltrarsi nelle applicazioni software di terze parti. (Immagine per gentile concessione di Darktrace)

Figura 2: Gli autori delle minacce moltiplicano i loro vettori di attacco spostandosi a monte per infiltrarsi nelle applicazioni software di terze parti. (Immagine per gentile concessione di Darktrace)

Gli attori statali stanno ricorrendo sempre più a questi approcci. Secondo Gartner, gli attacchi alla supply chain del software, compresi i codici proprietari e commerciali, pongono rischi significativi per la sicurezza, la regolamentazione e le operazioni delle aziende.3 La società di ricerca stima che i costi associati a questi attacchi aumenteranno da 46 miliardi di dollari nel 2023 a 138 miliardi di dollari entro il 2031.

L'hardware rappresenta un ulteriore vettore di attacco per gli autori di minacce a livello di Stati nazionali. Manomettendo l'hardware e il firmware dei dispositivi, i malintenzionati possono prendere di mira i dati dei clienti finali e la supply chain rappresenta il potenziale anello debole per l'introduzione di malware. Secondo uno studio recente di HP, quasi un'azienda su cinque (19%) è stata colpita da attori di minacce da Stati nazionali che hanno preso di mira le supply chain di PC, laptop o stampanti.4 Negli Stati Uniti questa cifra è notevolmente più alta, attestandosi attorno al 29%.

Che fare?

È evidente che la sicurezza informatica nella supply chain dovrebbe essere una priorità assoluta per gli OEM. Con l'aumento della complessità e della sofisticatezza degli attacchi, il settore dovrà collaborare per affrontare tali minacce. Per mitigare i crescenti livelli di minaccia, i singoli OEM devono utilizzare vari strumenti, tra cui la crittografia dei dati, l'applicazione di rigidi controlli di accesso, aggiornamenti software regolari, formazione dei dipendenti e monitoraggio continuo.

A livello di settore, all'inizio di quest'anno è nato il consorzio SEMI Cybersecurity, fondato sulla missione di sviluppare e promuovere un approccio basato su standard e valido per l'intero settore, per migliorare la sicurezza informatica e accelerare l'implementazione di soluzioni attuabili. Il consorzio si è impegnato a concentrarsi su tre azioni chiave nel prossimo anno:5

- Sviluppare un quadro solido per la sicurezza informatica che integri le lezioni apprese dalla recente transizione e abbracci la collaborazione aperta.

- Creare un quadro di riferimento specifico per il settore dei semiconduttori per valutare la solidità della sicurezza informatica lungo l'intera supply chain e implementare misure volte a proteggere meglio le reti degli ecosistemi.

- Incorporare le best practice di settori quali quello automotive e medico per modernizzare i protocolli di sicurezza e facilitare la condivisione collaborativa delle informazioni tramite SEMI.

Le minacce provenienti dagli Stati nazionali sono in aumento e i vettori di attacco nella supply chain dell'elettronica stanno diventando più prolifici. Nel frattempo, gli autori degli attacchi informatici stanno diventando sempre più sofisticati. Una combinazione di best practice di sicurezza informatica e una crescente collaborazione nel settore contribuiranno ad attenuarne l'impatto.

Riferimenti

2: https://go.crowdstrike.com/global-threat-report-2024.html

3: https://www.gartner.com/en/documents/5524495

4: https://www.hp.com/us-en/newsroom/press-releases/2024/hp-wolf-security-study-supply-chains.html

Have questions or comments? Continue the conversation on TechForum, DigiKey's online community and technical resource.

Visit TechForum